注:本博客仅供技术研究。如果其信息用于其他目的,用户将承担全部法律和连带责任。本博客不承担任何法律和连带责任。请遵守中华人民共和国安全法

黑客19 – 引领实战潮流,回归技术本质,以行动推动行业技术进步

唯一的联系方式[email protected] 和 [email protected]

欢迎转载,但请注明原始链接,谢谢!

简要描述:

目标地址不会在这里发布。大概是浙江大学某站服务器沦陷,威胁内网安全,有入侵痕迹。

详细说明:

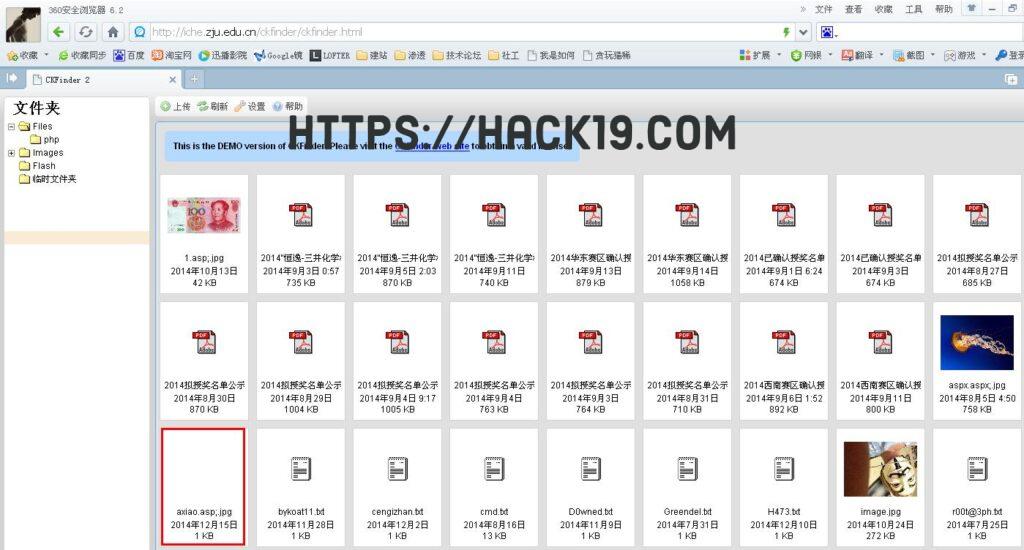

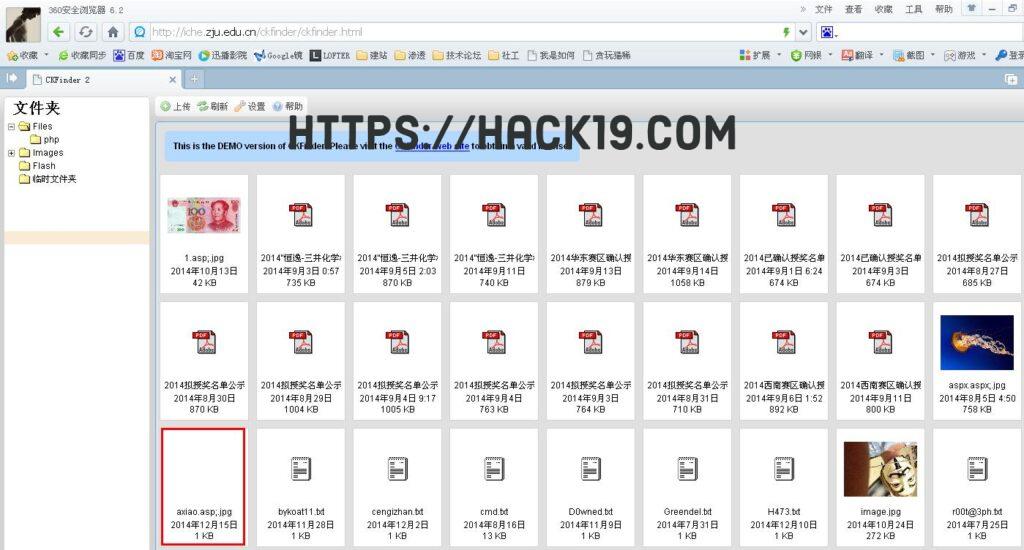

起因是由于ckfinder编辑器不过滤敏感后缀。

漏洞页面:http://iche.zju.edu.cn/ckfinder/ckfinder.html

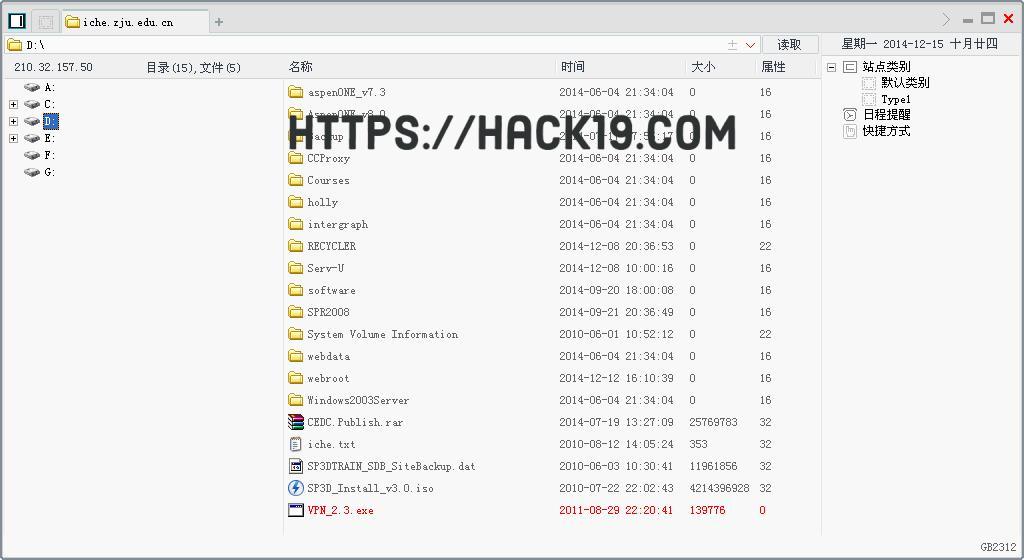

上传jpg格式木马,然后重新命名为.asp;.jpg格式,成功获取webshell

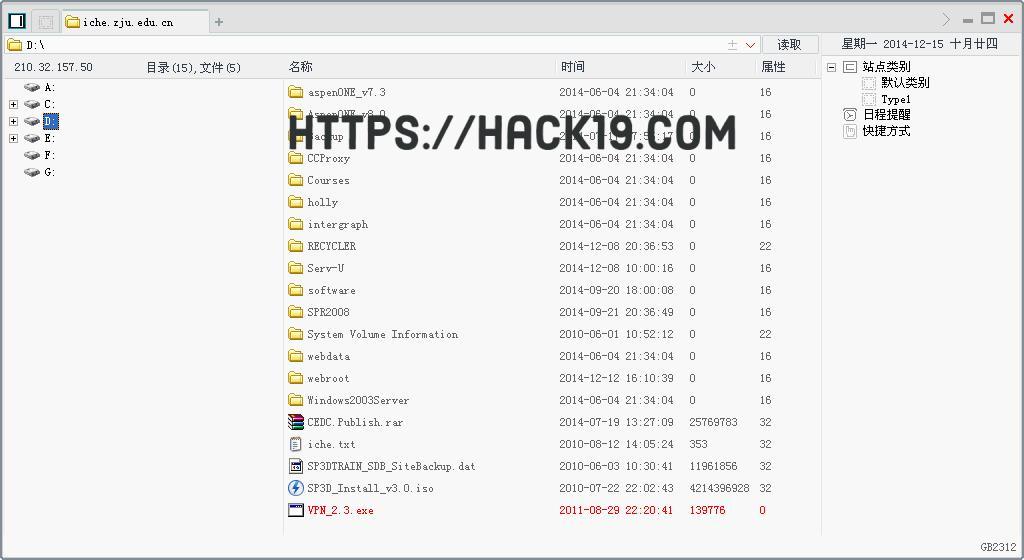

菜刀连接一句木马

菜刀自带cmdshell不能使用,使用其他黑客上传的cmd,成功执行net但是,用户无法创建,其他黑客可以再次上传pr.exe。利用pr.exe提权成功。

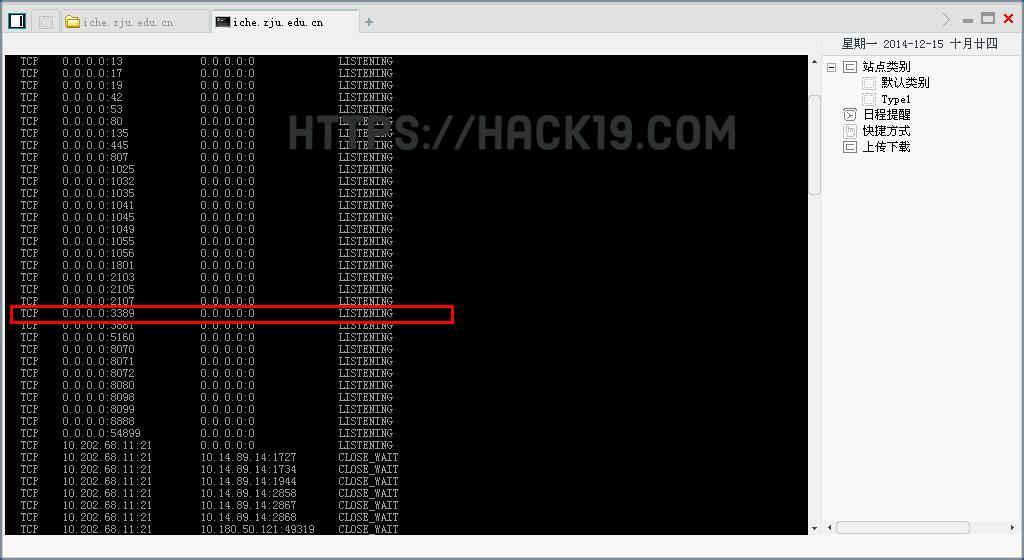

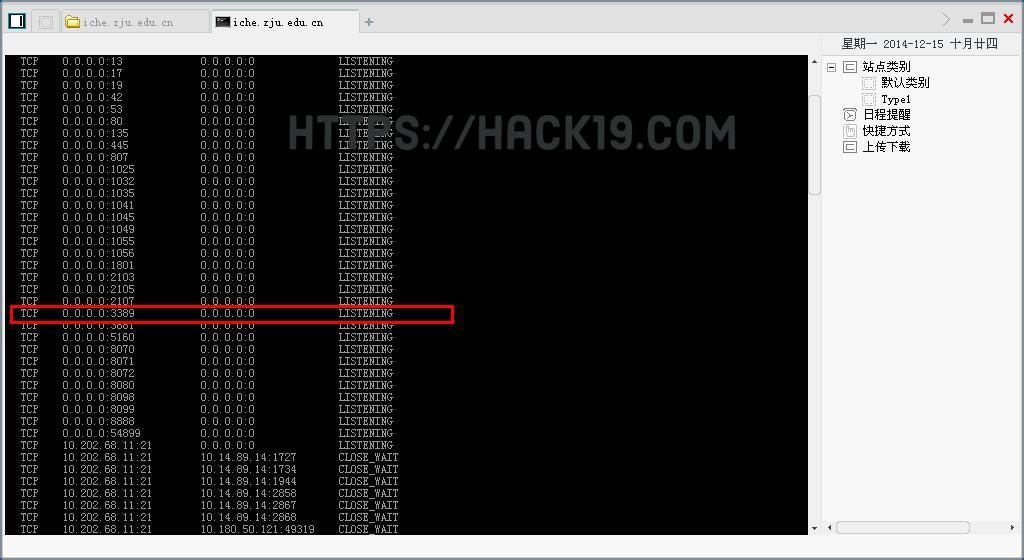

内网地址泄露

3389端口开启

未登录服务器,未脱裤,发现其他隐藏管理员,网站目录发现入侵痕迹,提高创建账户的权利axiao已删除。

漏洞证明:

菜刀连接一句木马

菜刀自带cmdshell不能使用,使用其他黑客上传的cmd,成功执行net但是,用户无法创建,其他黑客可以再次上传pr.exe。利用pr.exe提权成功。

内网地址泄露

3389端口开启

修复方案:

增强ckfinder过滤上传文件的敏感后缀

网站目录权限减小

加强网站的日常维护

这个渗透教程到此结束!希望大家看看借鉴。如果您有技术咨询,请联系我们

黑客19引领实战潮流,回归技术本质,以行动推动行业技术进步

唯一的联系方式[email protected] 和 [email protected]

欢迎转载,但请注明原始链接,谢谢!