0x00:版权声明

黑客19引领实战潮流,回归技术本质,以行动推动行业技术进步

唯一的联系方式[email protected]l.com 和 [email protected]

欢迎转载,但请注明原始链接,谢谢!

0x01:前言

因为一个客户需要渗透这个目标c段和主站存在waf渗透时间会更长,所以发现了一个app该程序可以用作渗透目标。这里记录了漏洞挖掘过程 漏洞已经修复。请检查一下。不要再试一次。

0x02:准备

夜神模拟器 6.6.1.1 Andorid5版本

Burpsuite 证书

Node npm环境

0x03:实战

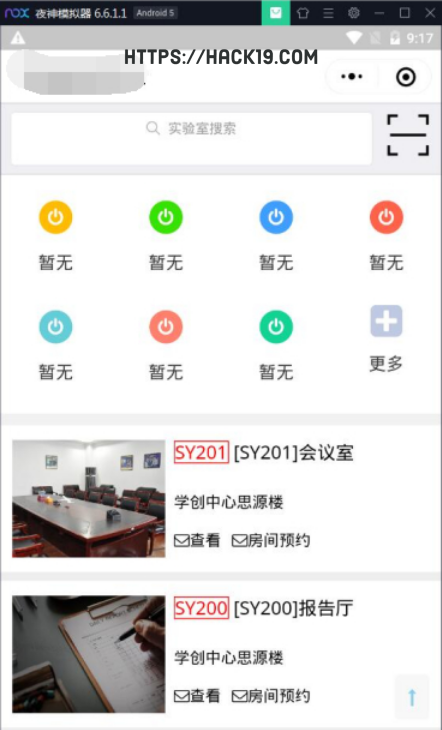

从小程序名称下确定证书站的目标归属可以知道此小程序确实属于目标资产,同时在交互包中也可以发现是对其子域进行交互。

首先,对其进行了一波调查,发现有功能点显示,但需要登录。没有发现爆破波弱口令用户,替换方法。

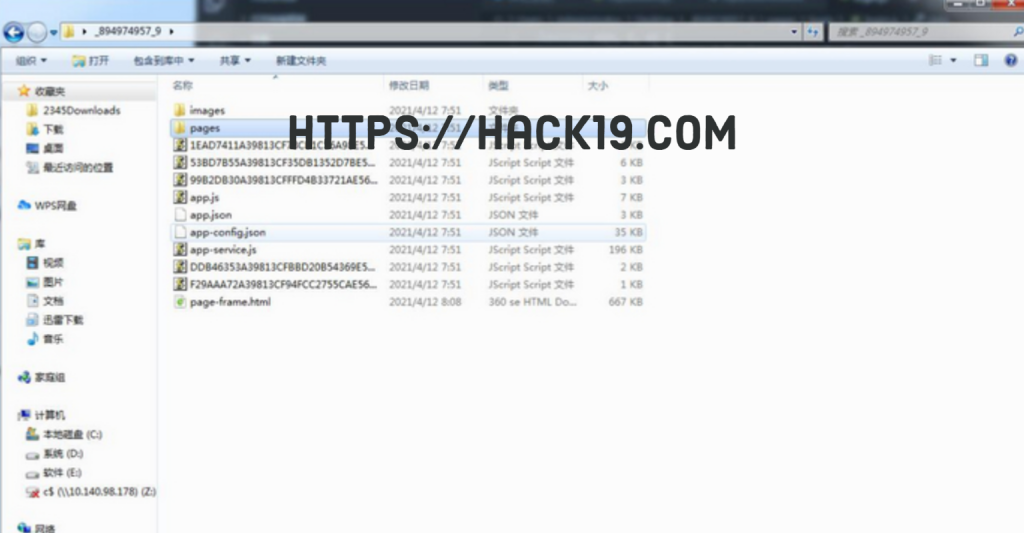

尝试 小程序 反编译(在对wxapkg当获取文件时,您可以删除目录中的所有小程序包,然后访问您想要测试的小程序,生成两个数据包),例如下图_2100734759_11.wxapkg是需要编译的包

#node ../wxappUnpacker-master/wuWxapkg.js _459201295_105.wxapkg //开始编译

成功的编译将获得一些源代码,您可以尝试找到帐户密码,并可以追溯一系列行为

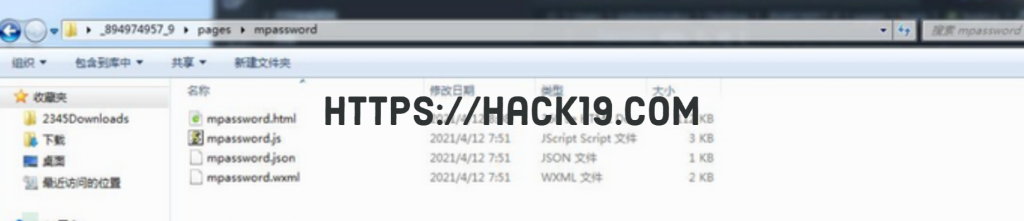

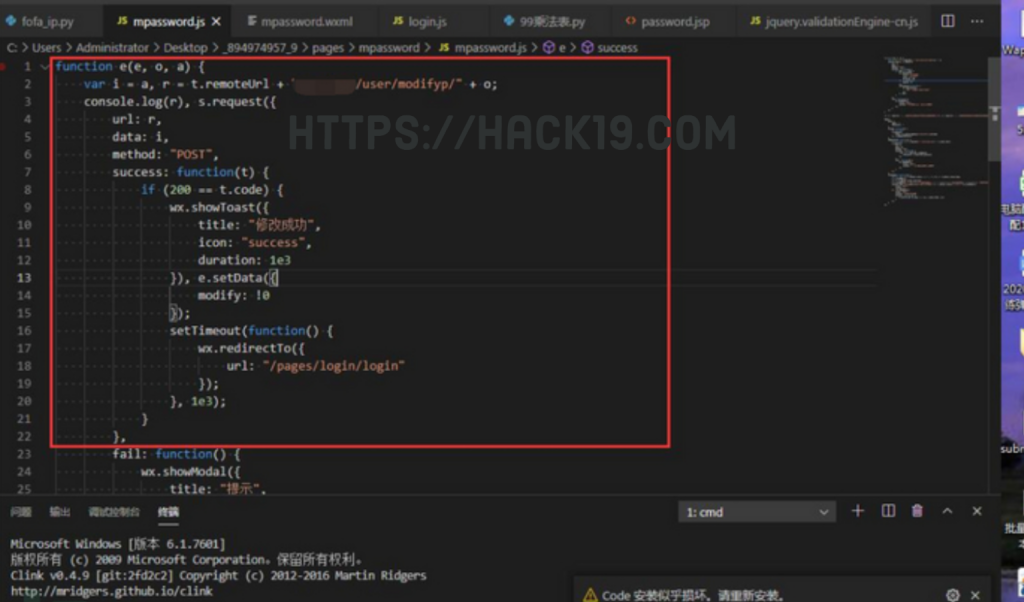

在翻js的时候,翻到一个js文件,打开发现是一个修改密码的行为

发现有一个不想成为路径的地址,并指出URL,猜测可能是某个接口,尝试利用其的POST方式发包检测后发现无论如何都是返回?{success:200}

就在一筹莫展的时候,把js向下滑动,看到用户信息加载的字样,也应该基于接口访问获取个人信息

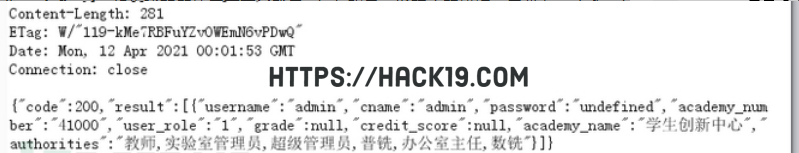

拼接访问:http://xxxx.edu.cn/xxxx/user/admin能打开的好家伙

可以发现password的值为undefined,首先,我用弱智空密码登录admin帐户,发现密码错误,带入undefined登录这个字符串。

重新思考是合理的password字段应该有密码。回顾操作是否可能是我的最后一步POST数据的功能点是修改密码,毕竟我没有传输任何数据。

上一个接口POST传参fuzz,fuzz发现几个字典都没有成功修改密码。

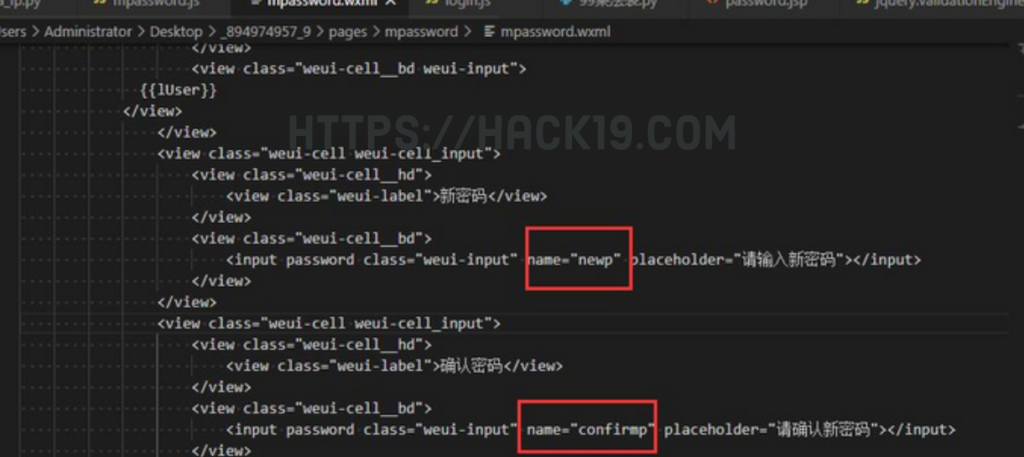

后来想起来wxml就像一个前端页面,只是有一个mpassworx.wxml,看看里面的传参值是什么,newp为新密码,confirmp确认新密码。然后构建和修改其界面的密码

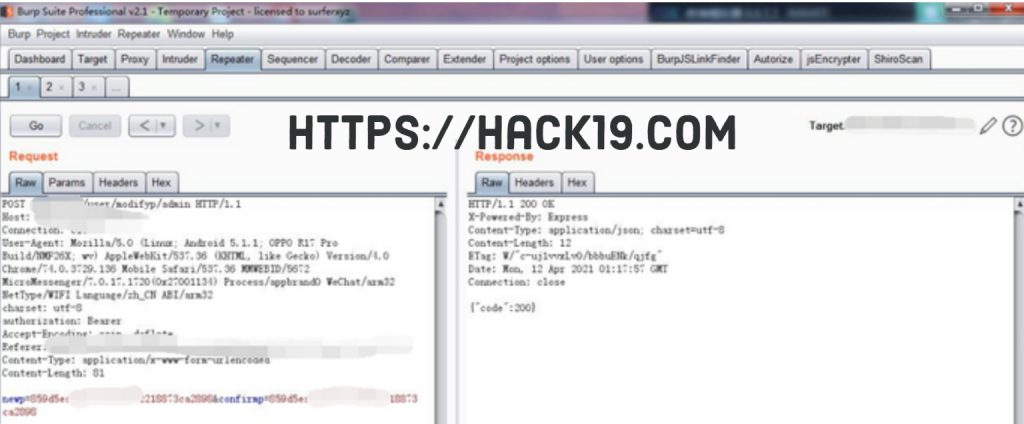

传参值为md5加密数据(为什么知道是md5因为在个人信息返回的那一点,我对它进行了工号和学号fuzz,发现用户密码都是通过的md5加密的)

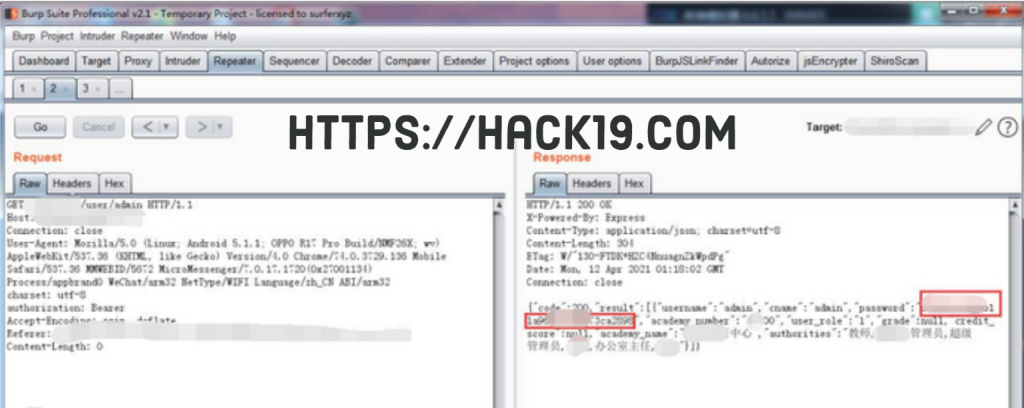

发现从原来undefined,变成了我的介绍md5值,密码修改成功

成功登录系统,使用修改后的录系统

同时可以管理会议室实验室,开门,关门,开空调,开电风扇等。

这个渗透教程到此结束!希望大家看看借鉴。如果您有技术咨询,请联系我们

黑客19引领实战潮流,回归技术本质,以行动推动行业技术进步

唯一的联系方式[email protected] 和 [email protected]

欢迎转载,但请注明原始链接,谢谢!