黑客19引领实战潮流,回归技术本质,以行动推动行业技术进步

唯一的联系方式[email protected] 和 [email protected]

欢迎转载,但请注明原始链接,谢谢!

正文

有一天,一位客户联系了我们,让我帮忙看看下一个办公系统是否可以处理。我看到一波似乎没有洞,这让我想起了三年前的某个OA系统算术的漏洞是,我想做一个源代码来研究算术的东西,所以我操纵了神器

在fofa找到一个站可以算算术

接下来掏出exp开始杀人。结果如下。连接被重置。我想到的是某个x云。结果查了一波ip不。另外,我的ip没有被ban。那是另一个waf。那还好post怼一下

get怼一下

我猜可能是关键词被拦截了

结果证实了我的猜想,那么我们该怎么办呢?当然是绕过他

我不需要说怎么绕过,只要看截图就知道怎么绕过。我不会在这里说。

当然,有人说这个权限这么大很高cs在线。或下载exe然后执行到服务器上exe上线。一波免杀一点。ok了

但无奈我的vps没有续费web的不弹个shell总觉得有点尴尬。于是我开始想办法。getshell.。然后我们先用命令来看

这个在哪个目录。我们执行dir命令查询。执行握擦whoami这个不能执行。

然后我们加上命令行参数,看成功执行

我们来echo写webshell。发现这里有白名单分析的限制。只要不是图片,文件就不分析

不能再看了OA上强搞。我们只能看这个ip没有其他网站。终于找到了一个网站

那么就拿它开刀就行。经过一系列的寻找我终于找到这个站点对应的web根目录。我们来写吧shell当然是最短的shell最好了

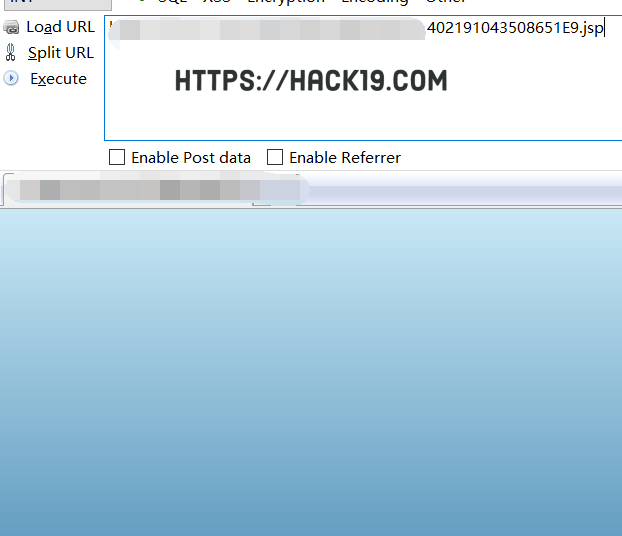

我们的写作成功了,没有显示,我们访问了我们shell。接下来我们用空白。shell命名我们的文件x.jsp

我们开始测试,发现我们没有被拦住,只是报错了500包。所以这很容易做到。我们需要修改我们的接收内容jsp的马子。经过在本地测试

我们修改的马。可能是下图。至于是什么,我就不详细截图了。我想你能猜到

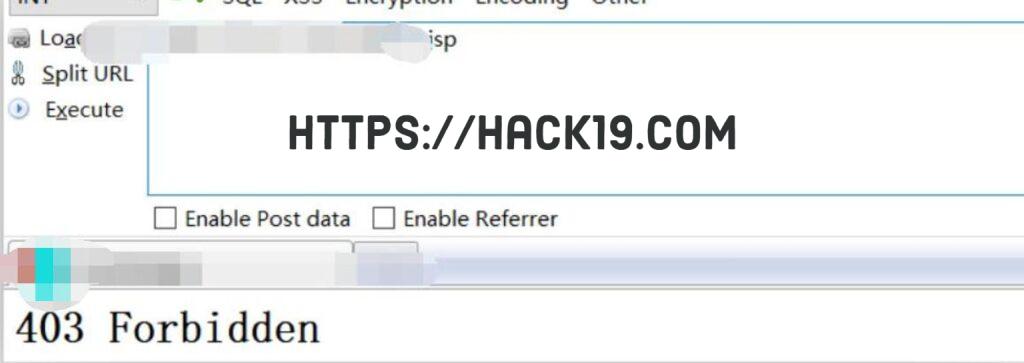

接下来,我们将上传jsp马子base64编码提交一波查看效果。我们成功地访问了我们*********!!!!pppsx.jsp。握擦直接403

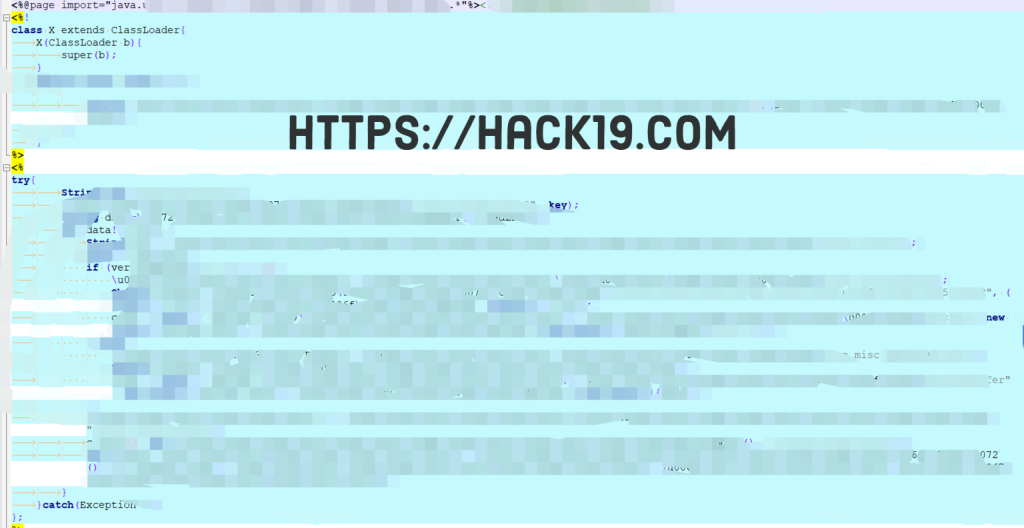

所以我换了冰蝎 等能想到的马子都换了,也就是说,我不能得到日狗。fuzz知道这一点waf是匹配关键词加正则。所以知道这个,我们来修改一下冰蝎的马,用某个code编码绕过关键字检测。让我们绕过他的正则检测。让我们修改马子的编写

上传上去了这次显示空白说明绕过了。我们用冰蝎连接看看显示不可连接沃日本地测试的好好的怎么连接不了。我思考可能是jdk或者他不支持AES于是又写了一个加密jsp获取服务器的信息

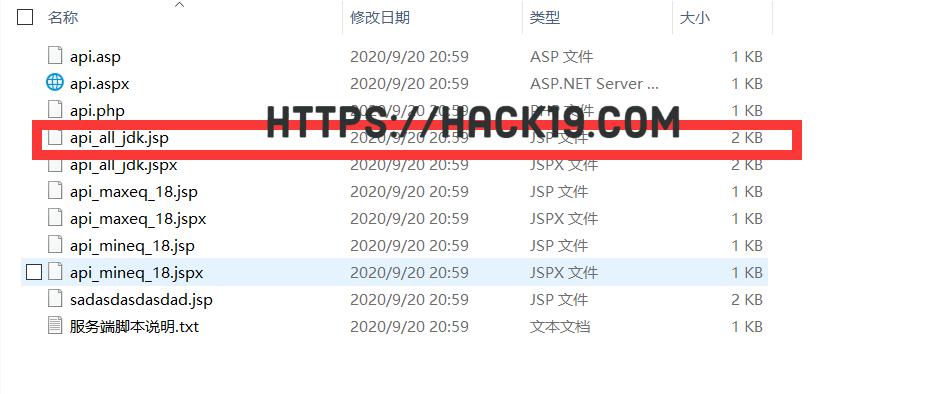

我擦了擦目标jdk版本1.6我觉得冰蝎马子估计有问题要改。github看看有没有别的shell所以找到了连接工具。shack2 的天蝎webshell管理工具。找一个

至此拿下webshell。没有技术内容。从这里认识到自己的缺点。我们必须研究一波浪潮jsp免杀了

这里特意把exploit分享之下,毕竟做人要善良。

exp1 get:

[email protected]@toString(@[email protected]().exec('whoami').getInputStream())exp2 post:

message=(#[email protected]@DEFAULT_MEMBER_ACCESS).(#w=#context.get("co本次渗透教程到此结束!希望大家看看借鉴。如果您有技术咨询,请联系我们

黑客19引领实战潮流,回归技术本质,以行动推动行业技术进步

唯一的联系方式[email protected] 和 [email protected]

欢迎转载,但请注明原始链接,谢谢!