注:本博客仅供技术研究。如果其信息用于其他目的,用户将承担全部法律和连带责任。本博客不承担任何法律和连带责任。请遵守中华人民共和国安全法

黑客19引领实战潮流,回归技术本质,以行动推动行业技术进步

唯一的联系方式[email protected] 和 [email protected]

欢迎转载,但请注明原始链接,谢谢!

这里不公布具体目标,以免对学校造成二次伤害。 首先打开网站是一个登录框,看到登录框基本上是三个,sql通用密码,检查登录接口是否会返回敏感信息,逻辑绕过,弱密码。虽然弱密码是yyds? 也是在其他方法无法实现的情况下进行暴力猜测。

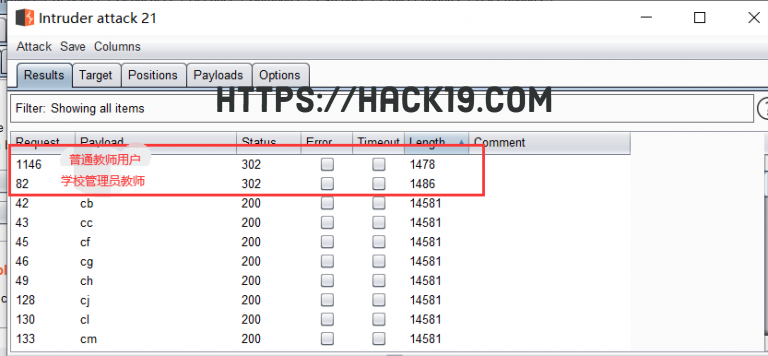

这一次,幸运的女神眷顾了我。 也会提示你输入的账号是否存在于系统中。当密码错误时,也会提示密码错误。直接用弱密码爆破

两个用户成功爆出,一个是简单的班主任账户,一个是校园管理员

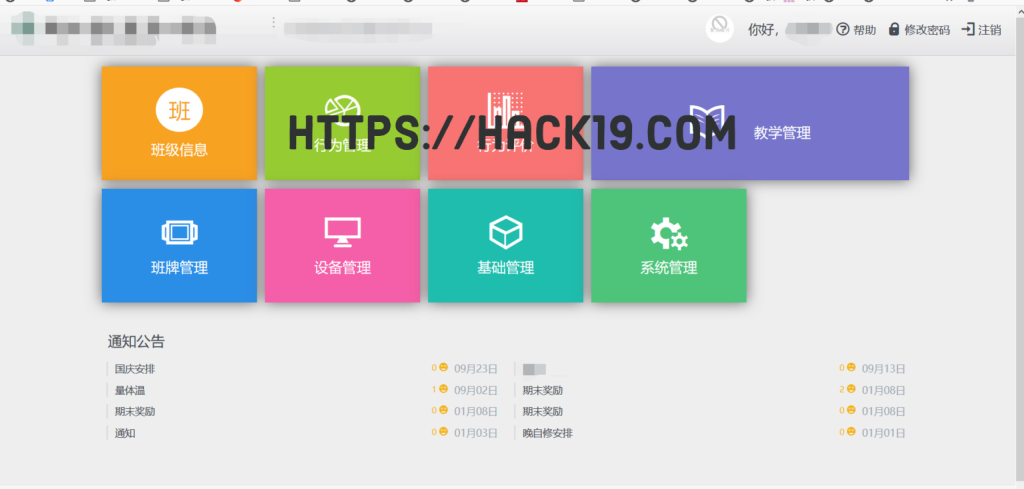

进入后台 发现可以查看的东西嘎嘎多,建站用的是asp.net 在所有文件上传处asp ashx免杀马无法分析。看看有没有其他类型的漏洞。

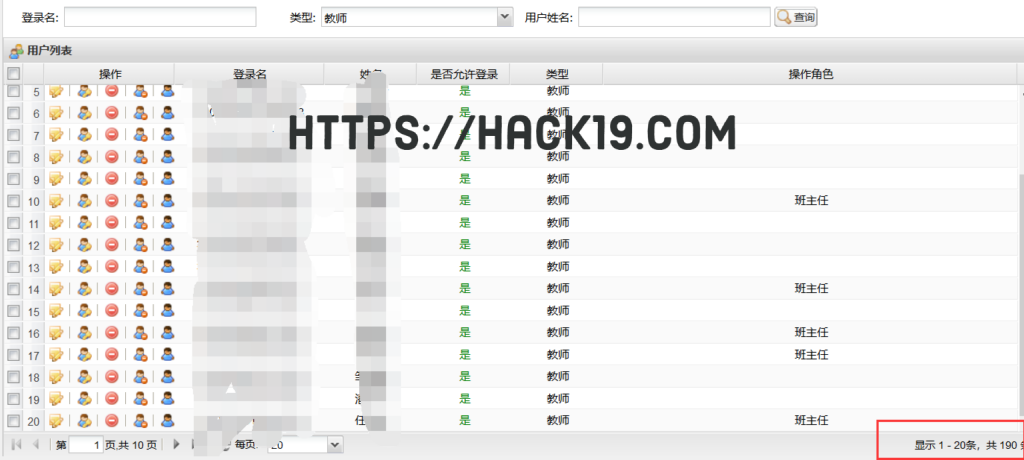

浏览每个功能点 找到一个关于老师的信息,登录名称是老师是身份证,有些老师不喜欢身份证号码太长,改为自己的名字拼音缩写和拼音拼音

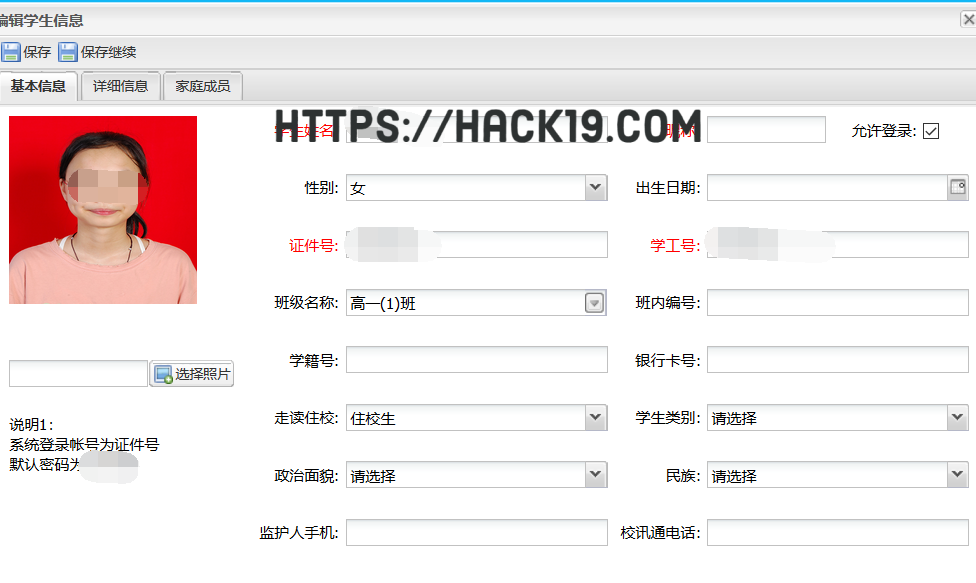

点击编辑页面 思考是否能找到其他关于教师的敏感信息,发现有密码?! 直接利用F12sec团队的F12大法 修改input中的type类型数值为text

直接看密码,同时尝试登录教师账户,成功登录 ,但没有很多权限,查看信息只能获得班主任的班级信息

学生用户这边也是同理可以直接查看明文密码

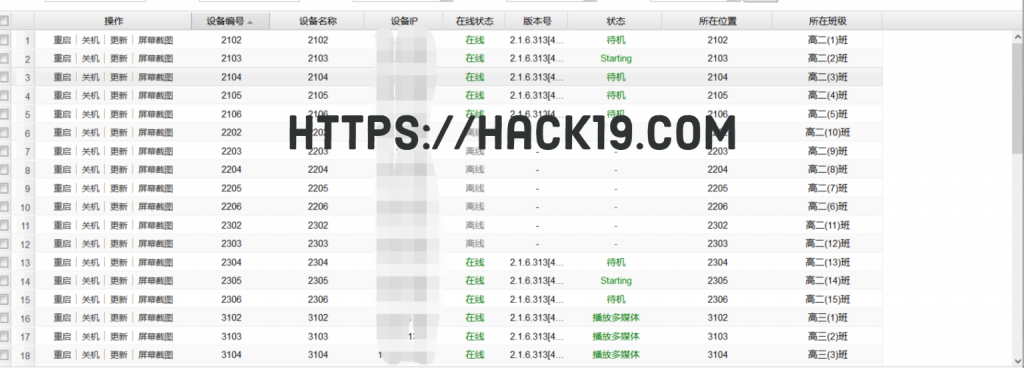

我还发现了一个有趣的地方,包括监控 和多媒体放映平台 了解嘿嘿(这里有点无关紧要hh? )

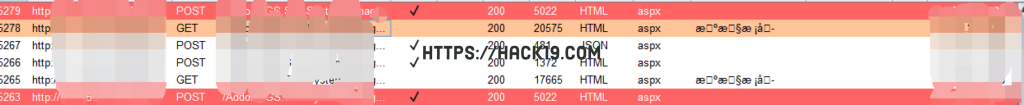

当我找到各种功能点和各种功能点可能存在的漏洞时,我什么也没得到。就在我准备换下一站爆破的时候,我发现了我的BP发现红 应该有什么敏感信息?POST数据是上述用户管理的各种数据

下面的GET没有发现参数 ID毕竟在寻找功能点的时候发现很多参数都要带类似的参数。Session访问。可能有垂直越权访问。

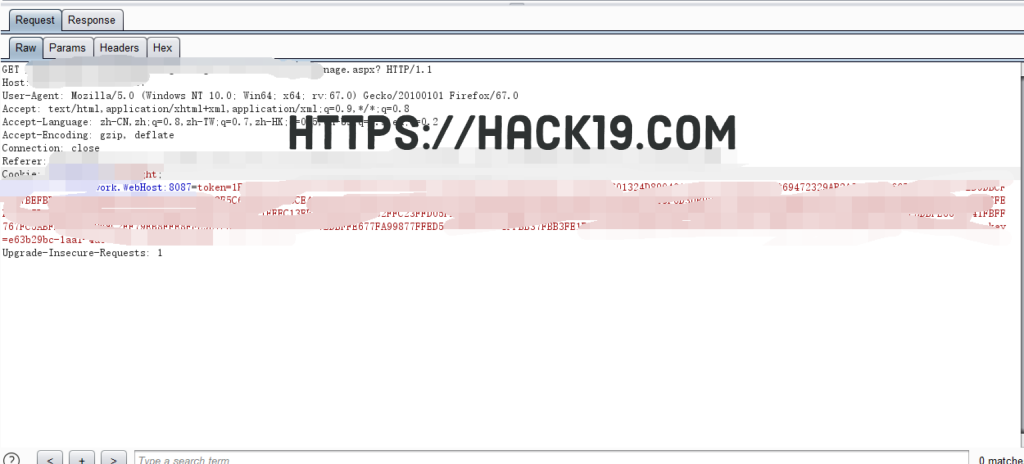

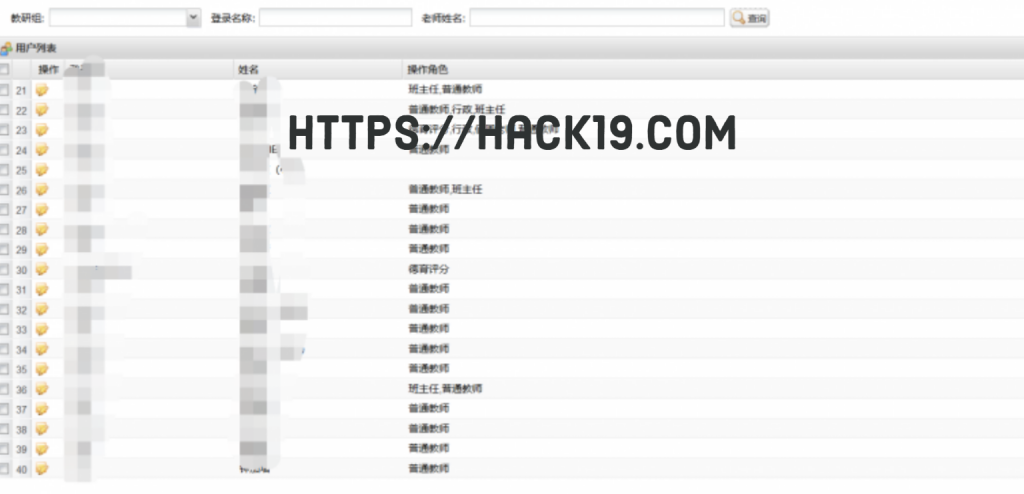

发现必须携带token访问可以访问用户管理页面,并使用我们以前爆炸过的另一位校长和教师登录。可以发现,用户无权打开系统管理的功能点

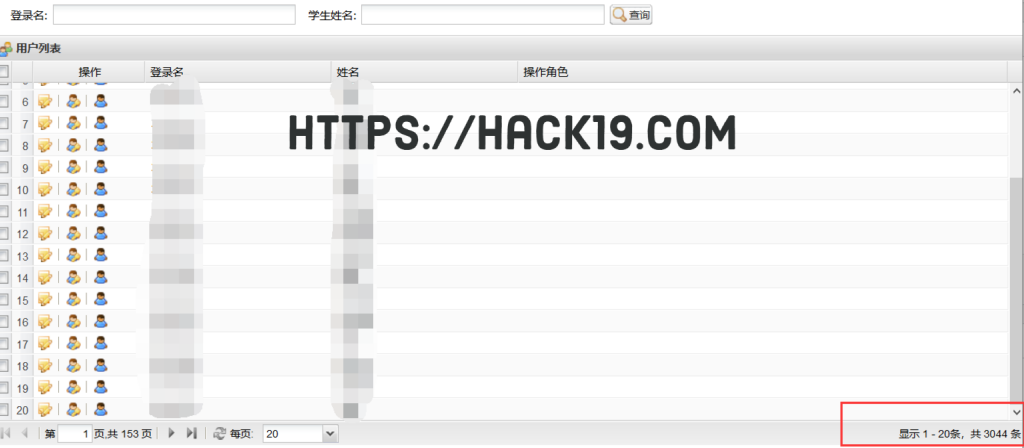

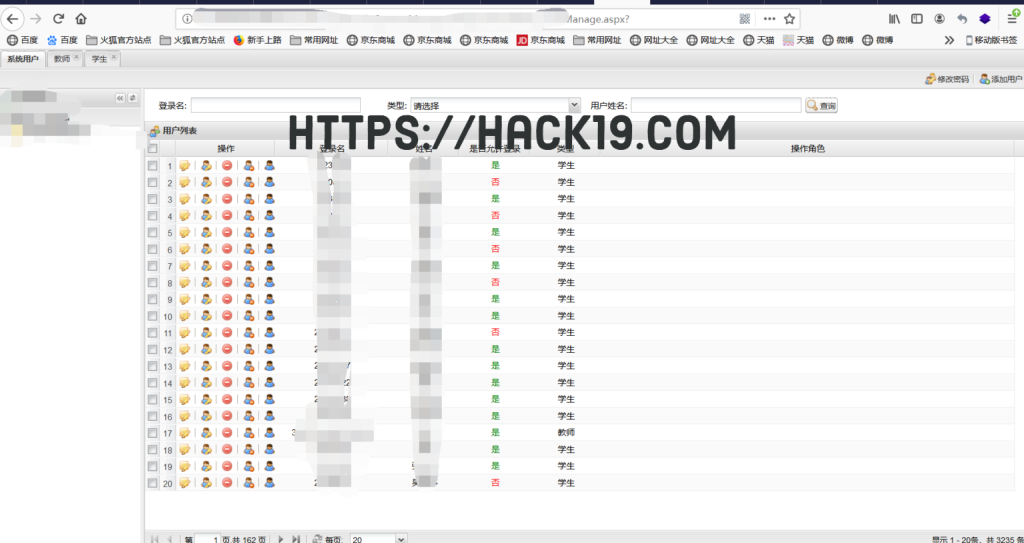

直接拼接URL地址,发现可以直接访问查看用户的页面,但没有编辑权限,所以F12大法就告退

后来用管理员账号收集了一些信息,发现了 默认密码的提示,同时在那里F12在法律的地方,你会发现老师的默认密码是六个0

了解了这些信息,对其他系统进行碰撞(我们必须使用一些测试用户或系统内置用户),FOFA大法

打开另一个站,有一个验证码,发现停止不发送,不会刷新。在这里,我们使用在最后一个系统中收集类似于内置用户和测试用户的帐户。密码为6个0和默认密码宿舍用户成功爆破

宿舍用户依旧没有权限。利用在上个系统发现的越权,直接查看用户信息

600 老师 我不相信没有人使用默认密码和六个0,

后续也成功爆发到一个管理员用户还在使用默认密码,后续操作还是和上面提到的一样。我也很幸运几个教务系统都有内置管理员和默认密码,节省了大部分时间。

这个渗透教程到此结束!希望大家看看借鉴。如果您有技术咨询,请联系我们

黑客19引领实战潮流,回归技术本质,以行动推动行业技术进步

唯一的联系方式[email protected] 和 [email protected]

欢迎转载,但请注明原始链接,谢谢!