在上一章中,我们了解了 Android 安全及其系统结构的基本知识。本章将了解如何建立 Android 渗透试验环境包括下载和配置 Android SDK 和 Eclipse。我们将深入了解 ADB,了解如何创建和配置 Android 虚拟设备(AVD)。

2.1 建立开发环境

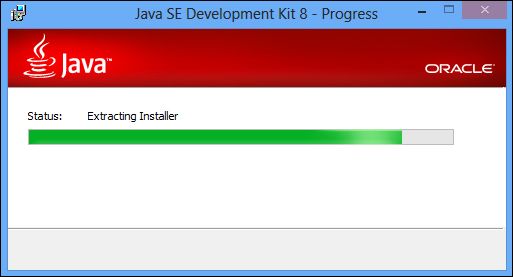

为了构建 Android 应用程序或创建 Android 虚拟设备需要配置开发环境来运行这些应用程序。因此,我们需要做的第一件事就是下载 Java 开发工具包(JDK),其中包括 Java 运行时的环境(JRE):

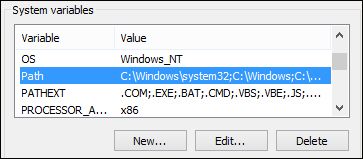

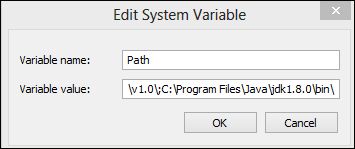

对于 Mac OS X,编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/.bash_profile并将 文件Java 路径追加PATH变量。在 Linux 在机器中,我们需要编辑./bashrc文件并附加环境变量行。这里是命令:$ nano ~/.bashrc $ export JAVA_HOME=`/usr/libexec/java_home -v 1.6` or export JAVA_HOME=`/usr/libexec/java_home -v 1.7` 也可以通过从终端运行以下命令来检查 Java 安装配置是否正确:$ java --version

对于 Mac OS X,编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/编辑/.bash_profile并将 文件Java 路径追加PATH变量。在 Linux 在机器中,我们需要编辑./bashrc文件并附加环境变量行。这里是命令:$ nano ~/.bashrc $ export JAVA_HOME=`/usr/libexec/java_home -v 1.6` or export JAVA_HOME=`/usr/libexec/java_home -v 1.7` 也可以通过从终端运行以下命令来检查 Java 安装配置是否正确:$ java --version

注

这里要注意的一个有趣的特性是,在 Android 模拟器在 中运行ARM 在上面,模拟的一切都与真实设备完全相同。然而,在 iOS 中,我们的模拟器只是模拟环境,没有相同的组件和平台。

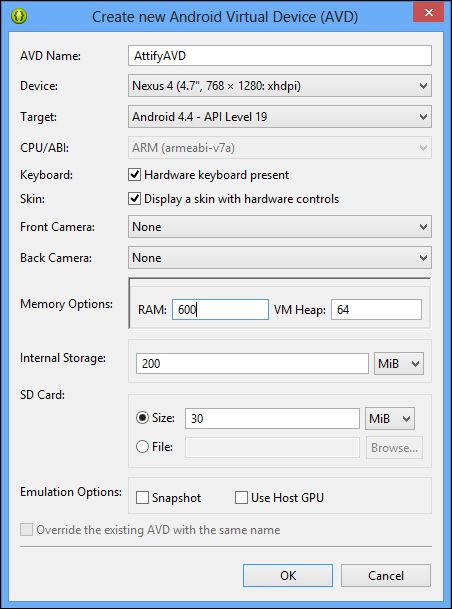

2.2 创建 Android 虚拟设备

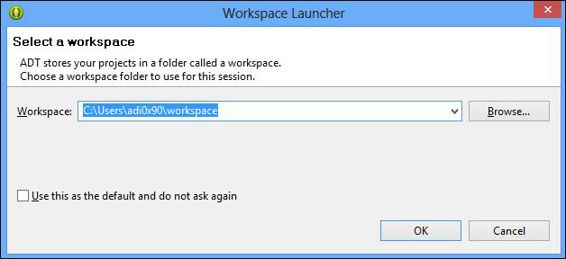

为了创建Android我们需要执行以下操作:

2.3 渗透试验实用工具

现在,让我们详细了解一些有用的 Android 实用Android Debug Bridge,Burp Suite 和 APKTool。

Android Debug Bridge

Android Debug Bridge 是一个客户端 – 服务器程序允许用户连接到模拟器或Android 设备交互。它包括客户端(在系统上运行)、处理通信的服务器(也在系统上运行)以及在模拟器和设备上作为后台过程运行的保护程序。客户端用于 ADB 通信默认端口始终为 5037,设备使用从 555 到 5585 端口。

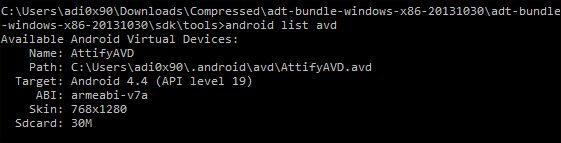

让我们继续,通过运行adb devices命令开始与启动的模拟器交互。它将显示模拟器启动并运行并连接到 ADB:

C:\Users\adi0x90\Downloads\adt-bundle\sdk\platform-tools>adb devicesList of devices attachedemulator-5554 device在某些情况下,即使模拟器正在运行或设备已连接,您也不会在输出中看到设备。在这种情况下,我们需要重新启动 ADB 服务器,杀死服务器,然后再次启动:

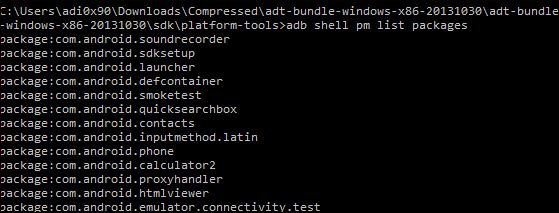

C:\Users\adi0x90\Downloads\adt-bundle\sdk\platform-tools>adb kill-serverC:\Users\adi0x90\Downloads\adt-bundle\sdk\platform-tools>adb start-server* daemon not running. starting it now on port 5037 ** daemon started successfully *我们也可以使用它pm所有ADB 中使用:

adb shell pm list packages如下面的屏幕截图所示,我们将获得安装在设备上的所有软件包列表,这可能在未来阶段有用:

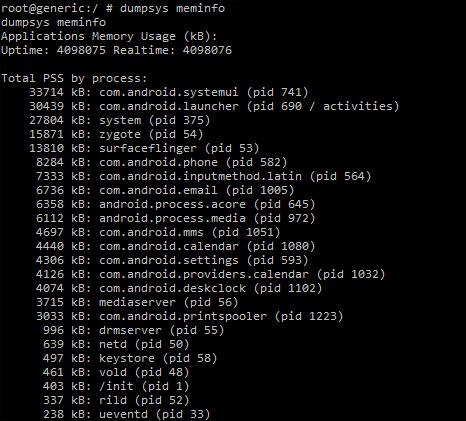

另外,我们可以使用它dumpsys meminfo然后是adb shell命令,获取所有应用程序及其当前内存占用的列表

我们也可以得到它logcat(这是读取 Android 设备事件日志的工具),并将其保存到特定文件,而不是在终端上打印:

adb logcat -d -f /data/local/logcats.log此处的-d指定转储完整日志文件并退出标志,-f将标志指定为文件,而不是在终端上打印。我们在这里使用/data/local位置,而不是任何其他位置,因为这个位置可以写在大多数设备中。

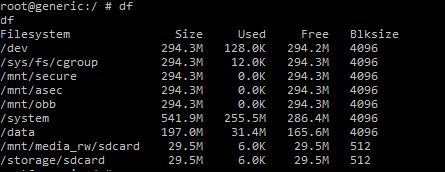

我们也可以使用它df命令检查文件系统一和可用的空间和大小:

在 Android SDK 还有一个很棒的工具,叫 MonkeyRunner。该工具用于自动化和测试 Android 应用程序,甚至与应用程序交互。例如,我们可以使用 10 自动触摸、敲击和事件来测试应用程序adb shell中使用monkey 10命令:

[email protected]:/ # monkey 10monkey 10Events injected: 10## Network stats: elapsed time=9043ms (0ms mobile,0ms wifi,9043ms not connected)我们可以在 ADB 使用它们。我们将继续下载其他我们将来使用的工具。

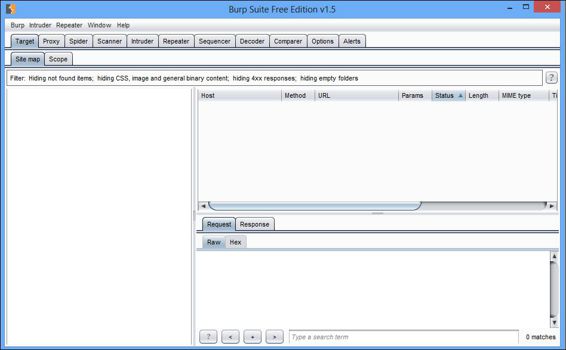

Burp Suite

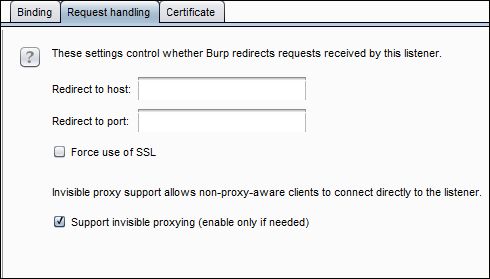

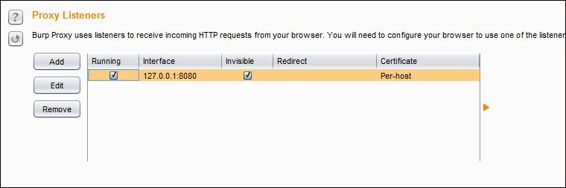

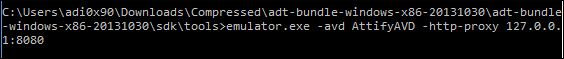

下一章中使用的最重要的工具之一是 Burp 代理。我们将使用它来拦截和分析网络流量。通过拦截流量数据,可以评估和发现应用程序中的许多安全漏洞。在以下步骤中执行此操作:

因此,我们已经配置了 Burp 代理和模拟器导致现在所有模拟器流量通过 Burp。在这里,您正在访问使用 SSL 网站可能会遇到问题,这些问题将涉及到以下章节。

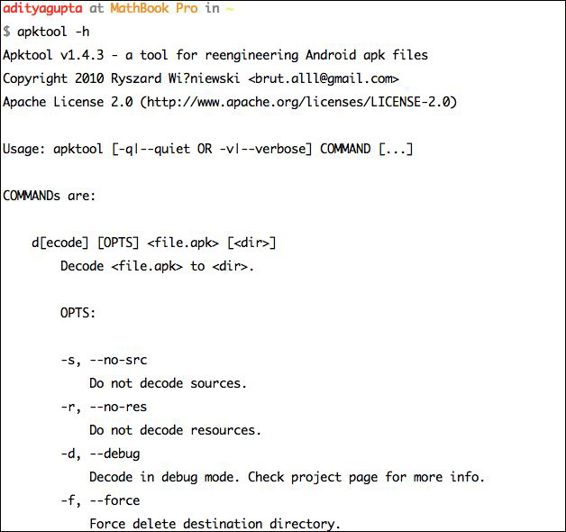

APKTool

Android 反向工程中最重要的工具之一是 APKTool。它是反向第三方和封闭的二进制 Android 设计应用程序。这个工具将是我们未来章节逆向主题和恶意软件分析的重点之一。开始使用 APKTool,请执行以下步骤:

总结

在本章中,我们使用 Android SDK,ADB,APKTool 和 Burp Suite 建立了 Android 渗透试验环境。这些是 Android 最重要的工具熟悉的最重要的工具。

在下一章中,我们将学习如何逆向和审计 Android 应用程序。我们还将使用一些工具,如 APKTool,dex2jar,jd-gui 和一些我们自己的命令行必杀技。