黑客19引领实战潮流,回归技术本质,以行动推动行业技术进步

唯一的联系方式[email protected] 和 [email protected]

欢迎转载,但请注明原始链接,谢谢!

接着是上面的文章

还是证书站的小程序入口android入手

先用手机号注册账号,**Tips:当你用自己的手机注册手机号码时,你会得到一个可以用来注册的验证码。同时,当你准备使用忘记密码的功能点来获取密码时,验证码不会再发送。后来,你发现注册验证码可以多次使用,不会过期**

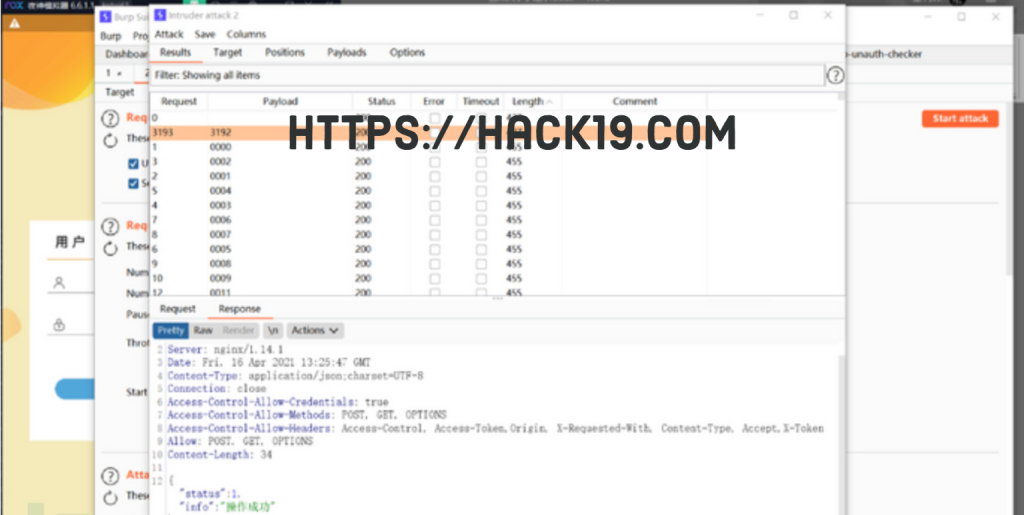

生成0001 – 9999字典很容易爆破

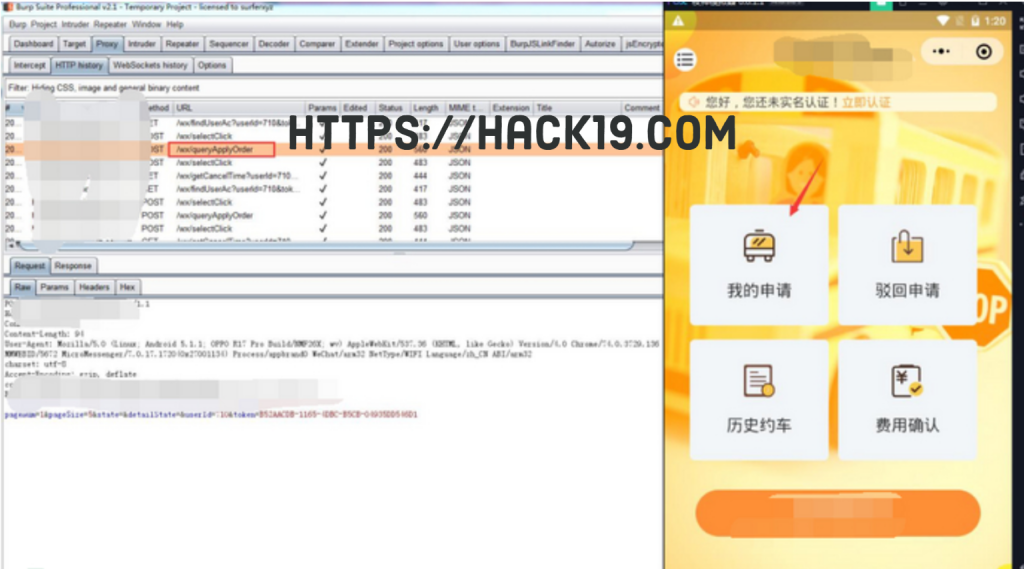

如何获得管理员的手机号捏~,首先使用自建注册账号,在系统中检测每个功能点,发现有一个数据包userID值,尝试越权

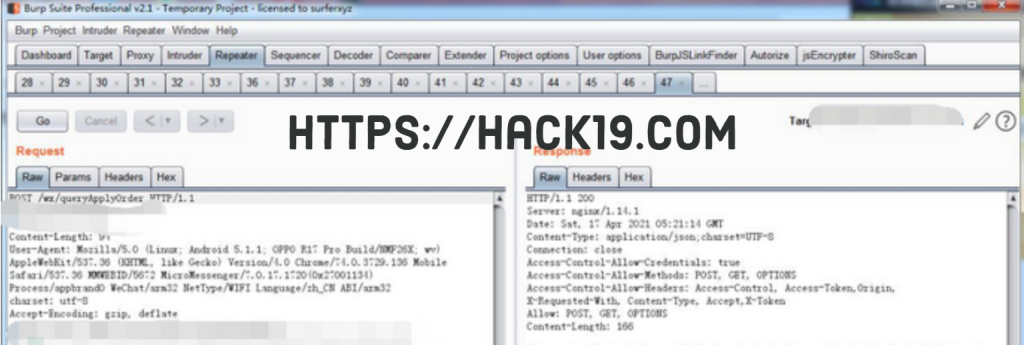

发现当访问其他人时userID会提示登录超时,看到一个token验证,试图删除并访问其他信息userID。发现当userID存在的值会显示数据,不存在的会返回空。

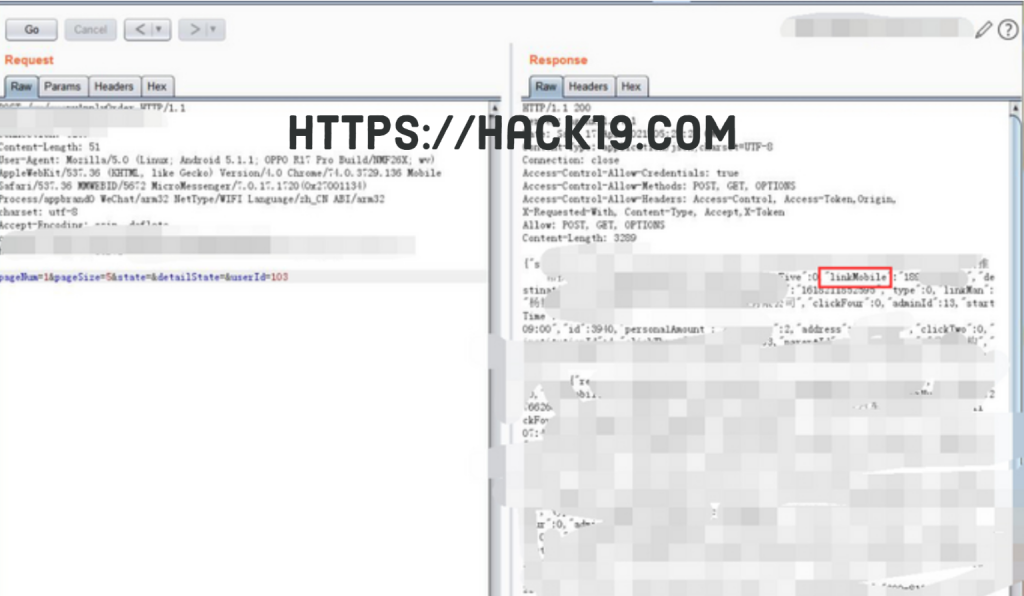

对userID直接fuzz遍历获得linkMobile,它的手机号码。

成功获取一些管理员用户的手机,直接忘记密码4位置纯数字爆破修改密码。

网络如山勤思为径,信息如海安全作舟。多一点网络防护技能,多一点信息安全保障。

这个渗透教程到此结束!希望大家看看借鉴。如果您有技术咨询,请联系我们

黑客19引领实战潮流,回归技术本质,我们用行动推动行业技术进步

唯一的联系方式[email protected] 和 [email protected]

欢迎转载,但请注明原始链接,谢谢!