黑客19 – 引领实战潮流,回归技术本质,以行动推动行业技术进步

唯一的联系方式[email protected] 和 [email protected]

欢迎转载,但请注明原始链接,谢谢!

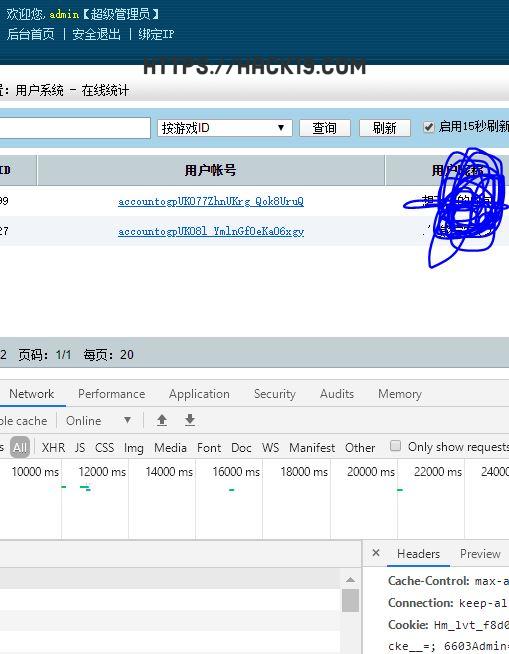

看到登录平台,由于验证码没有设置后台验证,我试图通过不到20小时的扫描进行暴力破解和猜测

你不会认为这就完成了什么后台上传sql注入一把梭不存在。找了很久没找到。陷入沉思。我是这样的菜。后来我看了看cookie发现6603admin这激起了我的兴趣。网上搜索的结果是某狐棋牌网站。

感觉百度一波看看有没有漏洞,结果真的找到了一个

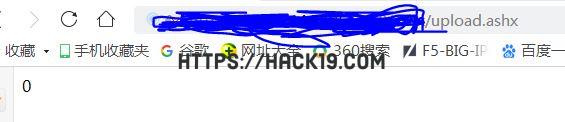

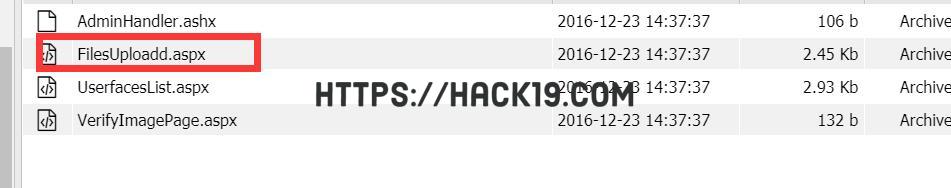

一些资源综合发现了上传接口fuzz一波发现永远都是0.我c文件名称可能不对

所以什么网站备份扫描。目录扫描试了一波发现毛都没有。再次陷入沉思。

突然,我们不应该在一个地方敲门。操作端口扫描工具进行一波探测。

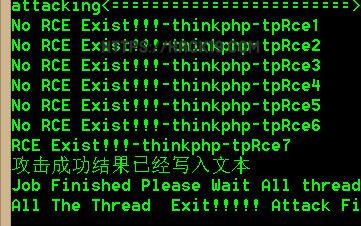

终于找到了突破口,找到了一个可以列出目录的端口。我去看一个tp然后点进去发现什么也没显示,于是看了一波日志,发现日志最近是11.20看见一个号public所以拼接网站出来了。

既然是tp5你知道如何用自己的武器去探索

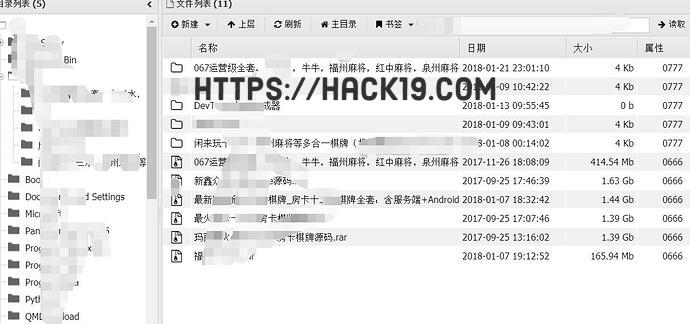

接下来直接拿shell就行了。拿shell如果没有过程,直接看百度一波。

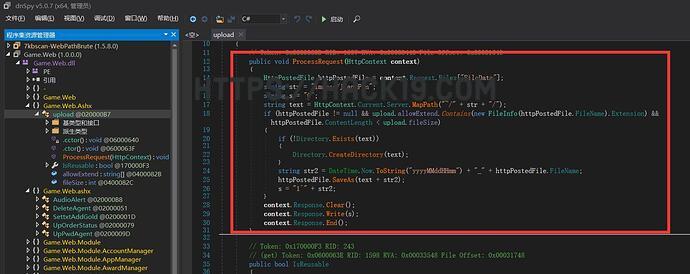

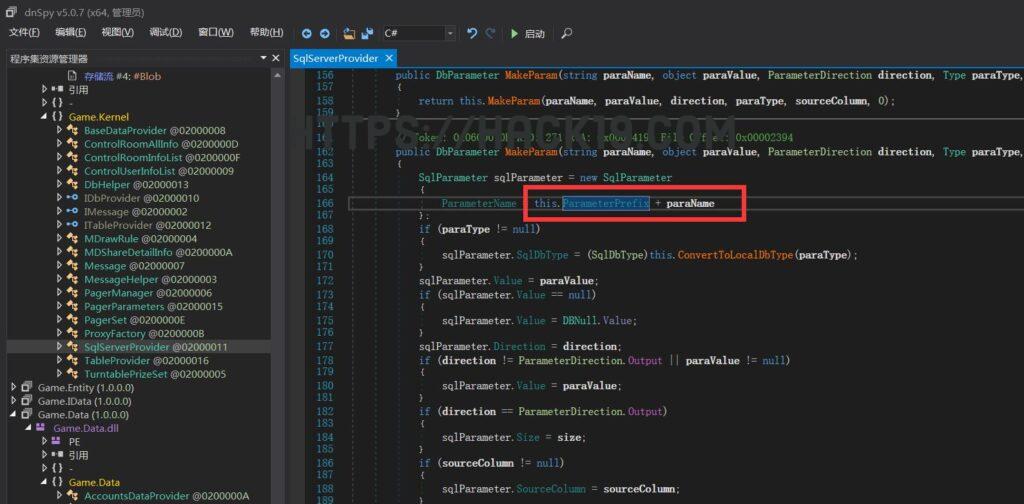

接下来分析一下upload.ashx 拿出.net神器分析一波

从这个代码来看

HttpPostedFile httpPostedFile = context.Request.Files["FileData"];上传的名字应该是FileData。如果没有,那么总是返回0。从这个代码可以看出

string s = "0"; context.Response.Write(s);因此,猜测参数是错误的。从代码中,我们可以知道他想调用一个函数来验证上传参数的扩展名是否在此函数中。当函数冷却时,白名单验证

public static readonly string[] allowExtend = new string[]{{{{{{{{{{{".jpg", ".gif", ".png", ".bmp", ".pdf", ".xls", ".xlsx", ".doc", ".docx", ".rar", ".txt" };截断可以尝试,看起来只是截断iis只有这样我们才能成功。此外,通过阅读代码,我们发现他的命名规则是

string str2 = DateTime.Now.ToString("yyyyMMddHHmm") "_" httpPostedFile.FileName;时间_我们上次的文件名称

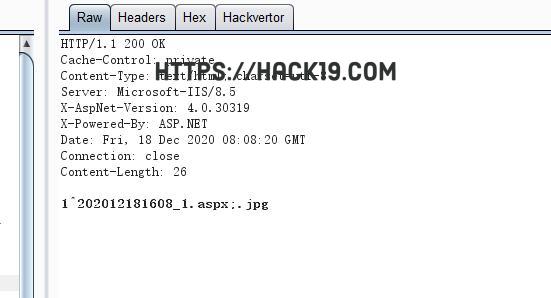

如果是2003的系统我们可以直接用解析漏洞来拿到shell

下面演示一下

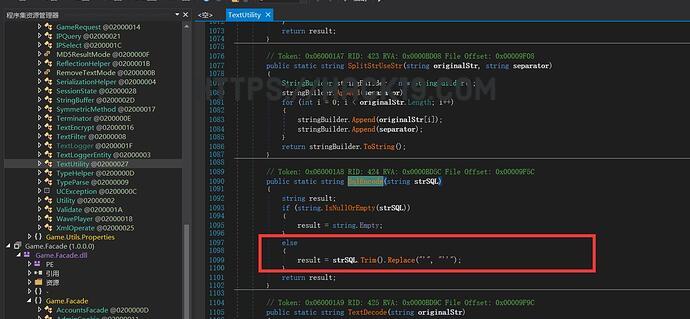

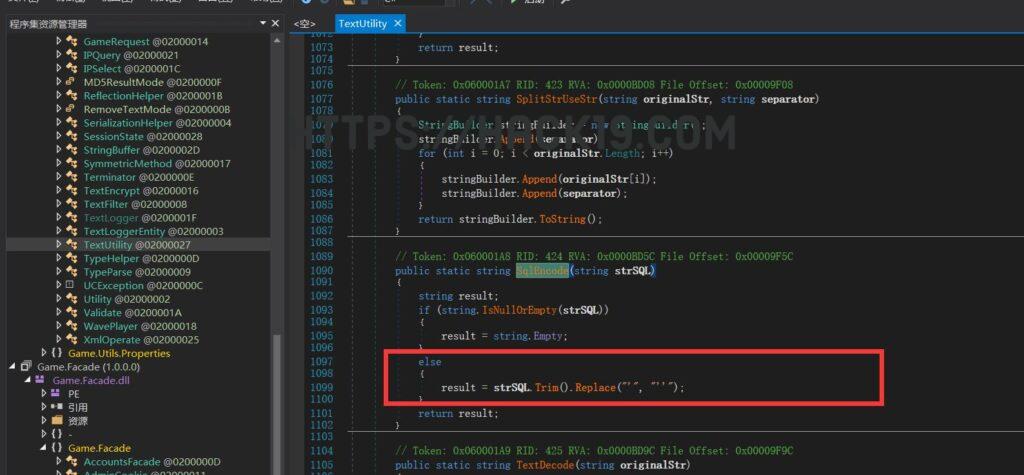

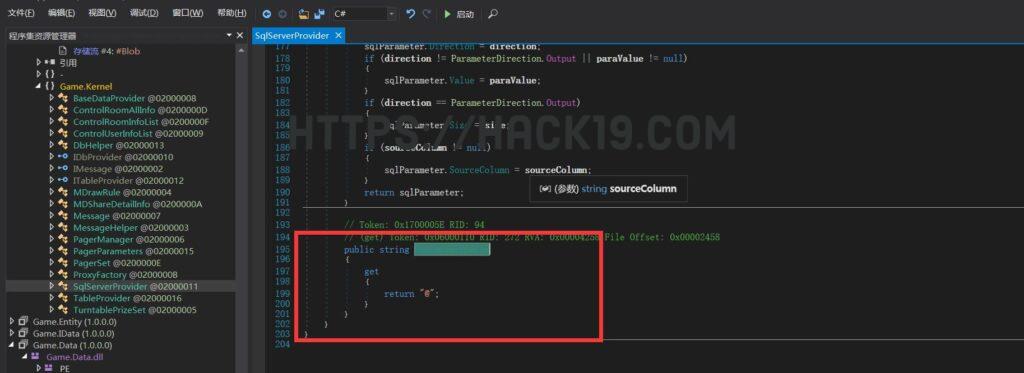

看别人做另一套狐狸网站登录处注入,但这个棋牌系统直接过滤这个登录处的单引号。而且是参数化的,所以登录处注入灭绝

看别人做另一套狐狸网站登录处注入,但这个棋牌系统直接过滤这个登录处的单引号。而且是参数化的,所以登录处注入灭绝

另外发现那个上传点不是不存在了是被人改名字了

这个渗透教程到此结束!希望大家看看借鉴。如果您有技术咨询,请联系我们

黑客19引领实战潮流,回归技术本质,以行动推动行业技术进步

唯一的联系方式[email protected] 和 [email protected]

欢迎转载,但请注明原始链接,谢谢!