黑客19 – 引领实战潮流,回归技术本质,以行动推动行业技术进步

唯一的联系方式[email protected] 和 [email protected]

欢迎转载,但请注明原始链接,谢谢!

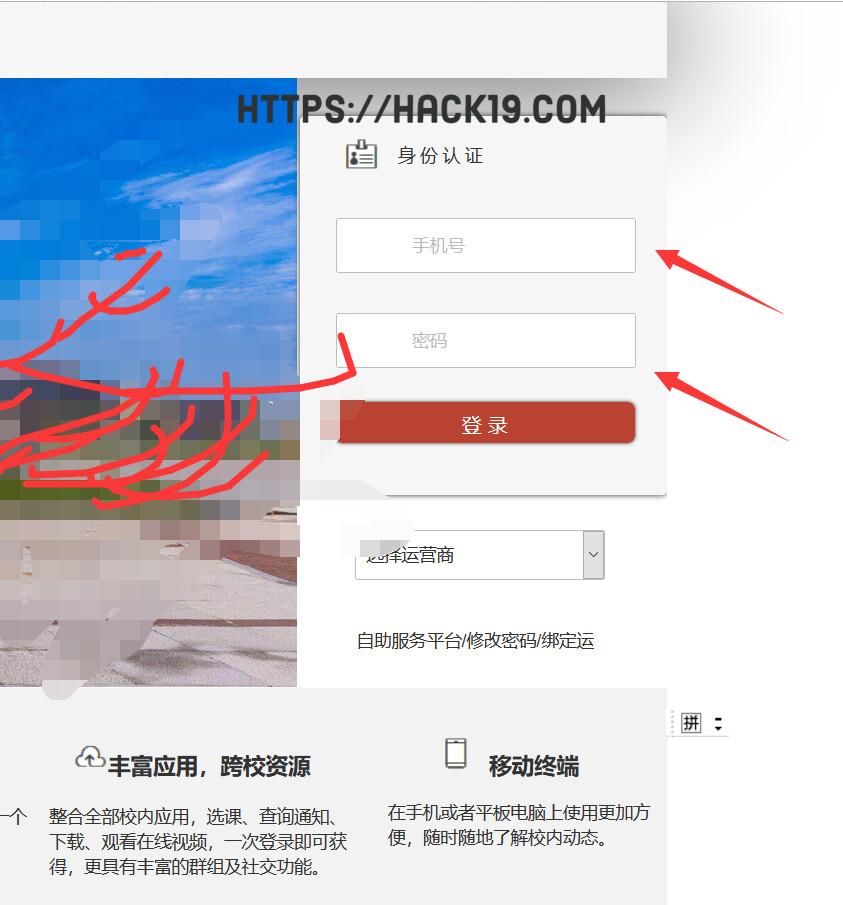

① 校园网

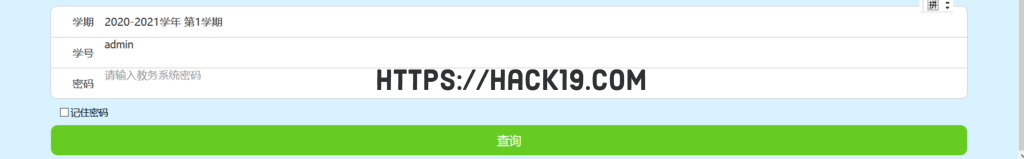

入坑之初挖的第一个系统是校园网(当然只能说拿到了很多账户),这是校园网最简单的验证界面

看到这个框->官员可能会意识到他们可以做什么。是的,爆破 直接爆破账户

用户是电话号码,大部分密码是123456

生成手机号码–>直接使用属地类型生成属地电话号码,然后直接爆破跑

然后很多账户可以很开心的白嫖。(别问我为什么拿不到这个。shell,我试过这个网站的后台和端口漏洞,至少现在还没有完全拿下来。

当时完成校园网后,我其实有点困惑。当时,我在想如何测试其他系统.

因为说实话,当时因为是大一,完全没有挖漏洞。学校的学长都搞算法,没人选择学网络安全。当时看了很多网络渗透的书,但大部分都是端口之类的书。

后来真的是入坑还是下学期,也就是去年的这个时候,我和另一个朋友意识到了ctf这件事,因为他对ctf这一块了解的比较多,然后一直在迷迷糊糊的学习web的ctf去了。

(当然他学的是re,pwn这个方向ctf真的很强,疯狂带我去拿奖)但是靶场毕竟是靶场。也许你可以学习如何扫描目录,什么是sql但是当你真正面对资产收集的时候,你仍然会感到困惑。

不管怎样,当时特别有趣,没有任何工具收集资产,子域名收集,和信息收集,真的一个接一个地阅读学校网站,找到信息泄露点,最后真的发现系统泄露教师的工作号码。

是的,是图书馆的地方,超级公告的地方(这也导致我大部分时间都在挖掘)edu的时候 收集老师的工号的时候,会看下这个点)

(至于为什么要找工号,挖教务系统的地方会说)

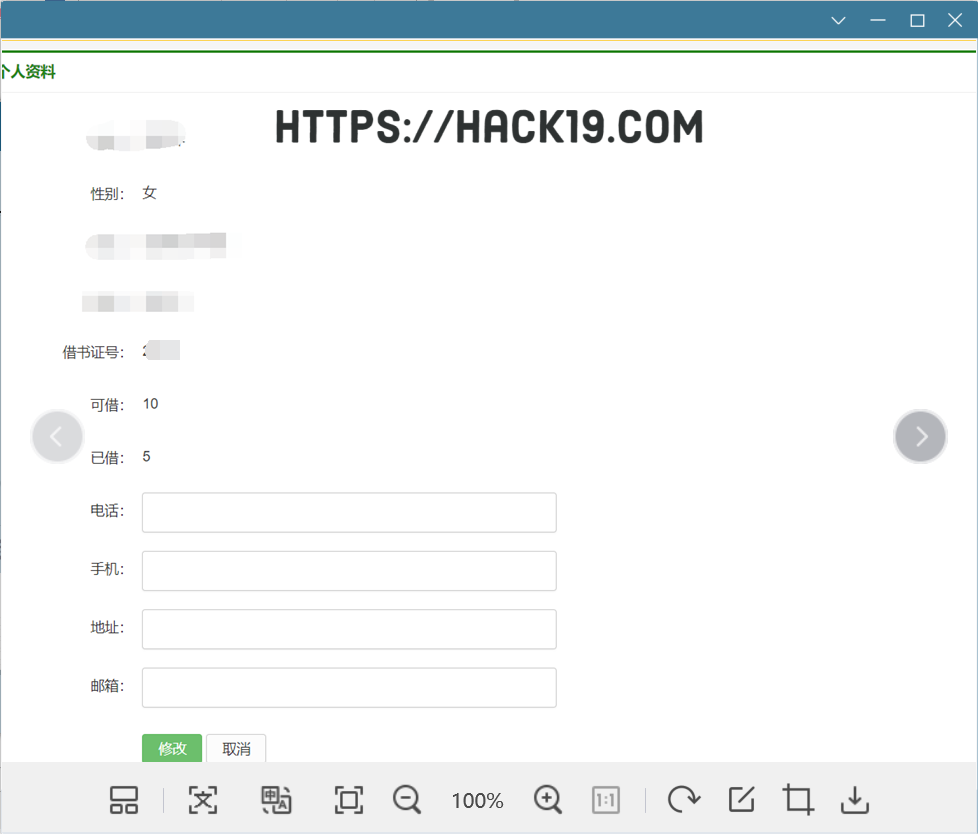

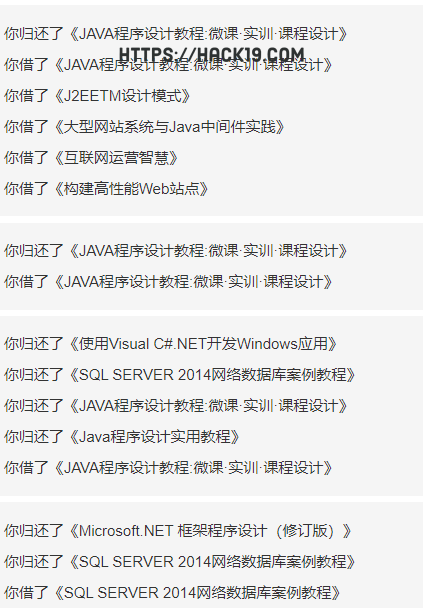

② 图书管理系统

然后你就可以快乐地玩了

因为我们学校图书馆之前写过默认密码 ,直接进入工号默认密码就可以看到 (懂的都懂,只要有默认密码,尤其是图书馆,很有可能一堆密码都没变)

进去后发现几乎没有可用的信息,只能借什么书等等。

当然也有后台系统 这个不用说 可能是因为里面没有数据 直接是弱密码(可能只有内网才能进入)

因为当时挖漏洞的时候已经报了 现在已经修好了,只能找以前的图了。

管理系统可以管理

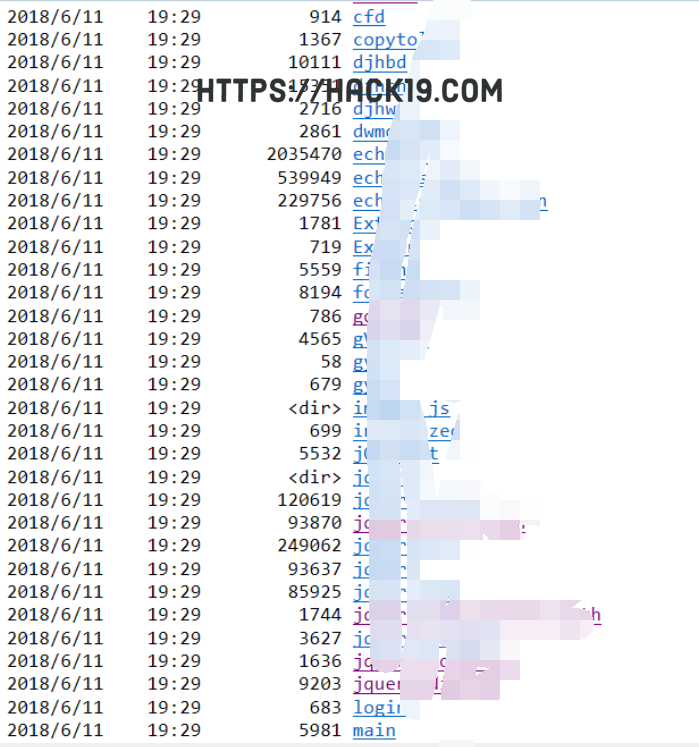

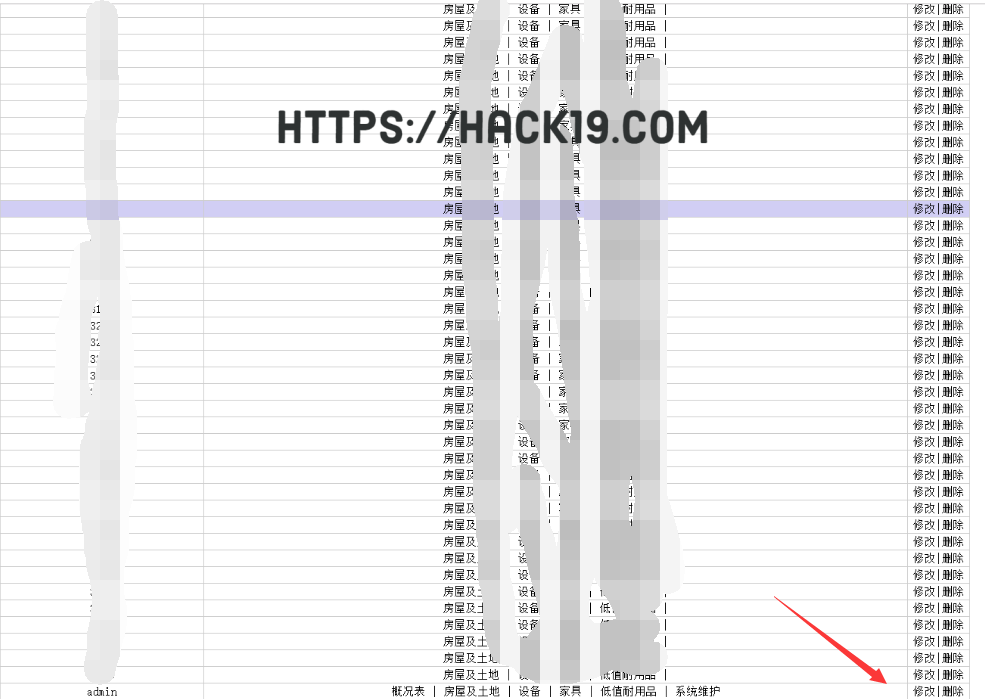

③ 资产系统

(因为漏洞已经修好了,现在只能尽量找图片还原当时的情景。

当时最好挖这个系统,直接扫描一个目录

然后在user.asp可直接查看账户和密码

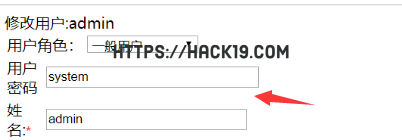

(但在访问此页面时,显示用户的权限,此时使用上述弱密码的想法,直接弱密码,因为这个平台实际上老师不会怎么想)

然后点击修改F12您可以成功查看该帐户的密码

但不幸的是,这个系统中没有珍贵的信息 最多的信息是偶尔出现的一些电话号码(不是全部,但它仍然在这里收集,将在以下测试教务系统时使用。

别问我为什么拿到管理员账户后不拿shell,当时我怎么知道怎么拿?shell这个东西,当时还有用蚁剑的时候

(因为是edu他当时给我看了域名。blackurl,我还在想是不是因为学校有防火墙。

现在 我们学校的资产管理系统直接关闭 直接不启用。

④ 教务系统-

(湖南强智科技,这个系统是我最恶心最难拿的)

看到这个框 我想大师可能会说,这不能爆破吗?

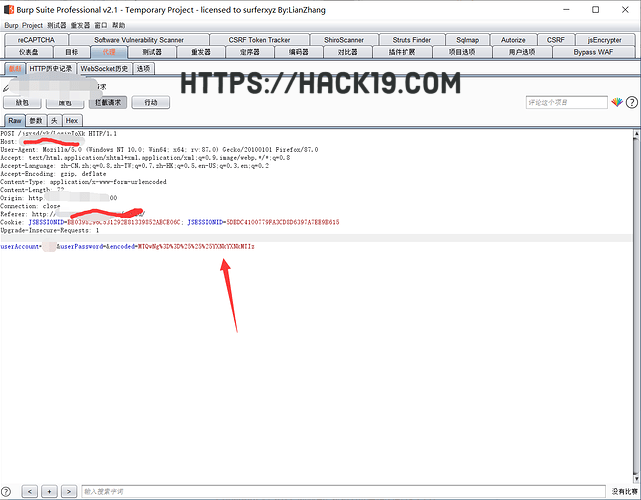

和我一起看看他对密码的加密算法。这是强智系统带来的加密解密算法。不管怎样,我当时不能绕过它(现在我学会了一种模拟浏览器请求的方法来绕过加密算法)

因为学生的账户没有可测点,所以我想知道当时是否有学生的个人信息?

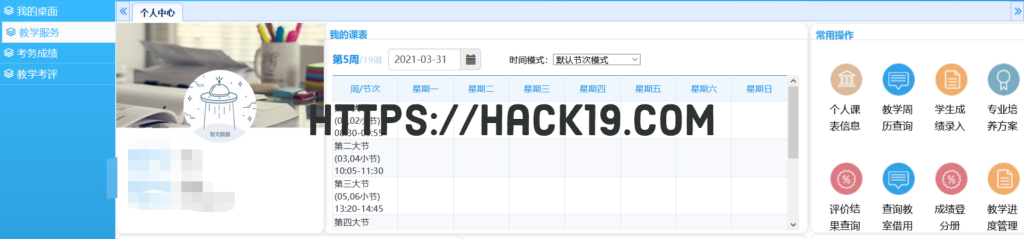

这时候就要用上面的工号,找一个有手机号的老师,一个tg社工库打过去,拿到账号和密码,成功登录(这也是我要收集工号的原因)

虽然后来发现很多都是默认密码

界面是这样的, 和学生的账户没什么区别

在系统中, 我也测试过,sql注入,rce没有漏洞,也没有下载任何文件,老师和学生的账户都被测试过,也没有找到(也可能是因为我没有挖到菜,如果有大师有的话0day能教小菜鸡吗?

就这样也就一直没接着挖

一直搁置,不知道怎么开始,然后一直在中间练习ctf的题目和挖edu的一些src,直到这个寒假,我突然发现了一个app,这是非常离谱的。你可以直接连接到我们学校的教务系统来检查结果。当时,你正在思考这件事是如何连接的。有可能直接从这个开始吗?app的接口入手

然后说做就做

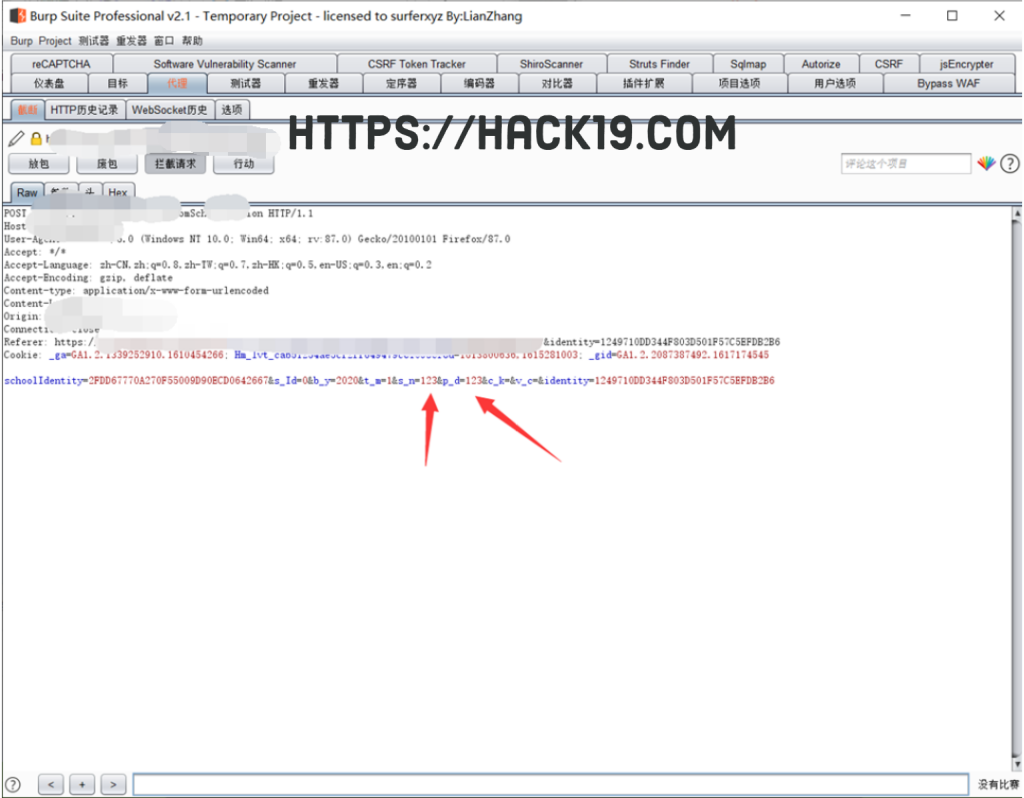

抓包抓url

果然存在url这种东西,上电脑抓包,

明文明文.没有任何的加密

结合上述资产管理系统收集的工号和部分手机号码,制作专用字典

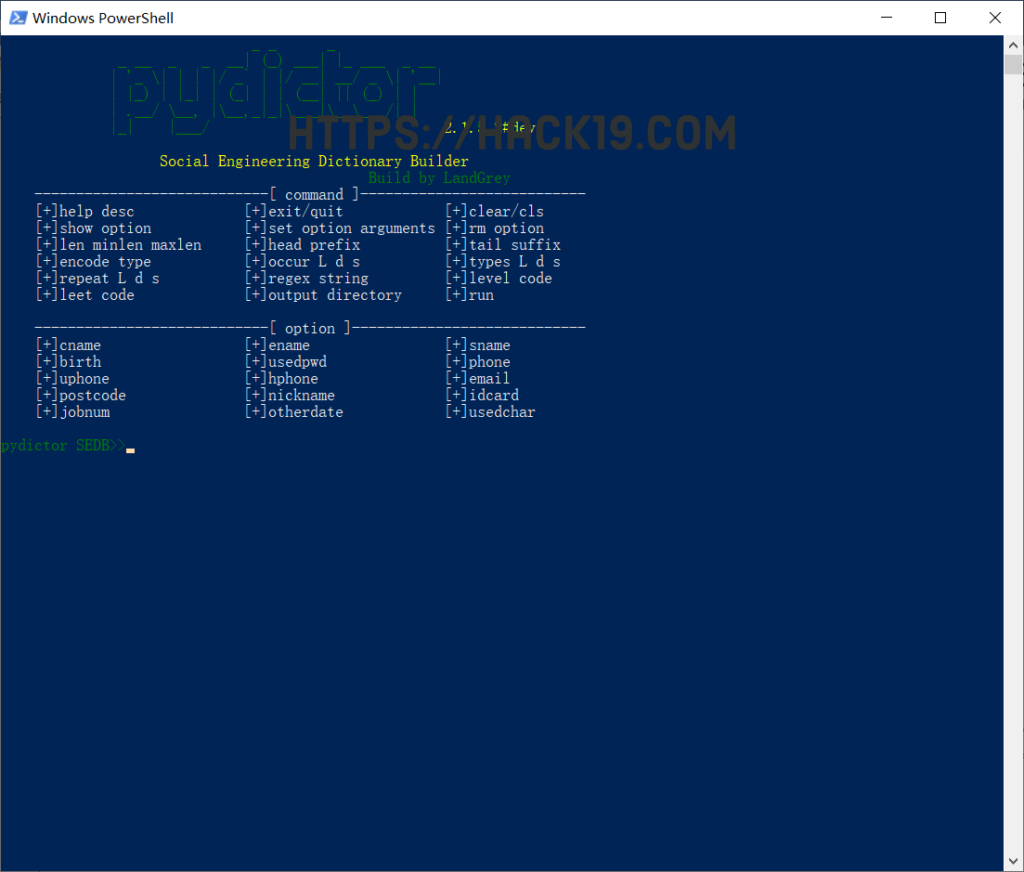

这里做字典的话我喜欢用pydictor当然,有很多在线网站可以直接制作这个脚本。

直接爆破,最后一定要拿到管理员的权限,但是拿不到shell和通杀,强智系统还是挺有底线的,背景还是很熟悉的。.

这个渗透教程到此结束!希望大家看看借鉴。如果您有技术咨询,请联系我们

黑客19引领实战潮流,回归技术本质,以行动推动行业技术进步

唯一的联系方式[email protected] 和 [email protected]

欢迎转载,但请注明原始链接,谢谢!