黑客19 – 引领实战潮流,回归技术本质,以行动推动行业技术进步

唯一的联系方式[email protected] 和 [email protected]

欢迎转载但请注明原文链接,谢谢!

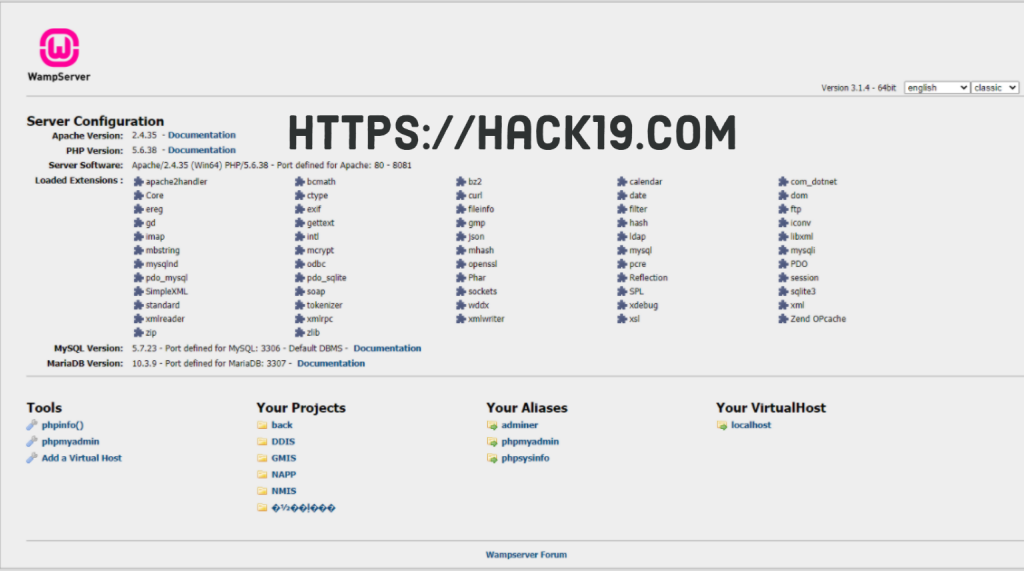

目标站点?http://xx.xx.xx.xx?17,访问界面如图所示。

它似乎是一个管理界面。

尝试了访问phpinfo(),phpmyadmin等无访问权限。

尝试访问Your Projects下面的目录,发现会跳转至/xxx(例如访问back则跳转到/back)。

问了一下大佬才知道要在网站上url这条路径直接添加到后面,例如http://xx.xx.xx.xx/back

随后在http://xx.xx.xx.xx/NMIS发现了一个跳转(对不起,这里没有存图)

大概意思是跳转http://xx.xx.xx.xx/NMIS/login.html,但是跳转部分的代码失效了,所以手动添加/login.html。跳转到登录页面,url域名也发生了变化(比如原来是http5://11.22.33.44/NMIS5是的,手动跳转变成了http4://xxx.com/NMIS/login.html4了)

稍微尝试一下登录框的爆破,注入,没有成功。

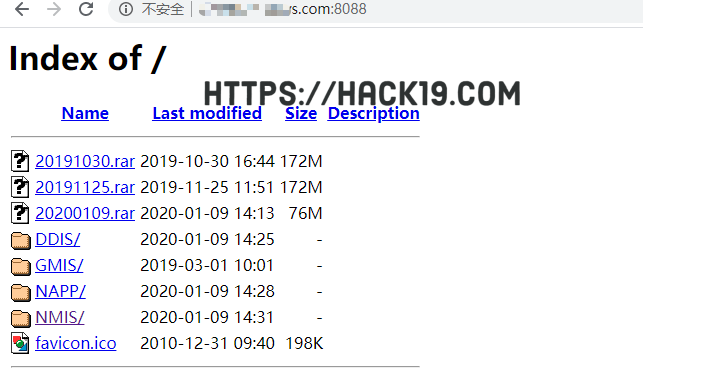

没有路径直接访问目标url。发现目录遍历且有源码泄露。

下载源码包,开始审计。

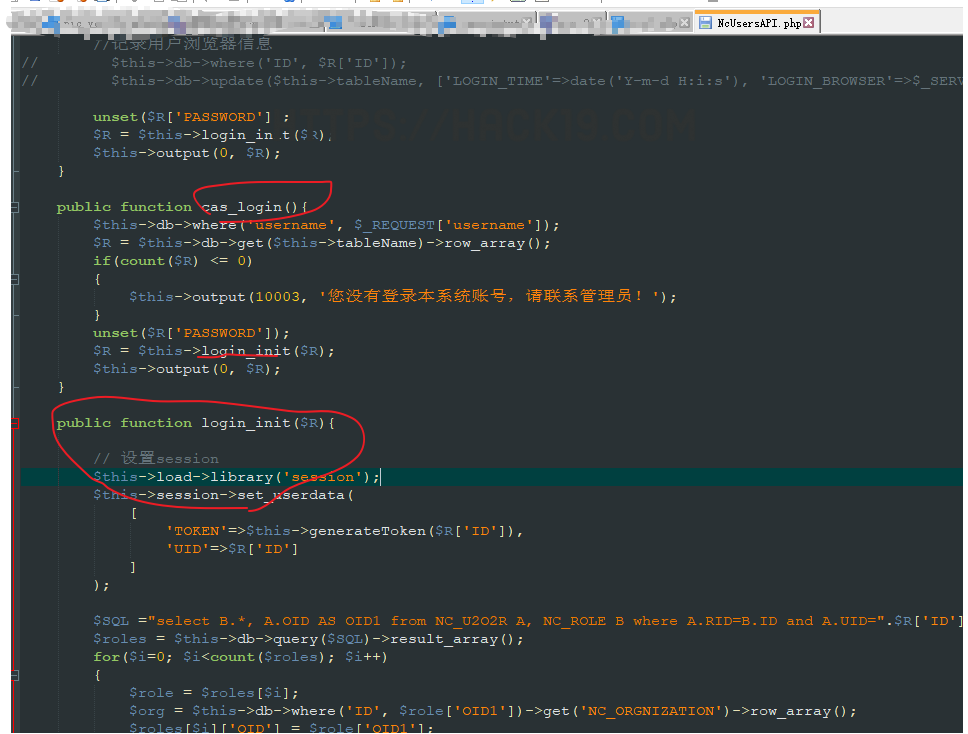

发现/NMIS/api/controllers下的NcUserAPI时,有一个login_init该方法将设置会话(此处函数本身应在验证身份后为用户设置合法会话功能,但直接访问可以直接获得合法会话)

所以我们直接访问http://xxx.com:8088/NMIS/ncUsersAPI/login_init,获得会话令牌.

然后我发现这里还有另一个search方法,看起来像是在寻找用户信息。访问,如下。

(这里如果没有先访问login_init获取session不能直接访问search获取信息的方法)。

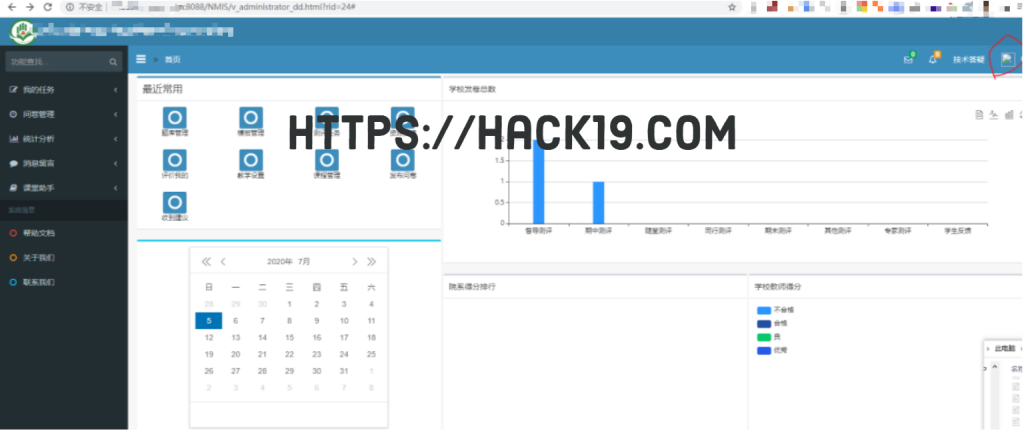

然后是刚才的密码md5丢失在线解密网站,获取帐户和密码。回到刚才/NMIS/login.html登录框。试着登录。

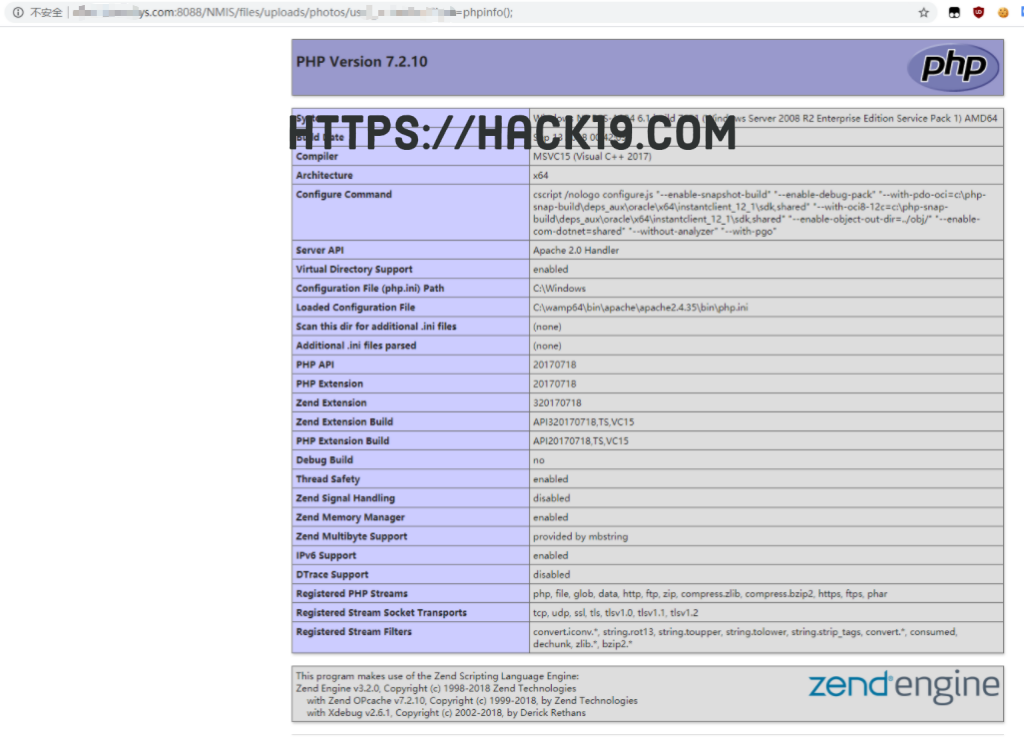

登陆后头像处存在任意文件上传,直接传php木马一句话。

代码执行成功

这个渗透教程到此结束!大马上传后,下一步是内网渗透和数据库渗透。请看下一篇!

希望大家看看借鉴。如果您有技术咨询,请联系我们

黑客19引领实战潮流,回归技术本质,以行动推动行业技术进步

唯一的联系方式[email protected] 和 [email protected]

欢迎转载,但请注明原始链接,谢谢!