注:本博客仅供技术研究。如果其信息用于其他目的,用户将承担全部法律和连带责任。本博客不承担任何法律和连带责任。请遵守中华人民共和国安全法

黑客19 – 引领实战潮流,回归技术本质,以行动推动行业技术进步

唯一的联系方式[email protected] 和 [email protected]

欢迎转载,但请注明原始链接,谢谢!

目标地址这里就不给出了,聪明的你应该能找到,南京邮电又一系统JAVA反序列化,泄漏ORACLE数据库,内网环境连接理学院和老教务处网主机

查询,开了3389

可远程连接

新系统,win server2012

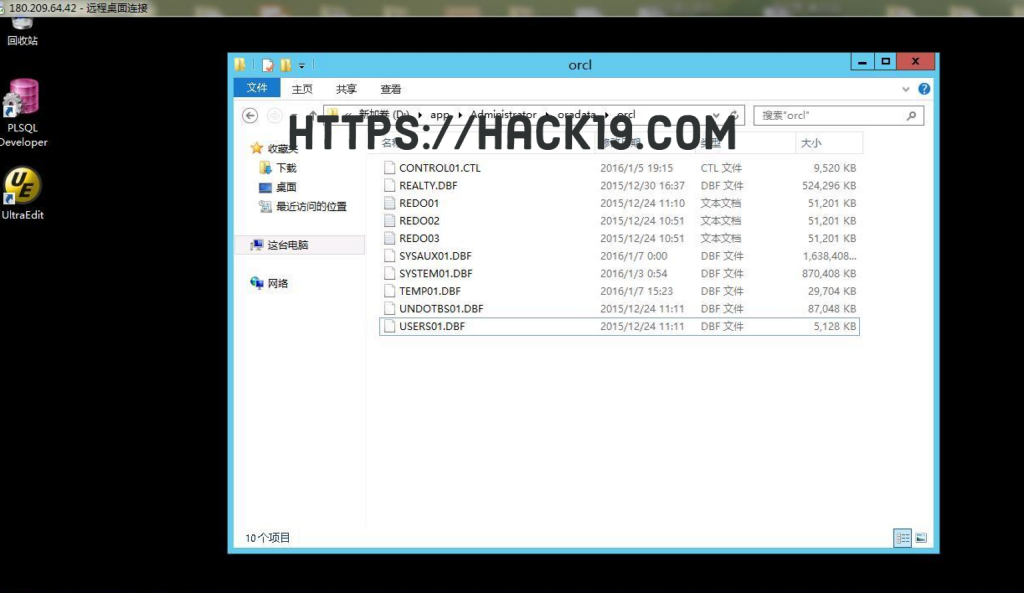

有数据

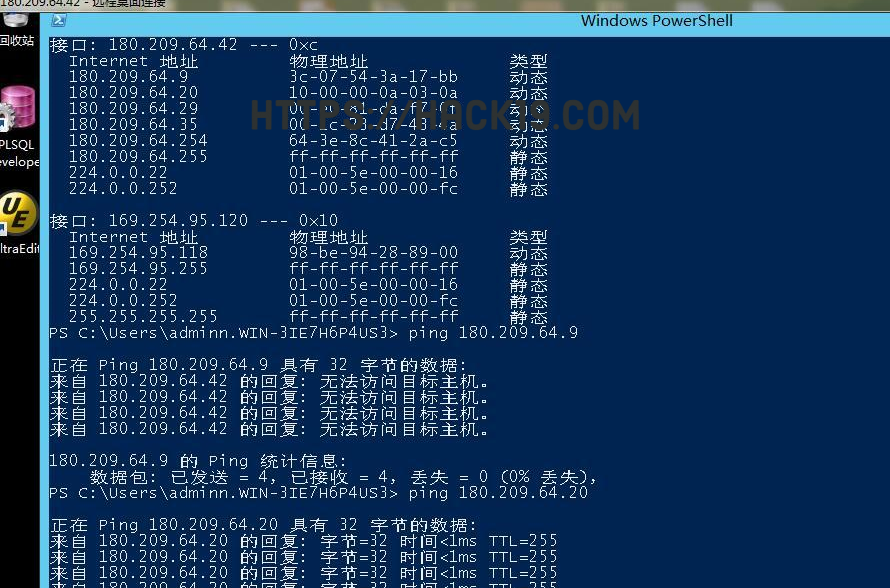

内网查询如下:

内网环境中有以下两台主机

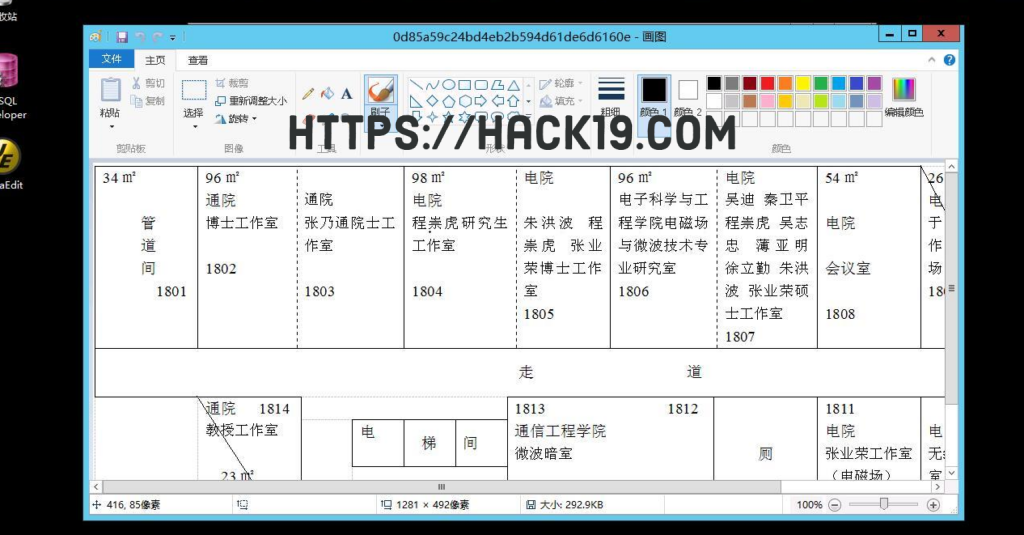

还有一些信息泄露,这里不要做太深入.

这个渗透教程到此结束!希望大家看看借鉴。如果您有技术咨询,请联系我们

黑客19引领实战潮流,回归技术本质,我们用行动推动行业技术进步

唯一的联系方式[email protected] 和 [email protected]

欢迎转载,但请注明原始链接,谢谢!